Tehdit aktörleri, güven ilişkilerini kötüye kullanmanın ve başarılı bir sosyal mühendislik saldırısı olasılığını artırmanın bir yolu olarak Skype, Adobe Reader ve VLC Player gibi meşru uygulamaları giderek daha fazla taklit ediyor.

VirusTotal tarafından yapılan bir analize göre, simgeye göre en çok taklit edilen diğer meşru uygulamalar arasında 7-Zip, TeamViewer, CCleaner, Microsoft Edge, Steam, Zoom ve WhatsApp yer alıyor.

VirusTotal, “Gördüğümüz en basit sosyal mühendislik hilelerinden biri, bir kötü amaçlı yazılım örneğini meşru bir program gibi göstermeyi içerir.” söz konusu Salı raporunda. “Bu programların simgesi, kurbanları bu programların meşru olduğuna ikna etmek için kullanılan kritik bir özelliktir.”

Tehdit aktörlerinin, farkında olmayan kullanıcıları zararsız görünen yürütülebilir dosyaları indirip çalıştırmaları için kandırarak uç noktalardan ödün vermek için çeşitli yaklaşımlara başvurmaları şaşırtıcı değildir.

Bu da öncelikle IP tabanlı güvenlik duvarı savunmalarını aşmak için orijinal etki alanlarından yararlanarak elde edilir. En çok kötüye kullanılan alan adlarından bazıları discordapp[.]com, kare boşluk[.]com, amazonaw’lar[.]com, medya ateşi[.]com ve qq[.]com.

Toplamda, Alexa’nın en iyi 1000 web sitesine ait 101 alan adından indirilen en az 2,5 milyon şüpheli dosya tespit edildi.

Discord’un kötüye kullanımı, platformun içerik dağıtım ağının (CDN) Telegram’ın yanında kötü amaçlı yazılım barındırmak için verimli bir zemin haline gelmesi ve aynı zamanda “saldırganlar için mükemmel bir iletişim merkezi” sunmasıyla iyi belgelenmiştir.

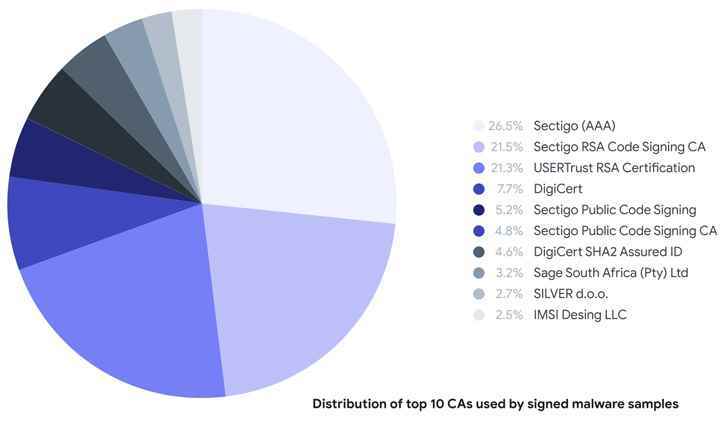

Sık kullanılan bir diğer teknik, diğer yazılım üreticilerinden çalınan geçerli sertifikalarla kötü amaçlı yazılımları imzalama uygulamasıdır. Kötü amaçlı yazılım tarama hizmeti, Ocak 2021’den bu yana bir milyondan fazla kötü amaçlı örnek bulduğunu ve bunların %87’sinin veritabanına ilk yüklendiğinde yasal imzaya sahip olduğunu söyledi.

VirusTotal, Ocak 2020’den bu yana, kötü amaçlı yazılımı Google Chrome, Malwarebytes, Zoom, Brave, Mozilla Firefox ve Proton VPN gibi diğer popüler yazılımların yükleyicilerine paketleyerek meşru yazılım gibi görünen 1.816 örneği de ortaya çıkardığını söyledi.

Bu tür bir dağıtım yöntemi, saldırganlar meşru bir yazılımın güncelleme sunucusuna girmeyi veya kaynak koduna yetkisiz erişim elde etmeyi başardıklarında, kötü amaçlı yazılımı truva atlanmış ikili dosyalar biçiminde gizlice sokmayı mümkün kıldıklarında bir tedarik zinciriyle de sonuçlanabilir.

Alternatif olarak, meşru yükleyiciler, bir durumda meşru Proton VPN yükleyicisi ve Jigsaw fidye yazılımını yükleyen kötü amaçlı yazılım da dahil olmak üzere, kötü amaçlı yazılım yüklü dosyalarla birlikte sıkıştırılmış dosyalar halinde paketleniyor.

Hepsi bu değil. Daha karmaşık olsa da üçüncü bir yöntem, yasal yükleyiciyi bir taşınabilir yürütülebilir kaynak kötü amaçlı örneğin içine, böylece yazılımın amaçlandığı gibi çalıştığına dair bir yanılsama vermek için kötü amaçlı yazılım çalıştırıldığında yükleyici de yürütülür.

“Bu teknikleri bir bütün olarak düşünürken, saldırganların kısa ve orta vadede (çalınan sertifikalar gibi) kötüye kullanması için fırsatçı faktörlerin ve saldırganların görsel olarak kopyalamayı amaçladığı rutin (büyük olasılıkla) otomatik prosedürlerin olduğu sonucuna varılabilir. uygulamalar farklı şekillerde” dedi.