Araştırmacılar, IPFS olarak bilinen merkezi olmayan dosya sistemi çözümünün, kimlik avı sitelerini barındırmak için yeni “sıcak yatak” haline geldiği konusunda uyardı.

Saldırı kampanyalarının özelliklerini açıklayan siber güvenlik firması Trustwave SpiderLabs, son üç ayda IPFS kimlik avı URL’lerini içeren en az 3.000 e-postayı saldırı vektörü olarak tanımladığını söyledi.

IPFSGezegenler Arası Dosya Sistemi’nin kısaltması olan , geleneksel bir istemci-sunucu yaklaşımında gözlemlendiği gibi, URL’ler veya dosya adları yerine kriptografik karmalar kullanarak dosya ve verileri depolamak ve paylaşmak için eşler arası (P2P) bir ağdır. Her karma, benzersiz bir içerik tanımlayıcısının temelini oluşturur (müşteri kimliği).

Buradaki fikir, verilerin birden çok bilgisayarda depolanmasına izin veren esnek bir dağıtılmış dosya sistemi oluşturmaktır. Bu, bulut depolama sağlayıcıları gibi üçüncü taraflara güvenmek zorunda kalmadan bilgiye erişilmesini sağlayarak sansüre karşı etkili bir şekilde dirençli olmasını sağlar.

Trustwave araştırmacıları Karla Agregado ve Katrina Udquin, “IPFS’de depolanan kimlik avı içeriğini kaldırmak zor olabilir çünkü bir düğümde kaldırılsa bile diğer düğümlerde kullanılabilir durumda olabilir.” söz konusu bir raporda.

Sorunları daha da karmaşık hale getiren şey, tek bir kötü amaçlı yazılım yüklü içeriği bulmak ve engellemek için kullanılabilecek statik bir Tekdüzen Kaynak Tanımlayıcının (URI) olmamasıdır. Bu aynı zamanda IPFS’de barındırılan kimlik avı sitelerini kaldırmanın çok daha zor olabileceği anlamına gelir.

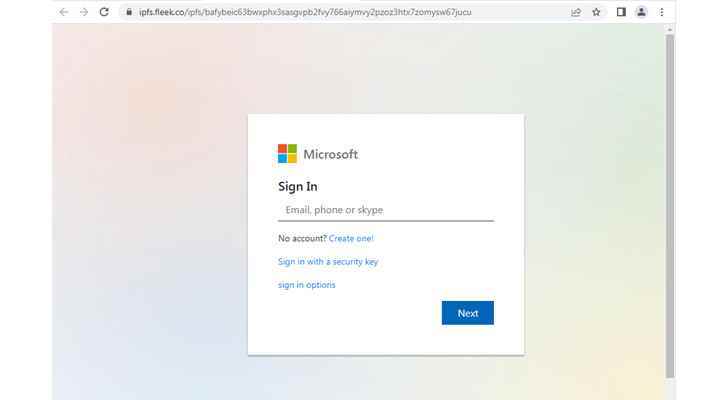

Trust tarafından gözlemlenen saldırılar, tipik olarak, sahte IPFS bağlantılarını tıklamaya ve enfeksiyon zincirlerini etkinleştirmeye ikna etmek için hedeflerin korumasını düşürmek için bir tür sosyal mühendislik içerir.

Bu etki alanları, potansiyel kurbanların bir belgeyi görüntülemek, DHL’de bir paketi izlemek veya Azure aboneliklerini yenilemek için kimlik bilgilerini girmelerini ister, yalnızca e-posta adreslerini ve parolaları uzak bir sunucuya aktarmak için.

Araştırmacılar, “Veri kalıcılığı, sağlam ağ ve az düzenleme ile IPFS, saldırganların kötü niyetli içeriği barındırması ve paylaşması için belki de ideal bir platformdur” dedi.

Bulgular, Microsoft’un makroları engelleme planları ile tehdit aktörlerinin taktiklerini takip eden keşif, veri hırsızlığı ve fidye yazılımlarına yol açabilecek yürütülebilir dosyaları dağıtmak için uyarlamalarına neden olan e-posta tehdidi ortamında daha büyük bir değişimin ortasında geldi.

Bu açıdan bakıldığında, IPFS kullanımı, kimlik avında başka bir evrime işaret ediyor ve saldırganlara denemeleri için başka bir kazançlı oyun alanı sunuyor.

Araştırmacılar, “Phishing teknikleri, IPFS kullanan merkezi olmayan bulut hizmetleri kavramını kullanarak bir sıçrama yaptı.”

“Spam gönderenler, içeriklerini meşru web barındırma hizmetlerinde barındırarak veya tarayıcıları URL itibarı veya otomatik URL analizi kullanarak engellemeye yardımcı olmak için birden fazla URL yeniden yönlendirme tekniği kullanarak etkinliklerini kolayca kamufle edebilir.”

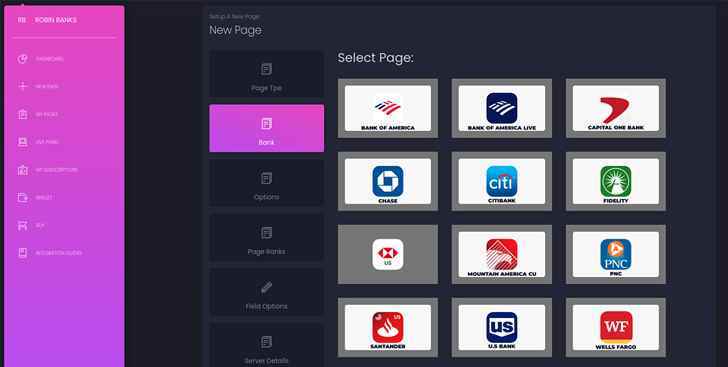

Dahası, bu değişikliklere, tehdit aktörlerinin e-posta yoluyla saldırılar düzenlemeleri için hızlı ve kolay bir yol sunan, hizmet olarak kimlik avı (PhaaS) olarak adlandırılan bir trend olan kullanıma hazır kimlik avı kitlerinin kullanımı da eşlik etti. ve SMS.

Gerçekten de, geçen ay keşfedilen büyük ölçekli bir kampanya, Avustralya, Kanada, İngiltere ve ABD’deki tanınmış bankaların müşterilerinden kimlik bilgilerini yağmalamak ve finansal bilgileri çalmak için Robin Banks adlı dört aylık bir PhaaS platformunun kullanıldığı gözlemlendi. Siber güvenlik firması IronNet bu hafta açıkladı.

“Bu kiti kullanan dolandırıcıların birincil motivasyonu finansal gibi görünse de, kit ayrıca, kimlik avı açılış sayfasına gittikten sonra kurbanlardan Google ve Microsoft kimlik bilgilerini ister ve bu, bunun kazanç elde etmek isteyen daha gelişmiş tehdit aktörleri tarafından da kullanılabileceğini gösterir. fidye yazılımı veya diğer izinsiz giriş sonrası faaliyetler için kurumsal ağlara ilk erişim”, araştırmacılar söz konusu.