Rus tehdit aktörleri, Ukrayna yanlısı bilgisayar korsanlarının Rus sitelerine karşı dağıtılmış hizmet reddi (DDoS) saldırıları başlatması için bir uygulama olarak kamufle edilmiş Android kötü amaçlı yazılımlarını dağıtmak için Ukrayna’ya karşı devam eden çatışmadan yararlandı.

Google Tehdit Analizi Grubu (TAG), kötü amaçlı yazılımı Krypton, Venomous Bear, Waterbug ve Uroburos olarak da bilinen ve Rusya Federal Güvenlik Servisi’ne (FSB) bağlı gelişmiş bir kalıcı tehdit olan Turla’ya bağladı.

TAG araştırmacısı Billy Leonard, “Bu, Turla’nın Android ile ilgili kötü amaçlı yazılım dağıttığının bilinen ilk örneğidir.” söz konusu. “Uygulamalar Google Play Store üzerinden dağıtılmadı, ancak aktör tarafından kontrol edilen bir etki alanında barındırıldı ve üçüncü taraf mesajlaşma servislerindeki bağlantılar aracılığıyla yayıldı.”

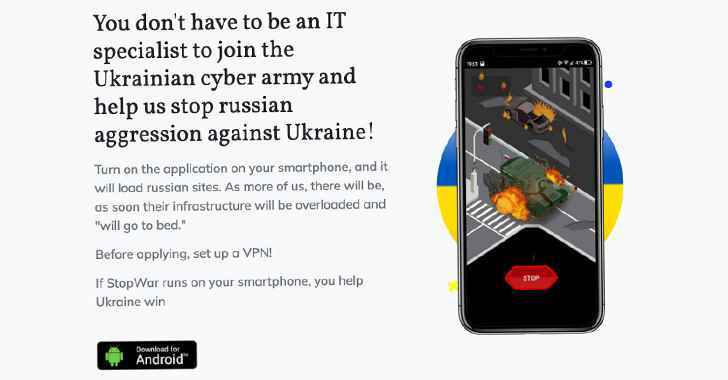

Rusya’nın sebepsiz yere Ukrayna’yı işgal etmesinin hemen ardından siber saldırıların saldırısının, Ukrayna’yı Rus web sitelerine karşı DDoS saldırıları düzenlemek için bir BT Ordusu kurmaya teşvik ettiğini belirtmekte fayda var. Görünüşe göre Turla operasyonunun amacı, gönüllülerin yürüttüğü bu çabayı kendi çıkarları için kullanmak.

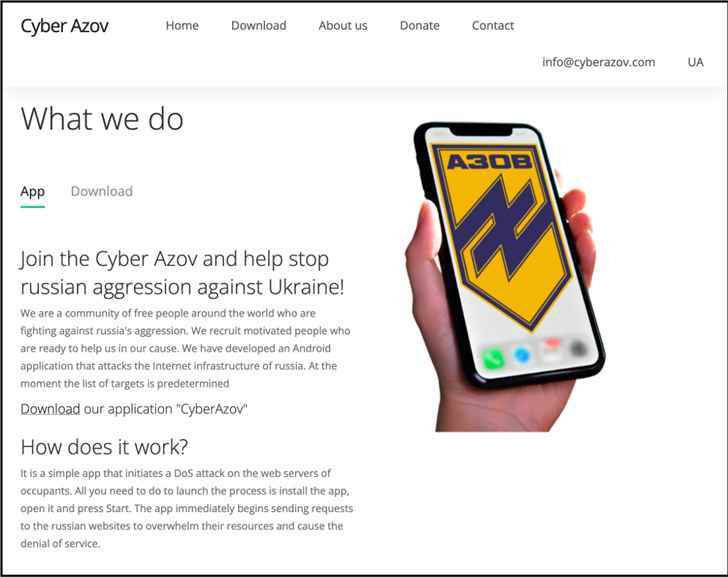

bu tuzak uygulama olarak maskelenen bir etki alanında barındırıldı Azak AlayıUkrayna Ulusal Muhafızları’na bağlı bir birlik, dünyanın dört bir yanından insanları, “Rus web sitelerinin kaynaklarını zorlamak için” web sunucularına hizmet reddi saldırısı başlatarak “Rusya’nın saldırganlığına” karşı savaşmaya çağırıyor.

Google TAG, oyuncuların “stopwar” adlı bir web sitesi aracılığıyla dağıtılan başka bir Android uygulamasından ilham aldıklarını söyledi.[.]Ayrıca, hedef web sitelerine sürekli olarak istek göndererek DoS saldırılarını gerçekleştirmek için tasarlanmıştır.

Bununla birlikte, kötü niyetli Cyber Azov uygulamasının yüklenme sayısı çok küçük ve Android kullanıcıları üzerinde önemli bir etkisi yok.

Ayrıca, Sandworm grubu (aka Voodoo Bear), barındırılan Microsoft Office belgelerine işaret eden bağlantılar göndermek için Microsoft Windows Destek Tanılama Aracı’ndaki (MSDT) Follina güvenlik açığından (CVE-2022-30190) yararlanan ayrı bir dizi kötü amaçlı etkinliğe bağlandı. Ukrayna’daki medya kuruluşlarını hedefleyen güvenliği ihlal edilmiş web sitelerinde.

Geçen ay CERT-UA’nın bir Follina istismarı taşıyan vergi temalı belgeleri dağıtma konusunda uyardığı bir tehdit aktörü olan UAC-0098’in, Conti grubuyla bağları olan ve IcedID bankacılığını yaymaktan sorumlu eski bir ilk erişim komisyoncusu olduğu da değerlendirildi. truva atı.

Diğer siber etkinlik türleri arasında, COLDRIVER (aka Callisto) olarak adlandırılan bir düşman tarafından hükümet ve savunma yetkililerine, politikacılara, STK’lara ve düşünce kuruluşlarına ve gazetecilere yönelik olarak düzenlenen kimlik avı saldırıları yer alır.

Bunlar, kimlik avı etki alanı dahil olmak üzere doğrudan e-posta göndermeyi veya Google Drive ve Microsoft OneDrive’da barındırılan belgelere bağlantılar içeren ve sırayla şifreleri çalmak için tasarlanmış, saldırgan tarafından kontrol edilen bir web sitesine bağlantılar içeren e-postaları içerir.

Son gelişmeler, Rus tehdit aktörlerinin gelişen tekniklerini vurgulayacak şekilde hedefleme girişimlerinde artan karmaşıklığın sürekli belirtilerini nasıl sergilediklerinin bir başka göstergesidir.