APT29 olarak bilinen Rus devlet destekli bilgisayar korsanlığı kolektifi, güvenliği ihlal edilmiş sistemlerde kötü amaçlı yükler sağlamak için Google Drive ve Dropbox gibi meşru bulut hizmetlerinden yararlanan yeni bir kimlik avı kampanyasına atfedildi.

Palo Alto Networks Unit 42, “Bu kampanyaların Mayıs ve Haziran 2022 arasında birkaç Batı diplomatik misyonunu hedef aldığına inanılıyor.” söz konusu Salı raporunda. “Bu kampanyalarda yer alan cazibeler, Portekiz’deki bir yabancı büyükelçiliğin yanı sıra Brezilya’daki bir yabancı büyükelçiliğin hedef alındığını gösteriyor.”

Cozy Bear, Cloaked Ursa veya The Dukes takma adlarıyla da izlenen APT29, Rusya’nın stratejik hedefleriyle uyumlu istihbarat toplamak için çalışan organize bir siber casusluk grubu olarak nitelendirildi.

2020’deki kötü şöhretli SolarWinds tedarik zinciri saldırısı da dahil olmak üzere gelişmiş kalıcı tehdidin faaliyetlerinin bazı yönleri, Microsoft tarafından Nobelium adı altında ayrı olarak izleniyor ve Mandiant onu yüksek düzeyde bir güvenlik seviyesiyle çalışan, gelişen, disiplinli ve son derece yetenekli bir tehdit aktörü olarak nitelendiriyor. operasyonel güvenlik.”

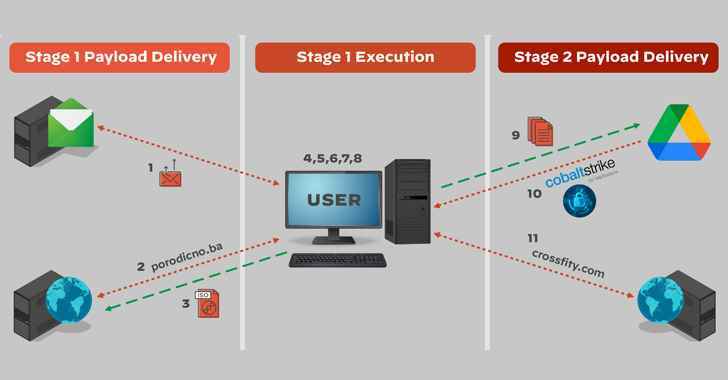

En son izinsiz girişler, Mandiant tarafından daha önce detaylandırılan aynı gizli operasyonun devamıdır. Küme25 Mayıs 2022’de, mızraklı kimlik avı e-postalarının, EnvyScout (diğer adıyla ROOTSAW) adlı bir HTML damlalık eki aracılığıyla doğrudan mesajlara eklenerek Cobalt Strike Beacons’un konuşlandırılmasına yol açtığı.

Daha yeni yinelemelerde değişen şey, eylemlerini gizlemek ve hedef ortamlara ek kötü amaçlı yazılımlar almak için Dropbox ve Google Drive gibi bulut hizmetlerinin kullanılmasıdır. Mayıs 2022’nin sonlarında gözlemlenen saldırının ikinci bir versiyonunun, Dropbox’ta HTML dropper’ı barındırmak için daha fazla uyarlandığı söyleniyor.

Cluster25 o sırada, “Zaman içinde analiz edilen kampanyalar ve yükler, radar altında çalışmaya ve tespit oranlarını düşürmeye güçlü bir şekilde odaklanıldığını gösteriyor” dedi. “Bu bağlamda, Trello ve Dropbox gibi meşru hizmetlerin kullanılması bile, düşmanın tespit edilmeden kalan kurban ortamlarında uzun süre faaliyet gösterme isteğini gösteriyor.”

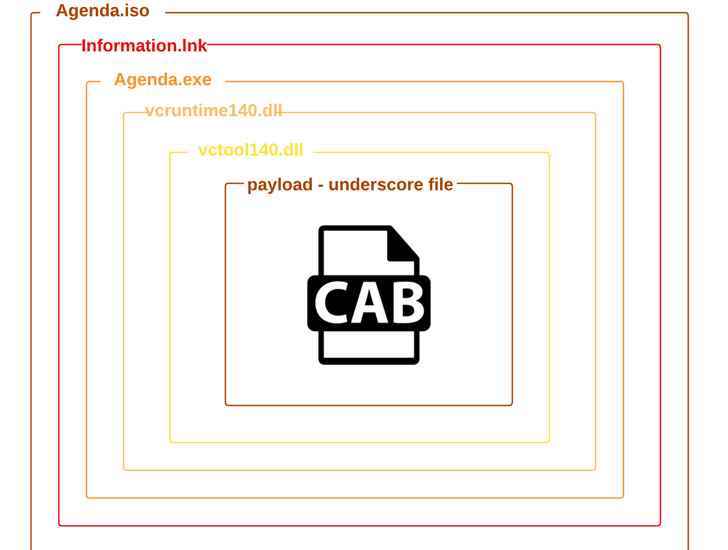

EnvyScout, kendi adına, aktörün tercih ettiği implant ile hedefi daha fazla enfekte etmek için yardımcı bir araç olarak hizmet eder, bu durumda, birden fazla şaşırtma katmanında gizlenmiş ve sistem bilgilerini sızdırmak ve yürütmek için kullanılan .NET tabanlı bir yürütülebilir dosya Google Drive’dan getirilen Kobalt Strike gibi sonraki aşama ikili dosyaları.

“DropBox ve Google Drive hizmetlerinin kullanımı […] bu aktör için yeni bir taktik ve bu hizmetlerin her yerde bulunması ve dünya çapında milyonlarca müşteri tarafından güvenilmesi nedeniyle tespit edilmesi zor olan bir taktik” dedi.

Bulgular ayrıca, Avrupa Birliği Konseyi’nin Rus tehdit aktörleri tarafından gerçekleştirilen kötü niyetli siber faaliyetlerdeki ani artışa seslenen ve “kınama” çağrısı yapan yeni bir bildiriyle de örtüşüyor.[ing] siber uzayda bu kabul edilemez davranış.”

Konsey, “Ukrayna’ya karşı savaş bağlamında kötü niyetli siber faaliyetlerdeki bu artış, yayılma etkileri, yanlış yorumlama ve olası tırmanış gibi kabul edilemez riskler yaratıyor.” söz konusu bir basın açıklamasında.