Güvenlik firmaları ve Ukrayna’nın Bilgisayar Acil Müdahale Ekibi (CERT) tarafından yapılan analizlere göre, faaliyette önemli bir artışı temsil eden Çin ile bağlantılı bir kampanya, Haziran ayında hükümet faaliyetleri hakkında istihbarat toplamak için tasarlanmış kötü amaçlı yazılımlarla Rusya bağlantılı kuruluşları hedef almaya başladı.

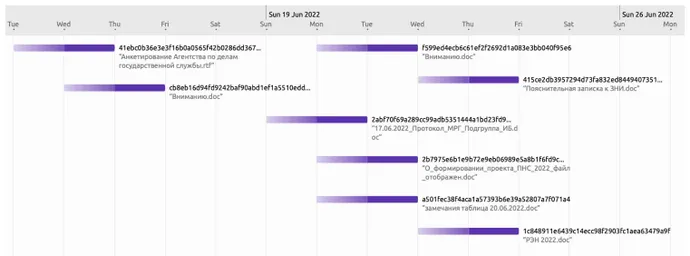

Saldırılar, kurbanları belgeleri açmaya ikna etmek amacıyla Zengin Metin Dosyaları (RTF’ler) olarak gönderilen ve böylece Microsoft Office’te bir uzaktan kod yürütme (RCE) açığının çalıştırılmasına olanak tanıyan hükümet tavsiyelerini kullanır. Bu, Perşembe günü yayınlanan bir analizde belgelerin içeriğinin Rusça yazılmış güvenlik uyarıları olarak göründüğünü belirten uç nokta güvenlik firması SentinelOne’a göre. Ajansları ve altyapı sağlayıcılarını olası saldırılara karşı uyardıklarını ve onlara Rus yasalarına göre uyumluluk gereklilikleri konusunda tavsiyelerde bulunduklarını iddia ediyorlar.

Rusya’ya Karşı Artan Siber Saldırılar

SentinelOne’da kıdemli bir tehdit araştırmacısı olan Tom Hegel, Çin’in geçmişte Rusya’yı hedef almasına ve bunun tersi olmasına rağmen, saldırıların hızı – özellikle sözde tehdit aktörü Tonto Ekibi tarafından – Rusya’nın Ukrayna’yı işgalinden sonra arttığını söylüyor.

“Tonto Takımı, diğer Çinli aktörler gibi, Rusya’yı hedefleme konusunda uzun bir geçmişe sahip” diyor. “Burada gördüğümüz şey, Çin hükümetinin Rusya içinden istihbarat toplama gereksinimlerinde potansiyel bir artış. Belki de bu tür görevlere atanan kaynakların daha fazla önceliklendirilmesi veya genişletilmesi.”

bu Çin siber operasyonlarında rapor edilen artış Rusya, Batılı ülkelerden gelen yaptırımlar karşısında Çin ile diplomatik ilişkilerini güçlendirdiği için geliyor. İki büyük ulus resmi müttefik olmasa da, son on yılda ticaret ve savunma bağlarını genişletti Batı ittifaklarının genişlemesini engellemenin bir yolu olarak.

Ayrıca, dış politika hedeflerine ulaşmak için farklı yaklaşımlara sahiptirler. Rusya, siber suç çetelerinin kendi topraklarında faaliyet göstermesine zımnen izin verdi ve ayrıca istihbarat ve saldırı altyapısının yanı sıra askeri operasyonlara ek olarak siber operasyonları yaygın olarak kullandı. Örneğin Rusya, Ukrayna ile olan ihtilafında dezenformasyon kampanyaları, altyapı saldırıları ve casusluk operasyonları kullandı.

Batılı ülkelerle ekonomik ilişkilerden önemli ölçüde yararlanan Çin, uluslararası ilişkilerde esas olarak askeri olmayan yaklaşımlar izlemiş ve fikri mülkiyet elde etmek ve casusluk yapmak için siber operasyonları kullanmıştır. SentinelOne’dan Hegel, Rusya’ya herhangi bir düşman gibi davranmanın tutarlılık gösterdiğini söylüyor.

Bu, “belirsiz zamanlarda Çin’in kendi başının çaresine bakmasıdır” diyor. “Herhangi bir iyi kaynağa sahip ülke gibi, siber aracılığıyla kendi gündemlerini desteklemeye çalışıyorlar ve Rusya’daki işlerin durumu, önceliklerini tam olarak ayarlıyor olabilir.”

Teknik Kırıntıları Çin’i Gösteriyor

Son kampanyalar, Çin’in gelişmiş kalıcı tehditleriyle (APT’ler) bağlantılı iki kötü amaçlı yazılım kullandı: Royal Road olarak bilinen kötü amaçlı belgeler oluşturmak için kullanılan bir araç seti ve Çinli aktörler tarafından kullanılan Bisonal olarak bilinen özel bir uzaktan erişim Truva Atı (RAT). Tonto Ekibi — Karma Panda ve Bronz Huntley olarak da bilinir — geleneksel olarak Güney Kore ve Japonya gibi diğer Asya ülkelerinin yanı sıra Amerika Birleşik Devletleri ve Tayvan’a odaklanmıştır. Son zamanlarda, grup operasyonlarını Rusya, Pakistan ve diğer ülkelere genişletti.

Bir düşmanın operasyonlarını başka bir saldırgan olarak gizlemeye çalıştığı sahte bayrak operasyonları gerçekleşmiş olsa da, çeşitli kanıtlar saldırıları Çin’e bağlamaktadır.

Hepsi Çin ile bağlantılı en az yedi tehdit grubu, hedeflenen sistemlere erişim sağlamayı amaçlayan ilk saldırının bir parçası olarak kötü amaçlı belgeler oluşturmak için Royal Road’u kullanıyor. Örneğin, Nisan ayında siber tehdit istihbarat firması DomainTools, Royal Road kötü amaçlı yazılım oluşturma araç seti ile oluşturulan ve Çin casusluk kampanyasının özelliklerini taşıyan ve bir Rus sualtı araştırma ve silah geliştirme organizasyonunu hedef alan bir belgeyi analiz etti.

“Hassas hedefleme ve nihai yükü sertleştirme girişimleriyle birleştiğinde, düşmanın da faaliyetlerinin analizinden kaçınmak için biraz çaba sarf ettiği görülüyor.” belirtilen analiz. “Bu kampanya özellikle Rusya Federasyonu’ndaki bir varlığı hedef alıyor gibi görünse de, bu kampanyanın temelindeki davranışlar – kötü niyetli belge kullanımından ikili yürütme korkulukları ve kontrollerine kadar – tüm savunucuların değerli dersler çıkarabileceği düşman ticareti hakkında yararlı bilgiler sağlıyor.”

Ek olarak, Bisonal, tavsiyelere göre yalnızca Çinli gruplar tarafından kullanılmaktadır.

Şirketler, ulus devlet saldırılarının genellikle özel işletmeleri etkileyebileceğini dikkate almalıdır. SentinelOne danışma belgesinde, en son kampanyalar için taviz verme göstergeleri (IoC’ler) bulunur ve DomainTools, siber casusluk saldırılarını tespit etmek ve köreltmek için çeşitli karşı önlemleri vurgular.

SentinelOne’dan Hegel, kuruluşların benzer saldırılara karşı kendi savunmalarını kontrol etmek için istihbaratı kullanmaları gerektiğini söylüyor.

“Günümüz dünyasındaki casusluk veya bozulma hedefleri, hükümet ağlarından izole değildir, ancak yalnızca siyasi bir konudaki duruşları veya faaliyet gösterdikleri yer nedeniyle taşabilir veya özel işletmeleri doğrudan vurabilir” diyor. “Ukrayna işgal edildiğinde gözlemlediğimiz gibi, işler bir gecede değişebilir – bu nedenle böyle bir jeopolitik gerilimle yaşamaya devam ederken CISO’lar bu faaliyetin farkında olmalı.”