Yeni bir ortak siber güvenlik danışmanlığında, ABD siber güvenlik ve istihbarat teşkilatları, en az Mayıs 2021’den bu yana sağlık sektörünü hedef almak için Kuzey Kore hükümeti destekli bilgisayar korsanları tarafından Maui fidye yazılımının kullanılması konusunda uyardı.

Yetkililer, “Kuzey Kore devlet destekli siber aktörler, elektronik sağlık kayıtları hizmetleri, teşhis hizmetleri, görüntüleme hizmetleri ve intranet hizmetleri dahil olmak üzere sağlık hizmetlerinden sorumlu sunucuları şifrelemek için bu olaylarda Maui fidye yazılımını kullandılar.” kayıt edilmiş.

bu Alarm ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Federal Soruşturma Bürosu (FBI) ve Hazine Bakanlığı’nın izniyle gelir.

Bulguları danışmanlığın temelini oluşturan siber güvenlik firması Stairwell, daha az bilinen fidye yazılımı ailesinin, hizmet olarak fidye yazılımı (RaaS) gruplarıyla yaygın olarak ilişkilendirilen birkaç temel özelliğin eksikliği nedeniyle öne çıktığını söyledi.

Güvenlik araştırmacısı Silas Cutler, “kurtarma talimatları veya şifreleme anahtarlarını saldırganlara iletmek için otomatik araçlar sağlamak için gömülü fidye notu”nun olmamasını da içeriyor. söz konusu fidye yazılımına teknik bir genel bakış.

Bunun yerine, Maui örneklerinin analizi, kötü amaçlı yazılımın, bir komut satırı arabirimi aracılığıyla uzak bir aktör tarafından manuel olarak yürütülmek üzere tasarlandığını ve bunu, şifreleme için virüslü makinedeki belirli dosyaları hedeflemek için kullanarak tasarlandığını gösteriyor.

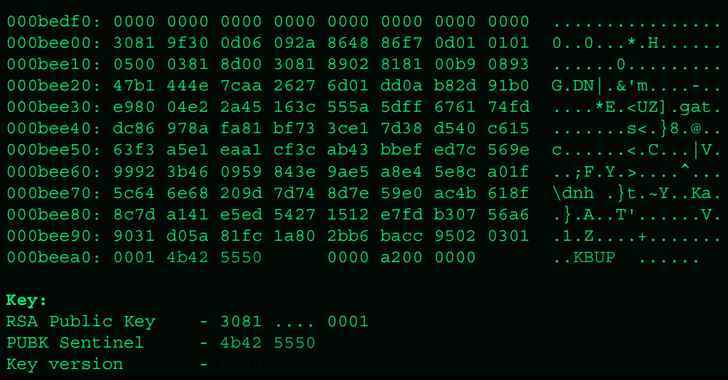

AES 128 bit şifreleme ile hedef dosyaları benzersiz bir anahtarla şifrelemenin yanı sıra, bu anahtarların her biri sırayla Maui ilk kez çalıştırıldığında oluşturulan bir anahtar çifti kullanılarak RSA ile şifrelenir. Üçüncü bir güvenlik katmanı olarak, RSA anahtarları, her kampanyaya özgü, sabit kodlanmış bir RSA ortak anahtarı kullanılarak şifrelenir.

Maui’yi diğer geleneksel fidye yazılımı tekliflerinden ayıran şey, aynı zamanda, parasal kâr payı karşılığında kullanılmak üzere diğer bağlı kuruluşlara bir hizmet olarak sunulmaması gerçeğidir.

Bazı durumlarda, fidye yazılımı olaylarının sağlık hizmetlerini uzun süre kesintiye uğrattığı söylenmektedir. İzinsiz girişleri gerçekleştirmek için kullanılan ilk enfeksiyon vektörü henüz bilinmiyor.

Kampanyanın, sağlık kuruluşlarının bir saldırıdan hızla kurtulmak ve kritik hizmetlere kesintisiz erişim sağlamak için fidye ödeme istekliliğine dayandığını belirtmekte fayda var. Bu, Kuzey Koreli düşmanların, nakit sıkıntısı çeken ulus için yasadışı bir şekilde sürekli bir gelir akışı sağlamak için taktiklerini nasıl uyarladıklarının en son göstergesi.

Sophos’a göre Sağlık Hizmetlerinde Fidye Yazılımının Durumu 2022 Rapora göre, ankete katılan sağlık kuruluşlarının %61’i, 2021’de fidye ödeyenlerin yalnızca %2’si tüm verilerini geri alırken, %46’lık küresel ortalamaya kıyasla anlaşmayı seçti.

Bununla birlikte, bir APT grubu tarafından manuel olarak çalıştırılan bir fidye yazılımı ailesinin kullanılması, yakın zamanda Bronze Starlight örneğinde gözlemlendiği gibi, operasyonun diğer kötü niyetli amaçları gizlemek üzere tasarlanmış bir oyalama taktiği olma olasılığını da artırıyor.

iboss’un kurucu ortağı Peter Martini yaptığı açıklamada, “Ulus devlet destekli fidye yazılımı saldırıları, tipik uluslararası saldırganlık eylemleri haline geldi.” Dedi. “Ne yazık ki, Kuzey Kore, nükleer silah programını finanse eden izlenemez kripto para birimini güvence altına almak için sağlık hizmetleri de dahil olmak üzere çeşitli endüstrileri ayrım gözetmeksizin hedeflemeye çok istekli olduğunu özellikle gösterdi.”