adlı bir bilgisayar korsanlığı grubuyla bağlantılı bir tehdit kümesi Tropik Asker yeni keşfedilen bir kampanyanın parçası olarak hedefleri vurmak için Nim dilinde kodlanmış, önceden belgelenmemiş bir kötü amaçlı yazılım kullanılarak tespit edildi.

İsrailli siber güvenlik şirketi Check Point, Nimbda olarak adlandırılan yeni yükleyici, “Çince konuşan web’de büyük olasılıkla yasa dışı olarak dağıtılan bir Çince greyware ‘SMS Bomber’ aracıyla birlikte paketlenmiştir”. söz konusu bir raporda.

Araştırmacılar, “Nim yükleyiciyi kim yaptıysa, ona düşürdüğü ve çalıştırdığı SMS Bombacısı ile aynı yürütülebilir simgeyi vermeye özen gösterdi” dedi. “Bu nedenle, paketin tamamı truva atlanmış bir ikili dosya olarak çalışır.”

Adından da anlaşılacağı gibi SMS Bomber, kurbanın cihazını mesajlarla doldurmak ve hizmet reddi (DoS) saldırısında potansiyel olarak kullanılamaz hale getirmek için bir kullanıcının bir telefon numarası (kendi numarası değil) girmesine izin verir.

İkili dosyanın SMS Bombacısı ve arka kapı olarak ikiye katlanması, saldırıların yalnızca aracı kullananları – “oldukça alışılmışın dışında bir hedef” – hedef almadığını, aynı zamanda doğası gereği yüksek oranda hedeflendiğini gösteriyor.

Tropik AskerEarth Centaur, KeyBoy ve Pirate Panda takma adları tarafından da bilinen , Tayvan, Hong Kong ve Filipinler’de bulunan ve öncelikle hükümet, sağlık, ulaşım ve yüksek teknoloji endüstrilerine odaklanan çarpıcı hedefler geçmişine sahiptir.

Çince konuşan topluluğa “önemli ölçüde sofistike ve iyi donanımlı” diyen Trend Micro, geçen yıl grubun TTP’lerini radarın altında kalacak ve hedeflerini tehlikeye atmak için çok çeşitli özel araçlara güvenecek şekilde geliştirme yeteneğine dikkat çekti.

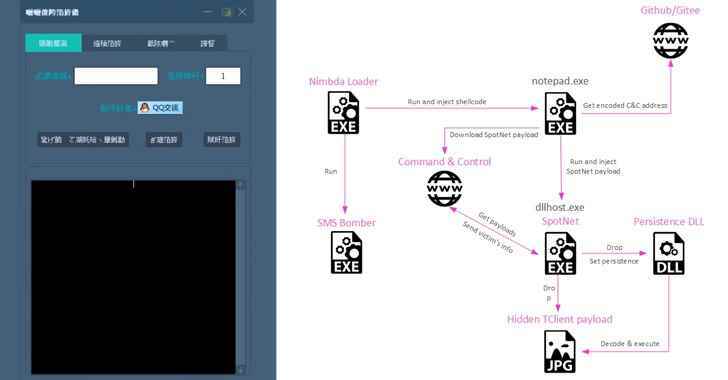

Check Point tarafından belgelenen en son saldırı zinciri, aynı zamanda bir notepad.exe işlemine ayrı bir kabuk kodu parçası enjekte ederken, gömülü bir yürütülebilir dosyayı, bu durumda meşru SMS bombardıman yükünü başlatan, kurcalanmış SMS Bomber aracı Nimbda yükleyici ile başlar. .

Bu, saldırgan kontrollü bir GitHub veya Gitee deposunda barındırılan bir işaretleme dosyasında (“EULA.md”) belirtilen gizlenmiş bir IP adresinden bir sonraki aşama ikili dosyasının indirilmesini gerektiren üç katmanlı bir bulaşma sürecini başlatır.

Alınan ikili, adlı bir truva atının yükseltilmiş bir sürümüdür. Yahoyah Bu, kurban makinenin çevresindeki yerel kablosuz ağlar ve diğer sistem meta verileri hakkında bilgi toplamak ve ayrıntıları bir komut ve kontrol (C2) sunucusuna geri sızdırmak için tasarlanmıştır.

Yahoyah, kendi adına, C2 sunucusundan bir görüntü biçiminde indirilen son aşamadaki kötü amaçlı yazılımı getirmek için bir kanal görevi görür. Steganografik olarak kodlanmış yük, TClient olarak bilinen bir arka kapıdır ve grup tarafından önceki kampanyalarda konuşlandırılmıştır.

Araştırmacılar, “Gözlemlenen etkinlik kümesi, aklında net bir hedef olan odaklanmış, kararlı bir aktörün resmini çiziyor” dedi.

“Genellikle, üçüncü taraf iyi huylu (veya iyi huylu görünen) araçlar bir enfeksiyon zincirine eklenmek üzere elle seçildiğinde, mümkün olan en az göze çarpan olacak şekilde seçilirler; bu amaç için bir ‘SMS Bombacısı’ aracının seçimi, rahatsız edici ve kişi bir güdü ve amaçlanan kurbanı tahmin etmeye cesaret ettiği anda bütün bir hikayeyi anlatıyor.”