Siber güvenlik araştırmacıları, tam özellikli bir kötü amaçlı yazılım yükleyicisinin çalışmalarını ayrıntılı olarak açıkladı PureCrypter Bu, siber suçlular tarafından uzaktan erişim truva atları (RAT’ler) ve bilgi hırsızları sağlamak için satın alınıyor.

Zscaler’den Romain Dumont, “Yükleyici, SmartAssembly ile karıştırılmış bir .NET yürütülebilir dosyasıdır ve antivirüs yazılım ürünlerinden kaçınmak için sıkıştırma, şifreleme ve şaşırtmacadan yararlanır.” söz konusu yeni bir raporda.

PureCrypter kullanılarak dağıtılan bazı kötü amaçlı yazılım aileleri şunları içerir: Ajan Tesla, Arkei, zaman uyumsuz, AZORultDarkCrystal RAT (DCRat), LokiBot, NanoÇekirdekRedLine Hırsızı, Remco’lar, Yılan Keyloggerve Warzone RAT.

En az Mart 2021’den bu yana bir aylık plan için “PureCoder” adlı geliştiricisi tarafından 59 ABD Doları (ve bir defaya mahsus ömür boyu satın alma için 249 ABD Doları) karşılığında satılan PureCrypter, “piyasada çevrimdışı kullanan tek şifreleyici” olarak tanıtılıyor. ve çevrimiçi teslimat tekniği.”

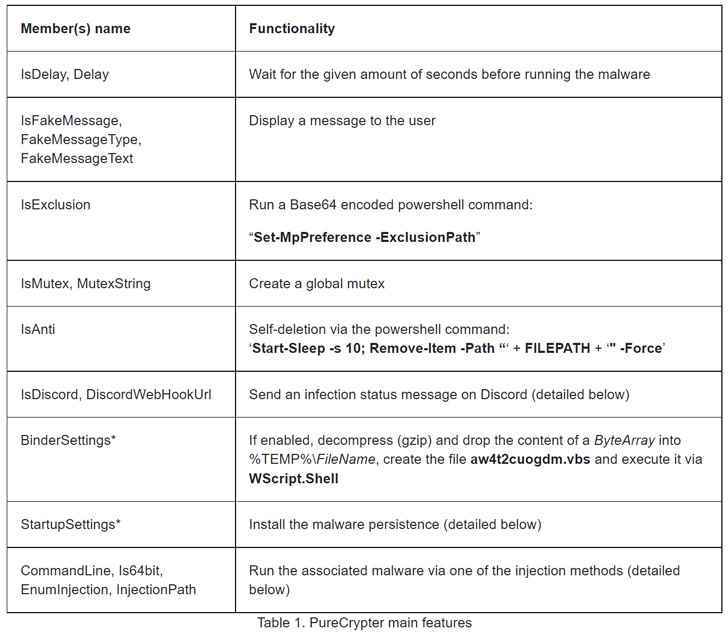

Kriptolar şu şekilde hareket eder: ilk savunma katmanı tersine mühendisliğe karşıdır ve genellikle kötü amaçlı yükü paketlemek için kullanılır. PureCrypter ayrıca, yerleşik kötü amaçlı yazılımı yerel işlemlere enjekte etmek için gelişmiş bir mekanizma ve başlangıçta kalıcılık sağlamak ve radarın altında uçmak için ek seçenekleri açmak için çeşitli yapılandırılabilir seçenekler olduğunu söylediği şeye sahiptir.

Ayrıca, kötü amaçlı yazılımı yaymak için kullanılabilecek potansiyel ilk bulaşma yollarını vurgulayan bir Microsoft Office makro oluşturucu ve bir indirici de sunulmaktadır.

İlginç bir şekilde, PureCoder, “yazılımın yalnızca eğitim amaçlı oluşturulduğunu” belirtmek için bir noktaya değinirken, hizmet koşulları (ToS), alıcıların aracı VirusTotal, Jotti ve MetaDefender gibi kötü amaçlı yazılım tarama veritabanlarına yüklemesini yasaklıyor.

ToS ayrıca, “Kriptolayıcının kendisinde yerleşik bir tarayıcı olduğundan, şifrelenmiş dosyayı taramanıza izin verilmiyor” diyor.

Zscaler tarafından analiz edilen bir örnekte, bir disk görüntü dosyasının (.IMG), bir birinci aşama indiriciyi içerdiği ve bunun da bir uzak sunucudan ikinci aşama bir modülü alıp çalıştırdığı ve ardından son kötü amaçlı yazılım yükünü içeri enjekte ettiği bulundu. MSBuild gibi diğer işlemler.

PureCryter ayrıca, güvenliği ihlal edilmiş makineden kendisini kaldırmasına ve bulaşma durumunu Discord ve Telegram aracılığıyla yazara bildirmesine olanak tanıyan bir dizi dikkate değer özellik sunar.