Açık kaynaklı Horde Webmail istemcisinde, yalnızca bir kurbana özel hazırlanmış bir e-posta göndererek e-posta sunucusunda uzaktan kod yürütülmesini sağlamak için kullanılabilecek yeni bir yama uygulanmamış güvenlik açığı açıklandı.

SonarSource, “E-posta görüntülendikten sonra, saldırgan başka bir kullanıcı etkileşimi olmaksızın posta sunucusunun tamamını sessizce ele geçirebilir” dedi. bildiri Hacker News ile paylaşıldı. “Açıklık, varsayılan yapılandırmada bulunmaktadır ve hedeflenen bir Horde örneği hakkında bilgi sahibi olmadan kullanılabilir.”

CVE tanımlayıcısına atanan sorun CVE-2022-302872 Şubat 2022’de satıcıya bildirildi. Horde Project’in sahipleri, çözülmemiş güvenlik açığıyla ilgili yorum talebine hemen yanıt vermedi.

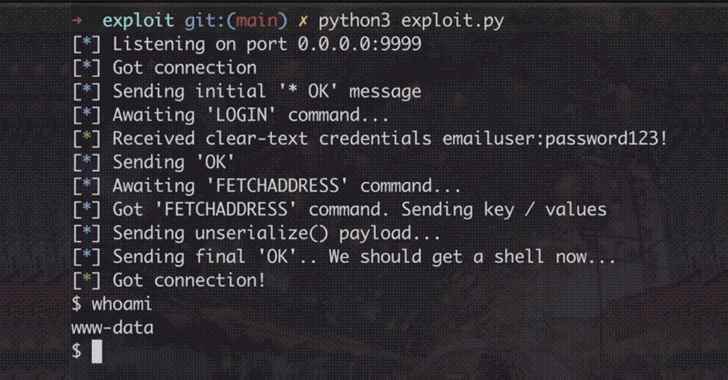

Sorunun özünde, bir Horde örneğinin kimliği doğrulanmış bir kullanıcısının, istemcinin kişi listelerini işleme biçimindeki bir tuhaflıktan yararlanarak temel sunucuda kötü amaçlı kod çalıştırmasını mümkün kılar.

Bu daha sonra siteler arası istek sahteciliği ile bağlantılı olarak silahlandırılabilir (CSRF) uzaktan kod yürütmeyi tetiklemek için saldırı.

Oturum sürme olarak da adlandırılan CSRF, bir web tarayıcısı, bir kullanıcının oturum açtığı bir uygulamada kötü amaçlı bir eylem yürütmesi için kandırıldığında gerçekleşir. Bir web uygulamasının kimliği doğrulanmış bir kullanıcıya olan güveninden yararlanır.

“Sonuç olarak, bir saldırgan kötü niyetli bir e-posta oluşturabilir ve oluşturulduğunda bir kurbanla daha fazla etkileşime girmeden CSRF güvenlik açığından yararlanan harici bir görüntü içerebilir: tek gereksinim, kurbanın kötü amaçlı e-postayı açmasıdır.”

Açıklama, yazılımdaki dokuz yıllık başka bir hatanın ortaya çıkmasından üç ay sonra geldi; bu, bir düşmanın bir eki önizleyerek e-posta hesaplarına tam erişim sağlamasına izin verebilir. Bu sorun o zamandan beri 2 Mart 2022 itibariyle çözüldü.

Horde Webmail’in 2017’den beri artık aktif olarak korunmadığı gerçeği ışığında ve onlarca güvenlik açığı üretkenlik paketinde bildirildiyse, kullanıcıların alternatif bir hizmete geçmeleri önerilir.

Araştırmacılar, “Web posta sunucularına bu kadar çok güven duyulduğunda, doğal olarak saldırganlar için oldukça ilginç bir hedef haline geliyorlar” dedi.

“Gelişmiş bir saldırgan bir web posta sunucusunu tehlikeye atabilirse, gönderilen ve alınan her e-postayı engelleyebilir, parola sıfırlama bağlantılarına, hassas belgelere erişebilir, personelin kimliğine bürünebilir ve web posta hizmetine giriş yapan kullanıcıların tüm kimlik bilgilerini çalabilir.”