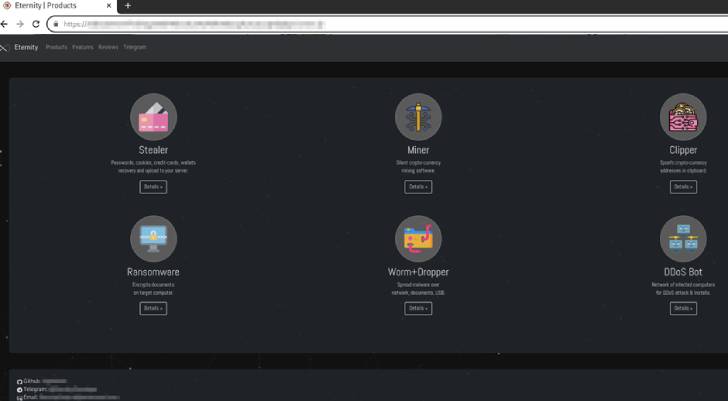

Tanımlanamayan bir tehdit aktörü, profesyonel ve amatör siber suçluların hırsızlar, kırpıcılar, solucanlar, madenciler, fidye yazılımı ve dağıtılmış hizmet reddi (DDoS) botu satın almasına olanak tanıyan “Eternity Project” adlı, aktif olarak geliştirilmekte olan bir kötü amaçlı yazılım araç setine bağlandı. .

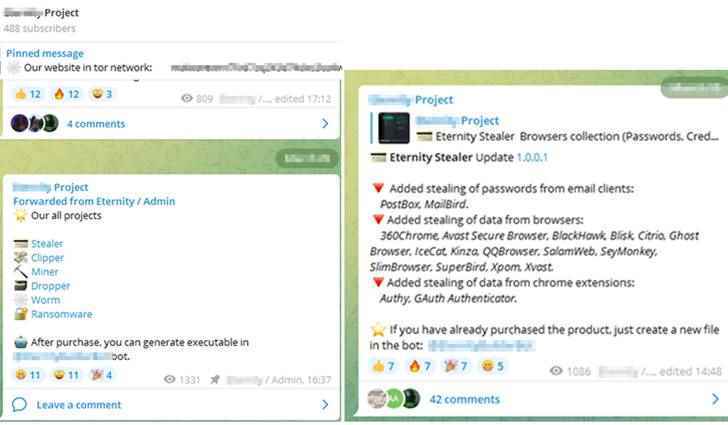

Bu hizmet olarak kötü amaçlı yazılımı (MaaS) öne çıkaran şey, en son özelliklerle ilgili güncellemeleri iletmek için bir Telegram kanalı kullanmanın yanı sıra, bir Telgraf Botu bu, alıcıların ikili dosyayı oluşturmasını sağlar.

” [threat actors] Cyble araştırmacıları, Telegram kanalında herhangi bir bağımlılık olmadan ikili dosyalar oluşturmanın etkili bir yolunu sağlayan ikili özellikleri özelleştirmek için bir seçenek sunar. dedim Geçen hafta yayınlanan bir raporda.

Modüllerin her biri ayrı olarak kiralanabilir ve çok çeşitli işlevlere ücretli erişim sağlar –

- sonsuzluk hırsızı (Yıllık abonelik için 260$) – Bir kurbanın makinesinden şifreleri, tanımlama bilgilerini, kredi kartlarını, tarayıcı kripto para birimi uzantılarını, kripto cüzdanlarını, VPN istemcilerini ve e-posta uygulamalarını sifonlayarak Telegram Bot’a gönderir

- sonsuzluk madenci (Yıllık abonelik olarak 90$) – Kripto para madenciliği yapmak için güvenliği ihlal edilmiş bir makinenin bilgi işlem kaynaklarını kötüye kullanın

- sonsuzluk makası (110$) – Panoya kaydedilen orijinal cüzdan adresini saldırganın cüzdan adresiyle değiştirerek bir işlem sırasında kripto para birimini çalan bir kripto kırpma programı.

- Eternity Fidye Yazılımı (490 $) – Bir fidye ödenene kadar tüm kullanıcıların dosyalarını şifrelemek için yürütülebilir 130 kb’lik bir fidye yazılımı

- sonsuzluk solucanı (390 $) – USB Sürücüler, yerel ağ paylaşımları, yerel dosyalar ve ayrıca Discord ve Telegram’da yayınlanan spam mesajları aracılığıyla yayılan bir kötü amaçlı yazılım.

- Eternity DDoS Botu (N/A) – Özelliğin şu anda geliştirme aşamasında olduğu söyleniyor.

Cyble, kötü amaçlı yazılım yazarlarının aşağıdakilerle ilgili mevcut kodu yeniden amaçlamış olabileceğine dair göstergeler olduğuna dikkat çekti. DinamikStealerGitHub’da bulunan ve kâr için yeni bir takma ad altında işlem gören.

Şubat 2022’de ortaya çıkan ve o zamandan beri Ukrayna’ya yönelik kimlik avı saldırılarında kullanılmaya başlanan başka bir kötü amaçlı yazılım olan Jester Stealer’ın da TOR proxy’lerini indirmek için aynı GitHub deposunu kullandığını ve bu iki tehdit aktörü arasındaki olası bağlantıları gösterdiğini belirtmekte fayda var.

Siber güvenlik firması ayrıca “Telegram kanalları ve siber suç forumları aracılığıyla siber suçlarda önemli bir artış gözlemlediğini söyledi. [threat actors] ürünlerini herhangi bir düzenleme olmadan satıyorlar.”

Daha geçen hafta BlackBerry, Rus bilgisayar korsanlığı forumlarında ucuz fiyatlarla satışa sunulan ve yazılım ve eklenti güncellemeleriyle ilgili ayrıntıları paylaşmak için bir Telegram kanalı kullanan DCRat (diğer adıyla DarkCrystal RAT) adlı bir uzaktan erişim truva atının iç işleyişini ortaya çıkardı.