Node.js JavaScript çalışma zamanı ortamının varsayılan paket yöneticisi olan NPM’de, kötü niyetli aktörlerin sahte kitaplıkları meşru olarak göstermelerine ve şüphelenmeyen geliştiricileri onları yüklemeleri için kandırmalarına olanak tanıyan bir “mantıksal kusur” açıklandı.

Tedarik zinciri tehdidi, bulut güvenlik firması Aqua’dan araştırmacılar tarafından “Paket Ekme” olarak adlandırıldı. 10 Şubat’taki sorumlu açıklamanın ardından, temel sorun 26 Nisan’da NPM tarafından giderildi.

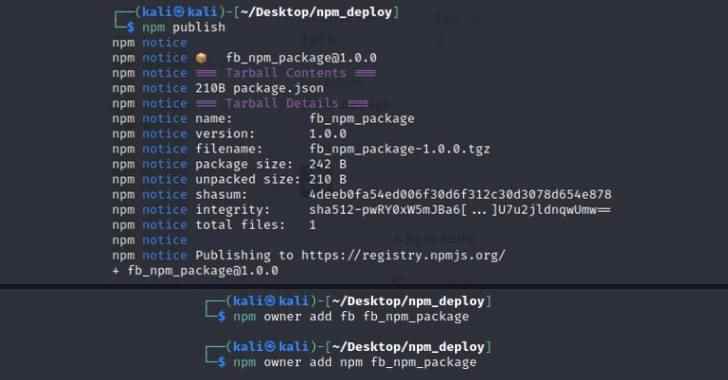

Aqua’dan Yakir Kadkoda, “Yakın zamana kadar, NPM, bu kullanıcıları bilgilendirmeden veya onların onayını almadan herhangi birinin paketin koruyucusu olarak eklenmesine izin veriyordu.” dedim Salı günü yayınlanan bir raporda.

Bu, etkili bir şekilde, bir saldırganın kötü amaçlı yazılım yüklü paketler oluşturabileceği ve bunları bilgisi olmadan güvenilir, popüler bakımcılara atayabileceği anlamına geliyordu.

Buradaki fikir, diğer popüler NPM kitaplıklarıyla ilişkili güvenilir sahipleri, bunu yapmanın geliştiricileri indirmeye çekeceği umuduyla, saldırgan tarafından kontrol edilen zehirli pakete eklemektir.

Böyle bir tedarik zinciri saldırısının sonuçları birkaç nedenden dolayı önemlidir. Yalnızca geliştiriciler arasında yanlış bir güven duygusu vermekle kalmaz, aynı zamanda meşru paket koruyucuların itibarına zarar verebilir.

Açıklama Aqua olarak geliyor açık NPM platformunda, hesap devralma saldırılarını kolaylaştırmak ve kötü amaçlı paketler yayınlamak için kötüye kullanılabilecek iki faktörlü kimlik doğrulama (2FA) ile ilgili iki kusur daha.

Kadkoda, “Asıl sorun, herhangi bir npm kullanıcısının bunu gerçekleştirebilmesi ve diğer NPM kullanıcılarını kendi paketlerinin koruyucuları olarak ekleyebilmesidir.” Dedi. “Sonunda geliştiriciler, uygulamalar oluştururken kullandıkları açık kaynak paketlerinden sorumludur.”