Çin bağlantılı, hükümet destekli bir tehdit aktörünün, PlugX adlı uzaktan erişim truva atının güncellenmiş bir sürümüyle Rusça konuşanları hedef aldığı gözlemlendi.

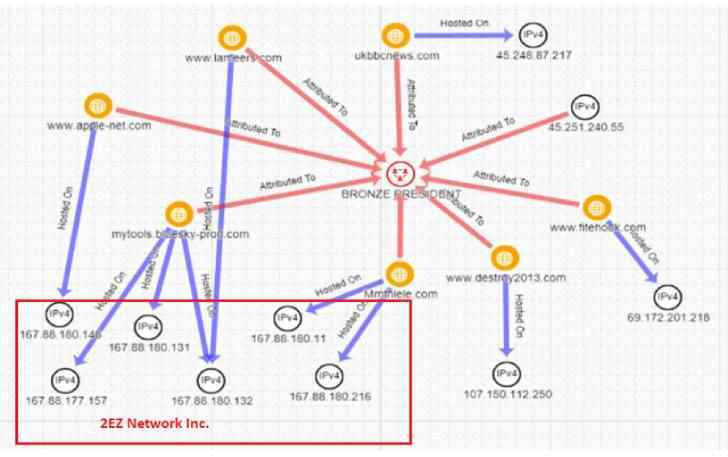

Secureworks, izinsiz giriş girişimlerini Bronz Başkan olarak izlediği bir tehdit aktörüne ve Mustang Panda, TA416, HoneyMyte, RedDelta ve PKPLUG takma adları altındaki daha geniş siber güvenlik topluluğu tarafından ilişkilendirildi.

Siber güvenlik firması, “Ukrayna’daki savaş, birçok ülkeyi küresel olaylar, siyasi entrikalar ve motivasyonlar hakkında fikir edinmek için siber yeteneklerini kullanmaya teşvik etti.” dedim The Hacker News ile paylaşılan bir raporda. “Bu durumsal farkındalık arzusu, genellikle müttefiklerden ve ‘arkadaşlardan’ istihbarat toplamaya kadar uzanır.”

En az Temmuz 2018’den beri aktif olan Bronze President, uzlaşmak, uzun vadeli erişimi sürdürmek ve ilgili hedeflerden veri toplamak için özel ve herkese açık araçlardan yararlanarak casusluk operasyonları yürütme geçmişine sahiptir.

Araçlarının başında, tehdit aktörlerinin virüslü sistemler üzerinde çeşitli komutları yürütmesini sağlayan ve yıllar boyunca Çin devlet destekli birkaç aktör tarafından kullanılan bir Windows arka kapısı olan PlugX yer alıyor.

Secureworks’ten elde edilen en son bulgular, geçen ay Proofpoint ve ESET tarafından daha önce detaylandırılan ve Hodur kod adlı yeni bir PlugX varyantının kullanımını içeren aynı kampanyanın genişletildiğini gösteriyor. Temmuz 2021’de sahne.

Saldırı zinciri, “Blagoveshchensk – Blagoveshchensk Border Detachment.exe” adlı kötü niyetli bir yürütülebilir dosyayla başlar ve bu, bir PDF simgesiyle görünüşte meşru bir belge gibi görünür ve açıldığında, uzak bir sunucudan şifreli bir PlugX yükünün dağıtımına yol açar.

Araştırmacılar, “Blagoveshchensk, Çin sınırına yakın bir Rus şehri ve 56. Blagoveshchenskiy Kızıl Bayrak Sınır Muhafız Müfrezesine ev sahipliği yapıyor” dedi. “Bu bağlantı, dosya adının bölgeye aşina olan yetkilileri veya askeri personeli hedef almak için seçildiğini gösteriyor.”

Rus yetkililerin Mart 2022 kampanyasının hedefi olabileceği gerçeği, tehdit aktörünün Avrupa’daki siyasi duruma ve Ukrayna’daki savaşa yanıt olarak taktiklerini geliştirdiğini gösteriyor.

“Rusça konuşan kullanıcıları ve Avrupalı kuruluşları hedeflemek, tehdit aktörlerinin, ülkenin değişen istihbarat toplama gereksinimlerini yansıtan güncellenmiş görevler aldığını gösteriyor. [People’s Republic of China]”dedi araştırmacılar.

Bulgular, Nomad Panda (aka RedFoxtrot) olarak bilinen Çin merkezli başka bir ulus devlet grubunun, PlugX’in Talisman adlı başka bir sürümünü kullanarak Güney Asya’daki savunma ve telekom sektörlerine yönelik saldırılara orta düzeyde güvenle bağlanmasından haftalar sonra geldi.

Trellix, “PlugX, son yıllarda çeşitli Çinli oyuncularla ilişkilendirildi” dedi. not alınmış geçen ay. “Bu gerçek, kötü amaçlı yazılımın kod tabanının Çin devlet destekli farklı gruplar arasında paylaşılıp paylaşılmadığı sorusunu gündeme getiriyor.”

Siber güvenlik şirketi, “Öte yandan, 2015 yılında Airbus tarafından bildirildiği üzere PlugX v1 oluşturucunun iddia edilen sızıntısı, PlugX’in tüm oluşumlarının mutlaka Çinli aktörlere bağlı olmadığını gösteriyor” dedi.