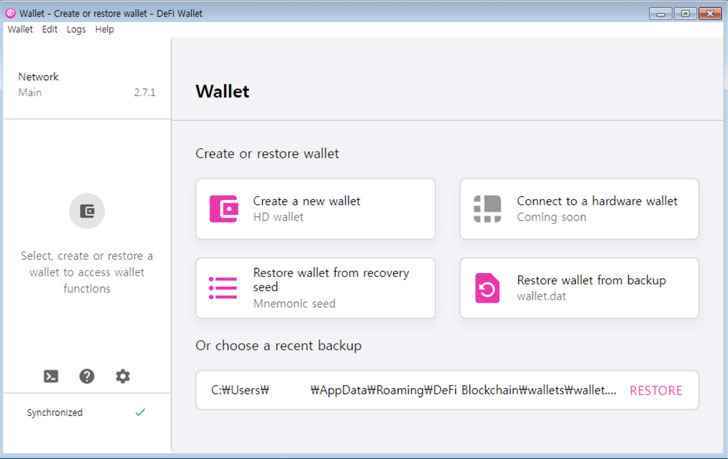

Diğer adıyla Lazarus Group olarak da bilinen Kuzey Kore devlet destekli hack ekibi, güvenliği ihlal edilmiş Windows sistemlerine tam özellikli bir arka kapı dağıtmak için truva atına dönüştürülmüş bir merkezi olmayan finans (DeFi) cüzdan uygulamasından yararlanan, finansal olarak motive edilmiş başka bir kampanyaya atfedildi.

Bir kripto para cüzdanını kaydetme ve yönetme işlevleriyle donatılmış olan uygulama, aynı zamanda, virüslü ana bilgisayarın kontrolünü ele geçirebilecek implantın başlatılmasını tetiklemek için tasarlanmıştır. Rus siber güvenlik firması Kaspersky dedim Hileli uygulamayla ilk kez 2021 Aralık ayının ortalarında karşılaştı.

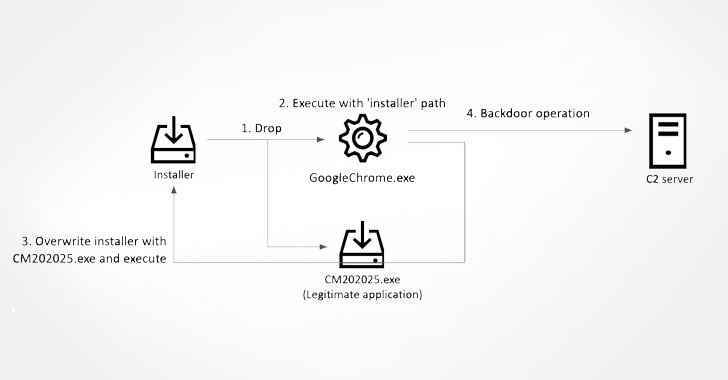

Uygulama tarafından başlatılan bulaşma planı aynı zamanda yasal bir uygulama için yükleyicinin konuşlandırılmasıyla sonuçlanır; bu uygulama, izlerini kapatmak için truva atlanmış bir sürümün üzerine yazılır. Bununla birlikte, bir sosyal mühendislik vakası olduğundan şüphelenilse de, ilk erişim caddesi belirsizdir.

Google’ın Chrome web tarayıcısı gibi görünen kötü amaçlı yazılım, daha sonra, Google’ın Chrome web tarayıcısı için oluşturulmuş bir cüzdan uygulamasını başlattı. DeFiChainaynı zamanda saldırgan tarafından kontrol edilen uzak bir etki alanına bağlantılar kurarken ve sunucudan daha fazla talimat beklerken.

Komuta ve kontrol (C2) sunucusundan alınan yanıta dayanarak, truva atı çok çeşitli komutları yürütmeye devam eder ve ona sistem bilgilerini toplama, işlemleri numaralandırma ve sonlandırma, dosyaları silme, yeni işlemler başlatma ve rasgele dosyaları makineye kaydedin.

Bu kampanyada kullanılan C2 altyapısı, yalnızca Güney Kore’de bulunan ve daha önce güvenliği ihlal edilmiş web sunucularından oluşuyordu ve siber güvenlik şirketini sunucuları sökmek için ülkenin bilgisayar acil müdahale ekibi (KrCERT) ile birlikte çalışmaya sevk etti.

Bulgular, Kaspersky’nin, kurbanların MetaMask cüzdanlarından dijital fonları boşaltmak için BlueNoroff olarak izlenen Lazarus alt grubu tarafından düzenlenen benzer bir “SnatchCrypto” kampanyasının ayrıntılarını açıklamasından iki aydan fazla bir süre sonra geldi.

“Lazarus tehdit aktörü için, finansal kazanç, özellikle kripto para birimi işine odaklanan başlıca motivasyonlardan biri. Kaspersky GReAT araştırmacıları, büyümeye devam ederken, Lazarus grubunun finans endüstrisini hedeflemesi gelişmeye devam ediyor.”