Deep Panda olarak izlenen bir Çinli gelişmiş kalıcı tehdidin, hassas verileri çalmak amacıyla virüslü makinelere bir arka kapı ve yeni bir kök kullanıcı takımı dağıtmak için VMware Horizon sunucularındaki Log4Shell güvenlik açığından yararlandığı gözlemlendi.

“Hedeflemenin doğası, aynı tarihlerde birkaç ülkede ve çeşitli sektörlerde birden fazla enfeksiyonun meydana geldiği ölçüde fırsatçıydı.” dedim Fortinet’in FortiGuard Labs araştırmacıları Rotem Sde-Or ve Eliran Voronovitch, bu hafta yayınlanan bir raporda. “Kurbanlar finans, akademik, kozmetik ve seyahat sektörlerine ait.”

derin pandaShell Crew, KungFu Kittens ve Bronze Firestone takma adları tarafından da bilinen, son zamanlarda “veri hırsızlığı için yasal firmaları ve komuta ve kontrol altyapısı inşası için teknoloji sağlayıcıları hedef alan” saldırılarla en az 2010’dan beri aktif olduğu söyleniyor. binaen Secureworks’e.

Panda temalı ismi Temmuz 2014’te gruba atayan siber güvenlik firması CrowdStrike, isminde “Çin’in en gelişmiş ulus devlet siber saldırı gruplarından biri.”

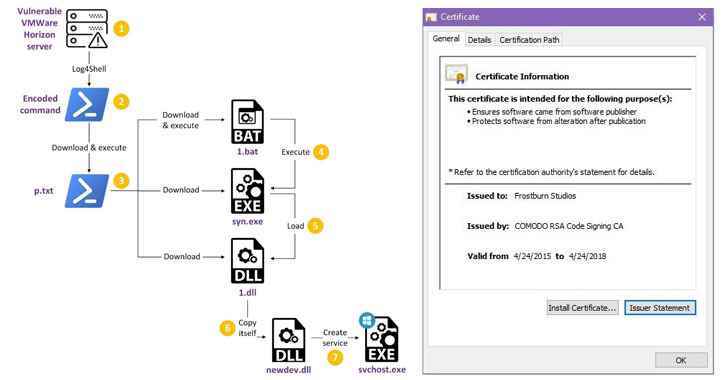

Fortinet tarafından belgelenen en son saldırı dizisi, enfeksiyon prosedürünün, savunmasız VMware Horizon sunucularında Log4j uzaktan kod yürütme kusurunun (aka Log4Shell) istismar edilmesini içerdiğini ve sonuçta Milestone adlı bir arka kapının konuşlandırılmasına yol açan bir ara aşama zinciri oluşturduğunu gösteriyor. (“1.dll”).

Rezil olanın sızdırılmış kaynak koduna dayanarak hayalet Sıçan ancak kullanılan komut ve kontrol (C2) iletişim mekanizmasındaki dikkate değer farklılıklar ile Milestone, sistemdeki mevcut oturumlar hakkında uzak sunucuya bilgi göndermek için de tasarlanmıştır.

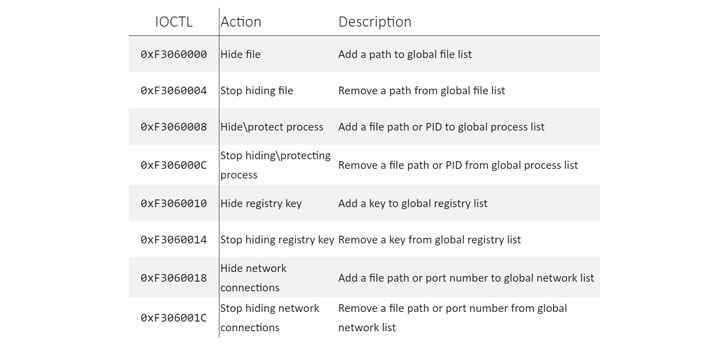

Saldırılar sırasında ayrıca, oyun geliştirme şirketlerinden çalınan sertifikalarla dijital olarak imzalanan ve güvenlik yazılımı tarafından tespit edilmekten kaçınmasını ve kötü niyetli dosya işlemlerini, işlemlerini, kayıt defteri anahtarı eklemelerini ve ağ bağlantılarını gizlemesini sağlayan “Fire Chili” adlı bir çekirdek rootkit’i de tespit edildi.

Bu, şu yollarla elde edilir: ioctl (giriş/çıkış denetimi) sistem, sürücü kök setinin kayıt anahtarını, Milestone arka kapı dosyalarını ve implantı başlatmak için kullanılan yükleyici dosyasını ve işlemi gizlemek için çağrı yapar.

Fortinet’in Deep Panda’ya atfedilmesi, Milestone ve 2010’ların başında sofistike bilgisayar korsanlığı kolektifi tarafından kullanılan uzaktan erişim truva atı Infoadmin RAT arasındaki çakışmalardan kaynaklanıyor ve Winnti grubunun taktiksel benzerliklerine işaret eden ek ipuçları var.

Bu, oyun şirketlerine ait güvenliği ihlal edilmiş dijital imzaların kullanımıyla desteklenir, Winnti için bir tercih hedefidir ve ayrıca bir C2 etki alanı (gnisoft)[.]com), olan daha önce bağlantılı 2020’de Çin devlet destekli aktöre.

Araştırmacılar, “Bu araçların iki farklı grupla bağlantılı olmasının nedeni şu anda belirsiz” dedi. “Grup geliştiricilerinin, çalınan sertifikalar ve C2 altyapısı gibi kaynakları birbirleriyle paylaşmış olması mümkündür. Bu, örneklerin derlendikten birkaç saat sonra neden imzalandığını açıklayabilir.”

Açıklama, VMware’in sanallaştırma platformunu hedefleyen Log4Shell güvenlik açığından yararlanan uzun bir bilgisayar korsanlığı grupları listesine eklenir.

Aralık 2021’de CrowdStrike, Aquatic Panda adlı bir düşman tarafından üstlenilen ve hedeflenen sistemlerde keşif ve kimlik bilgisi toplama dahil olmak üzere çeşitli sömürü sonrası operasyonları gerçekleştirmek için kusurdan yararlanan başarısız bir kampanyayı anlattı.

O zamandan beri, yama uygulanmamış VMware Horizon sunucularını fidye yazılımıyla tehlikeye atmak için Log4j günlük kitaplığı kusurundan aktif olarak yararlandığı gözlemlenen İranlı TunnelVision grubu da dahil olmak üzere birden fazla grup mücadeleye katıldı.

Son zamanlarda, siber güvenlik şirketi Sophos vurgulanmış Ocak ayından bu yana devam eden ve tehdit aktörleri tarafından yasadışı bir şekilde kripto para birimi madenciliği yapmak, PowerShell tabanlı ters mermiler yüklemek veya Atera aracılarını uzaktan ek yükler sağlamak üzere dağıtmak için kurulan savunmasız Horizon sunucularına yönelik bir dizi saldırı.

Sophos araştırmacıları, “Ufuk sunucularını tehlikeye atma girişimleri, doğası gereği Log4Shell güvenlik açıklarının daha çok hedeflenen istismarları arasında yer alıyor” diyen Sophos araştırmacıları, “Ufuk gibi platformlar, yaygın oldukları için her tür kötü niyetli aktör için özellikle çekici hedeflerdir. savunmasız) iyi test edilmiş araçlarla kolayca bulunur ve kullanılır.”