Makineleri bir botnet’e bağlamak ve rootkit’leri indirmek ve kurmak için bir kanal görevi görmek amacıyla Linux sistemlerini hedef alan daha önce belgelenmemiş bir arka kapı gözlemlendi.

Qihoo 360’ın Netlab güvenlik ekibi bunu aradı B1txor20 “‘b1t’ dosya adını, XOR şifreleme algoritmasını ve 20 baytlık RC4 algoritması anahtar uzunluğunu kullanarak yayılmasına dayanır.”

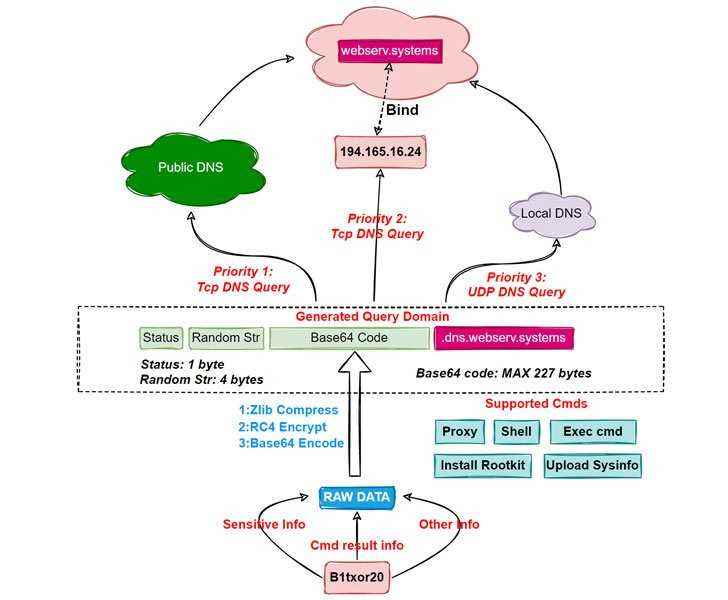

İlk olarak 9 Şubat 2022’de Log4j güvenlik açığı yoluyla yayıldığı gözlemlenen kötü amaçlı yazılım, DNS sorguları ve yanıtlarındaki verileri kodlayarak komut ve kontrol (C2) sunucularıyla iletişim kanalları oluşturmak için DNS tüneli adı verilen bir teknikten yararlanır.

B1txor20, bazı yönlerden buggy olsa da, şu anda bir kabuk elde etme, keyfi komutlar yürütme, bir rootkit yükleme, bir SOCKS5 proxy’sive hassas bilgileri C2 sunucusuna geri yükleme işlevleri.

Bir makine başarıyla ele geçirildiğinde, kötü amaçlı yazılım, sunucu tarafından gönderilen komutları almak ve yürütmek için DNS tünelini kullanır.

Araştırmacılar, “Bot, çalınan hassas bilgileri, komut yürütme sonuçlarını ve teslim edilmesi gereken diğer bilgileri, belirli kodlama tekniklerini kullanarak gizledikten sonra, bir DNS isteği olarak C2’ye gönderir” dedi.

“Talebi aldıktan sonra C2, DNS talebine yanıt olarak payload’u Bot tarafına gönderir. Bu sayede Bot ve C2, DNS protokolü yardımıyla iletişim kurar.”

Toplam 15 komut uygulanmaktadır, bunların başlıcaları sistem bilgilerini yüklemek, rastgele sistem komutlarını yürütmek, dosyaları okumak ve yazmak, proxy hizmetlerini başlatmak ve durdurmak ve ters kabuklar oluşturmaktır.