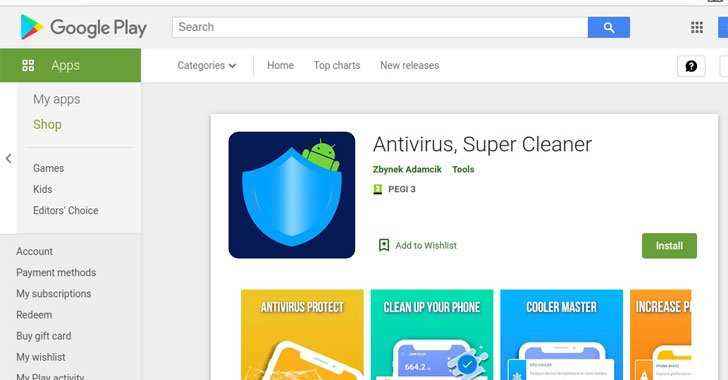

SharkBot adlı yeni ortaya çıkan bir Android bankacılık truva atının arkasındaki tehdit aktörü, bir antivirüs uygulaması gibi görünerek Google Play Store güvenlik bariyerlerinden kaçmayı başardı.

SharkBot, kötü amaçlı yazılım benzerleri TeaBot, FluBot ve Oscorp (UBEL) gibi, çok faktörlü kimlik doğrulama mekanizmalarını atlayarak güvenliği ihlal edilmiş cihazlardan para transferleri başlatmak için kimlik bilgilerini çalabilen bir finansal truva atı kategorisine aittir. İlk olarak Kasım 2021’de sahneye çıktı.

SharkBot’un farklı olduğu nokta, canlı bir operatörün kötü amaçlı faaliyetleri yürütmek için virüslü cihazlarla etkileşime girmesini gerektiren TeaBot’un aksine, Otomatik Transfer Sistemleri (ATS) aracılığıyla yetkisiz işlemleri gerçekleştirme yeteneğidir.

Siber güvenlik firması NCC Group’ta kötü amaçlı yazılım analistleri Alberto Segura ve Rolf Govers, “ATS özellikleri, kötü amaçlı yazılımın simüle edilecek olayların bir listesini almasına izin verir ve bunlar para transferlerini yapmak için simüle edilir.” dedim Geçen hafta yayınlanan bir raporda.

“Bu özellikler, dokunuşları/tıklamaları ve düğme basışlarını simüle etmek için kullanılabildiğinden, yalnızca otomatik olarak para aktarmak için değil, aynı zamanda diğer kötü amaçlı uygulamaları veya bileşenleri yüklemek için de kullanılabilir.”

Başka bir deyişle, ATS, yasadışı para transferini gerçekleştirmek için kullanıcı tarafından gerçekleştirilecek olan düğme basma, tıklama ve jest gibi eylemlerin aynı sırasını simüle ederek hedeflenen bankanın dolandırıcılık tespit sistemlerini aldatmak için kullanılır.

28 Şubat’ta Google Play Store’da görülen en son sürüm, kendisini diğer cihazlara yaymak için Android’in Doğrudan Yanıt işlevinden yararlanan ve onu solucanlı saldırılar için bildirimleri kesmek için FluBot’tan sonra ikinci bankacılık truva atı yapan bir dizi dropper uygulamasıdır.

Hepsi 10 Şubat’ta güncellenen kötü amaçlı uygulamaların listesi, bugüne kadar toplu olarak yaklaşık 57.000 kez yüklendi –

SharkBot ayrıca, saldırganın kimlik bilgilerini çalmak, tuş vuruşlarını günlüğe kaydetmek ve cihazlar üzerinde tam uzaktan kontrol elde etmek için resmi bankacılık uygulamalarının üzerine sahte bindirmeleri enjekte etmesine olanak sağlaması bakımından zengin özelliklere sahiptir, ancak yalnızca kurbanlar Erişilebilirlik Hizmetleri izinlerini verdikten sonra.

Bulgular, Cleafy araştırmacılarının Play Store’da bulunan ve Rusya, Çin ve ABD dahil 400’den fazla bankacılık ve finans uygulamasının kullanıcılarını hedeflemek için tasarlanmış yeni bir TeaBot varyantının ayrıntılarını açıklamasından bir hafta sonra geldi.