Kimlik bilgilerini ve SMS mesajlarını çalmak için tasarlanmış bir Android bankacılık truva atının, Rusya, Çin ve ABD’den 400’den fazla bankacılık ve finans uygulamasının kullanıcılarını hedef almak için Google Play Store korumalarını gizlice geçtiği gözlemlendi.

Cleafy araştırmacıları, “TeaBot RAT yetenekleri, cihaz ekranının canlı akışı (istek üzerine istenir) ve Erişilebilirlik Hizmetlerinin uzaktan etkileşim ve anahtar kaydı için kötüye kullanılması yoluyla elde edilir.” dedim bir raporda. “Bu, Tehdit Aktörlerinin (TA’lar), ‘Cihazda dolandırıcılık’ olarak da bilinen, güvenliği ihlal edilmiş telefondan doğrudan ATO (Hesap Devralma) gerçekleştirmesini sağlar.”

Anatsa adıyla da bilinen TeaBot, ilk olarak Mayıs 2021’de ortaya çıktı ve üçüncü taraf uygulama mağazaları yerine resmi Google Play Store veya sahte web siteleri aracılığıyla dağıtılan görünüşte zararsız PDF belgesi ve QR kod tarayıcı uygulamaları gibi davranarak kötü amaçlı işlevlerini kamufle etti. .

Dropper uygulamaları olarak da bilinen bu uygulamalar, virüslü cihazların kontrolünü ele geçirmek için kötü amaçlı yazılım türünü alan ikinci aşamalı bir yük sağlamak için bir kanal görevi görür. Kasım 2021’de Hollandalı güvenlik firması ThreatFabric, geçen yıl Haziran ayından bu yana Play Store’da altı Anatsa damlası tespit ettiğini açıkladı.

Daha sonra bu Ocak ayının başlarında, Bitdefender araştırmacıları, resmi Android uygulama pazarında gizlenen TeaBot’u bir “QR Kod Okuyucu – Tarayıcı Uygulaması” olarak tanımladılar ve kaldırılmadan önce bir ay içinde 100.000’den fazla indirme elde ettiler.

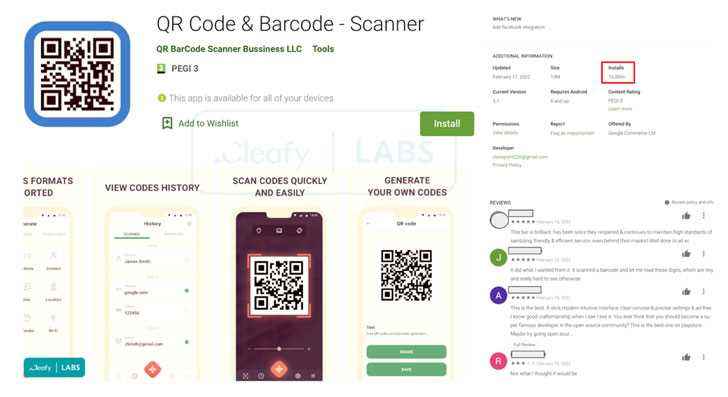

21 Şubat 2022’de Cleafy tarafından tespit edilen TeaBot damlalığının en son sürümü, Play Store’dan yaklaşık 10.000 kez indirilen “QR Code & Barcode – Scanner” adlı bir QR kod okuyucu uygulamasıdır.

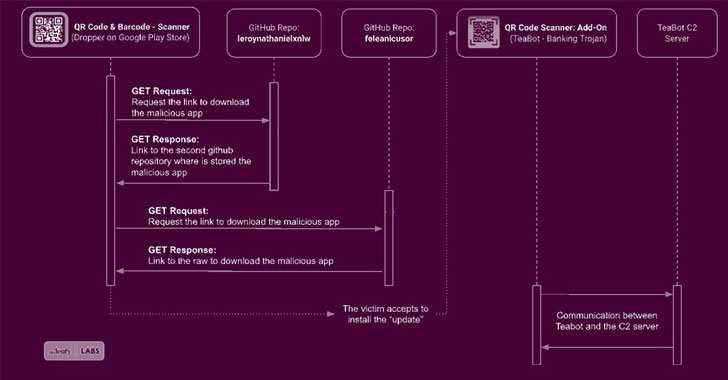

Kurulduktan sonra çalışma şekli aynıdır: kullanıcılardan sahte bir eklenti güncellemesini kabul etmelerini ister ve bu da GitHub’da barındırılan ve aslında TeaBot kötü amaçlı yazılımını içeren ikinci bir uygulamanın yüklenmesine yol açar. Ancak, bu saldırı zincirinin başarılı olması için kullanıcıların bilinmeyen kaynaklardan yüklemelere izin vermesi gerektiğini belirtmekte fayda var.

Enfeksiyonun son aşaması, cihazda sahtekarlık yapmak için hesapları ele geçirmek amacıyla oturum açma kimlik bilgileri ve iki faktörlü kimlik doğrulama kodları gibi hassas bilgileri yakalamak için Erişilebilirlik Hizmetleri izinlerini arayan bankacılık truva atını içerir.

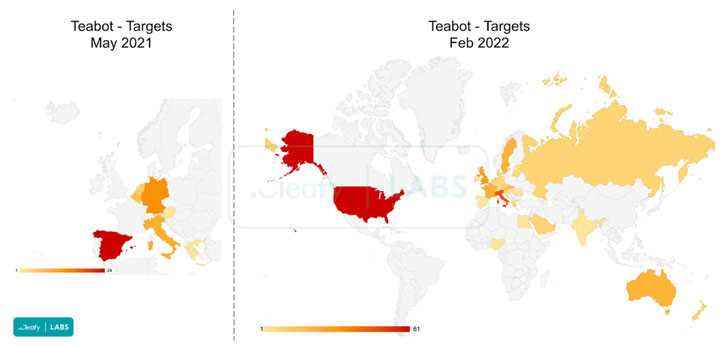

Araştırmacılar, kötü amaçlı yazılımın artık kişisel bankacılık, sigorta ve kripto cüzdanlarıyla ilgili çeşitli uygulamaları vurduğunu ekleyerek, “Bir yıldan kısa bir süre içinde TeaBot tarafından hedeflenen uygulamaların sayısı %500’den fazla artarak 60 hedeften 400’ün üzerine çıktı” dedi. ve kripto borsaları.