Sosyal medya hesaplarını kontrol edebilen yeni bir kötü amaçlı yazılım, Microsoft’un resmi uygulama mağazası aracılığıyla truva atlı oyun uygulamaları biçiminde dağıtılıyor ve İsveç, Bulgaristan, Rusya, Bermuda ve İspanya’da 5.000’den fazla Windows makinesine bulaşıyor.

İsrailli siber güvenlik şirketi Check Point, son kampanyalarda kullanılan bir komuta ve kontrol (C2) etki alanına atıfta bulunarak kötü amaçlı yazılımı “Electron Bot” olarak adlandırdı. Saldırganların kimliği bilinmiyor, ancak kanıtlar, onların Bulgaristan dışından olabileceğini gösteriyor.

Check Point’ten Moshe Marelus, “Electron Bot, sosyal medya tanıtımı ve tıklama sahtekarlığı için kullanılan modüler bir SEO zehirleyici kötü amaçlı yazılımdır” dedim Bu hafta yayınlanan bir raporda. “Genellikle Microsoft mağaza platformu aracılığıyla dağıtılıyor ve saldırganlar tarafından sürekli olarak yüklenen, çoğu oyun olmak üzere düzinelerce virüslü uygulamadan düşüyor.”

Kötü amaçlı etkinliğin ilk işareti, Ekim 2018’de keşfedilen bir reklam tıklama kampanyası olarak başladı. Bipleyen Bilgisayar.

O zamandan beri, kötü amaçlı yazılımın, kötü amaçlı yazılımı yeni özellikler ve kaçınma yetenekleriyle donatan çok sayıda yinelemeden geçtiği söyleniyor. Platformlar arası Electron çerçevesini kullanmaya ek olarak, bot, C2 sunucusundan alınan yükleri çalışma zamanında yükleyecek ve tespit edilmesini zorlaştıracak şekilde tasarlanmıştır.

Marelus, “Bu, saldırganların kötü amaçlı yazılımın yükünü değiştirmesine ve herhangi bir zamanda botların davranışını değiştirmesine olanak tanır” dedi.

Electron Bot’un temel işlevi, SEO zehirlenmesi gerçekleştirmek, reklamlar için tıklama oluşturmak, trafiği YouTube ve SoundCloud’da barındırılan içeriğe yönlendirmek ve reklam tıklamasıyla kâr elde etmek veya mağaza puanını yükseltmek için belirli ürünleri tanıtmak için gizli bir tarayıcı penceresi açmaktır. satış.

Bunun da ötesinde, Facebook, Google ve Sound Cloud’daki sosyal medya hesaplarını kontrol edebilen, yeni hesaplar kaydetme, oturum açma ve ayrıca görüntülemeleri artırmak için diğer gönderileri yorumlama ve beğenme gibi işlevlerle birlikte gelir.

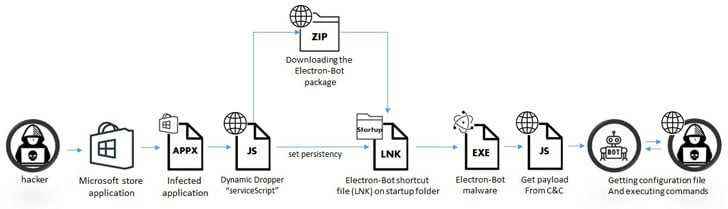

Saldırı dizisi, kullanıcılar Microsoft mağazasından virüslü uygulamalardan birini (ör. Temple Endless Runner 2) indirdiğinde tetiklenir ve bu uygulama başlatıldığında oyunu yükler, ancak aynı zamanda JavaScript aracılığıyla bir sonraki aşama damlatıcısını gizlice düşürür ve yükler.

Yol boyunca, dropper gerçek bot kötü amaçlı yazılımını almaya başlamadan önce Kaspersky Lab, ESET, Norton Security, Webroot, Sophos ve F-Secure gibi şirketlerden potansiyel tehdit algılama yazılımlarını belirlemeye yönelik adımlar vardır.

Kötü amaçlı yazılım yüklü uygulamaları zorlayan oyun yayıncılarının listesi aşağıdaki gibidir:

- Lupi oyunları

- çılgın 4 oyun

- Jeuxjeuxkeux oyunları

- Akshi oyunları

- yapışkan oyunlar

- Bizzon Vakası

Marelus, “Bot’un yükü her çalışma zamanında dinamik olarak yüklendiğinden, saldırganlar kodu değiştirebilir ve botun davranışını yüksek riskli olarak değiştirebilir” dedi. “Örneğin, başka bir ikinci aşamayı başlatabilir ve fidye yazılımı veya RAT gibi yeni bir kötü amaçlı yazılım bırakabilirler. Tüm bunlar kurbanın bilgisi olmadan gerçekleşebilir.”