Siyasi motivasyonlu Musa Asası Hacker grubunun, yalnızca İsrail örgütlerini seçen yeni bir kampanyanın parçası olarak hedeflerine karşı casusluk yapmak amacıyla özel bir çok bileşenli araç seti kullandığı gözlemlendi.

İlk olarak 2021’in sonlarında kamuoyuna belgelenen Musa Personelinin, İsrail, İtalya, Hindistan, Almanya, Şili, Türkiye, BAE ve ABD’deki kuruluşlara karşı bildirilen saldırılarla İran hükümeti tarafından desteklendiğine inanılıyor.

Bu ayın başlarında, hacker kolektifinin, tespit edilmekten kaçınmak için Windows Hesap Makinesi uygulaması gibi görünen “StrifeWater” adlı daha önce belgelenmemiş bir uzaktan erişim truva atı (RAT) içerdiği gözlemlendi.

FortiGuard Laboratuarlarından elde edilen bulgular, “Yakın inceleme, grubun bir yıldan fazla bir süredir, grubun ilk resmi kamuya açıklanmasından çok daha önce, son derece düşük bir tespit oranıyla radarın altında kalmayı başardığını ortaya koyuyor” göstermek.

En son tehdit etkinliği, iki web kabuğunu dağıtmak için bir ilk bulaşma vektörü olarak Microsoft Exchange sunucularındaki ProxyShell güvenlik açığından yararlanan bir saldırı yolunu ve ardından Outlook Veri Dosyalarını sızdırmayı içerir (.PASİFİK ZAMAN DİLİMİ) güvenliği ihlal edilmiş sunucudan.

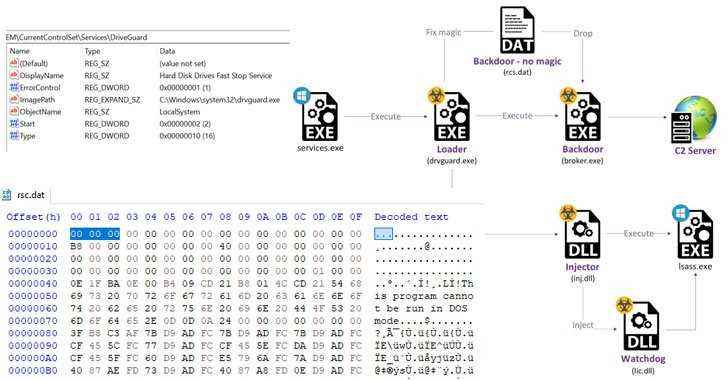

Bulaşma zincirinin sonraki aşamaları, Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti (Local Security Authority Subsystem Service) adı verilen kritik bir Windows işleminin bellek içeriğini boşaltarak kimlik bilgilerini çalma girişimini içerir.Lsass.exe), “StrifeWater” arka kapısını (broker.exe) bırakıp yüklemeden önce.

Uzak bir sunucudan alınan komutları yürütmek, dosyaları indirmek ve hedef ağlardan veri sızdırmak için kullanılan “Aracı” implantının kurulumu, “Sabit Disk Sürücüleri Hızlı Durdurma Hizmeti” olarak adlandırılan bir yükleyici tarafından kolaylaştırılır. DriveGuard” (drvguard.exe).

Bunun da ötesinde, yükleyici, DriveGuard’ı her durdurulduğunda yeniden başlatarak kendi hizmetinin asla kesintiye uğramamasını sağlayan bir izleme mekanizması (“lic.dll”) başlatmaktan ve yükleyicinin otomatik olarak çalışacak şekilde yapılandırıldığından emin olmaktan da sorumludur. sistem başlangıcında.

Aracı arka kapı, kendi adına, bir CMD komutu kullanarak kendisini diskten silmek, ekran görüntüleri yakalamak ve sistemdeki mevcut modülü sunucudan alınan bir dosyayla değiştirmek için kötü amaçlı yazılımı güncellemek için de donatılmıştır.

StrifeWater, Windows Hesap Makinesi uygulaması (calc.exe) gibi davranarak savunma ağ geçitlerini geçme girişimleriyle de dikkat çekiyor. bir yıldan fazla.

Musa Asa’ya yapılan atıf, daha önce ifşa edilen saldırılarda kullanılan web kabuklarındaki benzerliklere ve kurbanlık modeline dayanmaktadır.

Araştırmacılar, “Grup son derece motive, yetenekli ve İsrail varlıklarına zarar vermeye kararlı” dedi. “Bu noktada, ilk izinsiz giriş aşamaları için 1 günlük açıklara bağımlı olmaya devam ediyorlar. Belirlediğimiz saldırılar casusluk amaçlı gerçekleştirilmiş olsa da, bu, operatörlerin daha sonra yıkıcı önlemlere başvurma olasılığını ortadan kaldırmıyor.”