Havacılık, uzay, ulaşım, üretim ve savunma endüstrilerindeki kuruluşlar, güvenliği ihlal edilmiş sistemlerde çeşitli uzaktan erişim truva atları (RAT’ler) sunmak için düzenlenen bir dizi hedef odaklı kimlik avı kampanyasının bir parçası olarak en az 2017’den beri kalıcı bir tehdit grubu tarafından hedef alındı. sistemler.

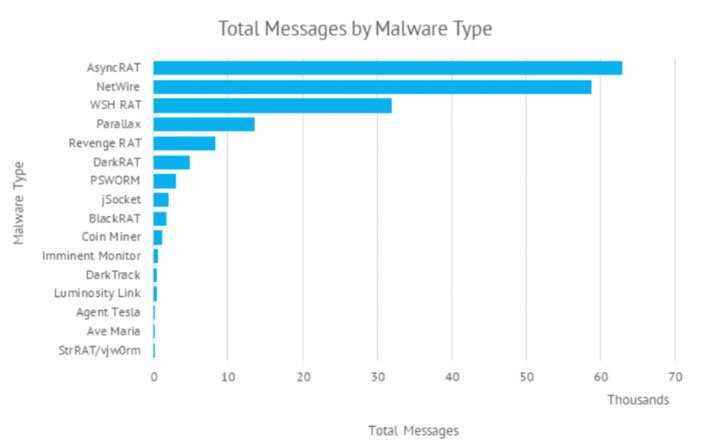

AsyncRAT ve NetWire gibi emtia kötü amaçlı yazılımların kullanımı, kurumsal güvenlik firması Proofpoint’i kod adlı bir “siber suçlu tehdit aktörü” haline getirdi. TA2541 “yüksek hacimli mesajlarla geniş hedefleme” kullanır. İzinsiz girişlerin nihai amacı henüz bilinmiyor.

Grup tarafından kullanılan sosyal mühendislik cazibeleri, güncel temalara dayanmaz, bunun yerine havacılık, lojistik, ulaşım ve seyahat ile ilgili aldatıcı mesajlardan yararlanır. Bununla birlikte, TA2541, 2020 baharında kişisel koruyucu ekipmanların (KKD) veya test kitlerinin kargo gönderileriyle ilgili e-postalar dağıtarak kısa süreliğine COVID-19 temalı yemlere döndü.

Tehdit Başkan Yardımcısı Sherrod DeGrippo, “TA2541, uzaktan erişim truva atlarını dağıtmak için havacılık şirketleri gibi görünen e-postaları kullanmak gibi bazı davranışlarda tutarlı olsa da, teslimat yöntemi, ekler, URL’ler, altyapı ve kötü amaçlı yazılım türü gibi diğer taktikler değişti.” The Hacker News’e verdiği demeçte, Proofpoint’teki araştırma ve tespit.

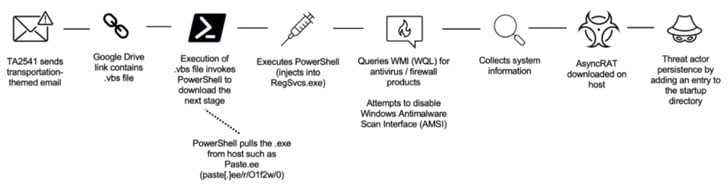

Kampanyalar geçmişte RAT yüklerini düşürmek için makro yüklü Microsoft Word eklerini kullanmıştır, ancak son varyantlar kötü amaçlı yazılımı barındıran bulut hizmetlerine bağlantılar içerir. Kimlik avı saldırılarının, Kuzey Amerika, Avrupa ve Orta Doğu’da tekrarlanan hedeflerle dünya çapında yüzlerce kuruluşu vurduğu söyleniyor.

Aynı temaların tekrar tekrar kullanılması bir yana, seçili enfeksiyon zincirleri, AgentTesla veya Imminent Monitor kötü amaçlı yazılımları içeren sıkıştırılmış dosyalara işaret eden Discord uygulama URL’lerinin kullanımını da içermiştir; bu, içerik dağıtım ağlarının, uzaktan kontrol için bilgi toplama implantlarını dağıtmak için kötü niyetli kullanımının göstergesidir. tehlikeye atılan makineler.

DeGrippo, “Meşru hizmetlerde barındırılan tehditleri azaltmak, sağlam bir algılama yığınının uygulanmasını veya işle ilgili olabilecek hizmetlerin politika tabanlı olarak engellenmesini içerdiğinden, savunması zor bir vektör olmaya devam ediyor.” Dedi.

TA2541 tarafından kullanılan diğer ilgi çekici teknikler, e-posta gönderme altyapıları için Sanal Özel Sunucuların (VPS) ve komuta ve kontrol (C2) faaliyetleri için dinamik DNS’nin kullanımını içerir.

Microsoft, Nisan 2022’den itibaren internetten indirilen dosyalar için makroları varsayılan olarak kapatma planlarını duyururken, bu hareketin, makroların verimsiz bir dağıtım yöntemi haline gelmesi durumunda tehdit aktörlerinin adım atmasına ve diğer yöntemlere geçmesine neden olması bekleniyor.

DeGrippo, “Makro yüklü Office belgeleri, kötü amaçlı yüklerin indirilmesine ve yürütülmesine yol açan en sık kullanılan teknikler arasında yer alırken, meşru barındırma hizmetlerinin kötüye kullanımı da zaten yaygın.”

“Ayrıca, bazı ortamlarda algılama ve analiz etme yeteneğini de etkileyebilecek arşiv ve görüntü dosyaları (örn., .ZIP, .ISO, vb.) kullanarak aktörlerin yükleri “kapsayıcı hale getirdiğini” düzenli olarak gözlemliyoruz. Her zaman olduğu gibi, tehdit aktörleri etkili olanı kullanın.”