İran ile bağları olan gelişmiş bir kalıcı tehdit (APT) grubu, kötü amaçlı yazılım araç setini dublajlı yeni bir arka kapı içerecek şekilde yeniledi. marlin Nisan 2018’de başlayan uzun süredir devam eden bir casusluk kampanyasının parçası olarak.

Slovak siber güvenlik şirketi ESET, saldırıların kod adı “Denize Çıkmak” – OilRig (diğer adıyla APT34) adlı bir tehdit aktörüne, aynı zamanda faaliyetlerini kesin olarak Lyceum (Hexane aka SiameseKitten) adı altında izlenen ikinci bir İranlı gruba bağlar.

ESET, “Kampanyanın kurbanları arasında İsrail, Tunus ve Birleşik Arap Emirlikleri’ndeki diplomatik kuruluşlar, teknoloji şirketleri ve tıbbi kuruluşlar yer alıyor” dedi. T3 2021 Tehdit Raporu Hacker News ile paylaşıldı.

En az 2014’ten beri aktif olan hacker grubunun Ortadoğu hükümetlerine ve kimya, enerji, finans ve telekomünikasyon dahil olmak üzere çeşitli iş sektörlerine saldırdığı biliniyor. Nisan 2021’de aktör, SideTwist adlı bir implantla Lübnanlı bir kuruluşu hedef alırken, daha önce Lyceum’a atfedilen kampanyalar İsrail, Fas, Tunus ve Suudi Arabistan’daki BT şirketlerini seçmişti.

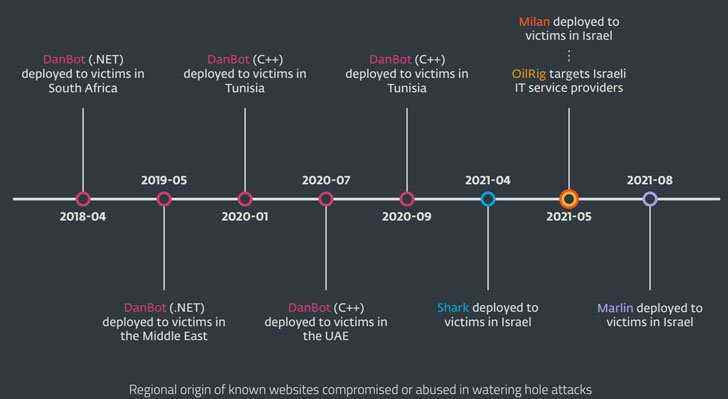

Lyceum enfeksiyon zincirleri, kampanyanın 2018’de ortaya çıkmasından bu yana (DanBot ile başlayıp 2021’de Shark ve Milan’a geçiş yaparak) birden fazla arka kapıyı kapatacak şekilde evrimleştikleri gerçeğiyle de dikkate değerdir. Marlin adlı kötü amaçlı yazılım.

Değişiklikler burada bitmiyor. Komuta ve kontrol (C&C) iletişimleri için DNS ve HTTPS kullanımını içeren geleneksel OilRig TTP’lerden önemli bir ayrılma olan Marlin, C2 operasyonları için Microsoft’un OneDrive API’sini kullanıyor.

Ağa ilk erişimin, ITbrain ve TeamViewer gibi uzaktan erişim ve yönetim yazılımlarının yanı sıra hedef odaklı kimlik avı yoluyla elde edildiğini kaydeden ESET, OilRig’in arka kapıları ile Lyceum’un arka kapıları arasındaki araç ve taktiklerdeki benzerlikleri “çok sayıda ve spesifik” olarak nitelendirdi. “

Araştırmacılar, “ToneDeaf arka kapısı öncelikle C&C ile HTTP/S üzerinden iletişim kurdu, ancak ikincil bir yöntem olan DNS tünellemeyi içeriyordu, bu da düzgün çalışmıyor” dedi. “Shark, birincil iletişim yönteminin DNS kullandığı ancak işlevsel olmayan bir HTTP/S ikincil seçeneğine sahip olduğu benzer belirtilere sahip.”

Müzik kulağı olmayanSistem bilgilerinin toplanmasını, dosyaların yüklenmesini ve indirilmesini ve keyfi kabuk komut yürütmesini destekleyen , APT34 aktörü tarafından Temmuz 2019’da Orta Doğu’da faaliyet gösteren çok çeşitli endüstrileri hedef alan bir kötü amaçlı yazılım ailesidir.

Ek olarak, bulgular ayrıca, bir C&C iletişim kanalı olarak DNS’nin örtüşen kullanımına, aynı zamanda HTTP/S’nin ikincil bir iletişim yöntemi olarak kullanıldığına ve C&C sunucusundan dosya yüklemek ve indirmek için bir arka kapının çalışma dizininde birden çok klasörün kullanımına işaret etti.