Kubernetes için Argo sürekli dağıtım (CD) aracının kullanıcılarının, bir saldırganın parolalar ve API anahtarları gibi hassas bilgileri çıkarmasına izin verebilecek sıfır gün güvenlik açığı bulunduktan sonra güncellemeleri zorlamaları isteniyor.

kusur, olarak etiketlendi CVE-2022-24348 (CVSS puanı: 7.7), tüm sürümleri etkiler ve 2.3.0, 2.2.4 ve 2.1.9 sürümlerinde ele alınmıştır. Bulut güvenlik firması Apiiro, hatayı 30 Ocak 2022’de keşfetme ve bildirme konusunda itibar kazandı.

Sürekli dağıtım olarak da adlandırılan sürekli dağıtım, tüm kod değişikliklerini test edildikten ve paylaşılan bir havuzda birleştirildikten sonra test ve/veya üretim ortamına otomatik olarak dağıtan bir süreci ifade eder.

Argo CD resmi olarak 191 kuruluşAlibaba Group, BMW Group, Deloitte, Gojek, IBM, Intuit, LexisNexis, Red Hat, Skyscanner, Swisscom ve Ticketmaster dahil.

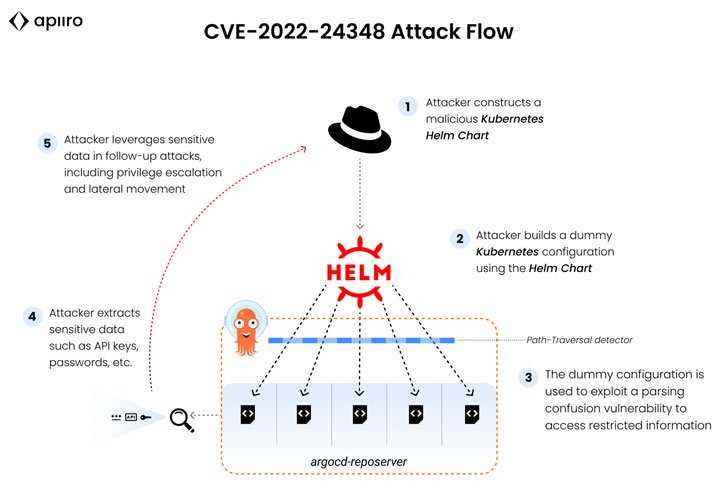

Yol geçiş güvenlik açığı “kötü niyetli aktörlerin bir Kubernetes yüklemesine izin verir. Helm Chart YAML dosyası Apiiro’nun güvenlik araştırmalarından sorumlu başkan yardımcısı Moshe Zioni, söz konusu.

Kötü niyetli kişiler, bir uygulamayı dağıtmak için gereken Kubernetes kaynaklarının bir koleksiyonunu belirten bir paket yöneticisi olan kötü niyetli bir Kubernetes Helm Chart YAML dosyasını hedef sisteme yükleyerek ve diğer uygulamalardan gizli bilgilerin alınmasına izin vererek bu güvenlik açığından yararlanabilir.

Kusurun başarılı bir şekilde kullanılması, ayrıcalık yükseltme ve hassas bilgilerin ifşa edilmesinden yanal hareket saldırılarına ve diğer uygulamalardan jeton sızdırmaya kadar değişen ciddi sonuçlara yol açabilir.

Yazılım tedarik zinciri, son yıllarda SolarWinds, Kaseya ve Log4j’den yararlanan saldırıların ardından büyük bir güvenlik tehdidi olarak ortaya çıktı. Temmuz 2021’de Intezer ifşa Saldırganların, Kubernetes (K8s) kümelerine kripto madencileri bırakmak için yanlış yapılandırılmış Argo Workflows örneklerinden yararlandığını gösteriyor.