Kuzey Kore ile bağları olan bir siber casusluk grubu, Rusya ve Güney Kore’de bulunan siyasi kurumlara saldırmak için Konni adlı uzaktan erişim truva atının daha gizli bir çeşidiyle yeniden ortaya çıktı.

Malwarebytes araştırmacısı Roberto Santos, “Yazarlar sürekli olarak kod geliştirmeleri yapıyor” söz konusu. “Çabaları, korumalı alanlar tarafından kaydedilen tipik akışı kırmayı ve özellikle yürütülebilir dosyanın kritik parçaları artık şifrelendiğinden normal imzalar aracılığıyla algılamayı zorlaştırmayı amaçlıyor.”

Kimsuky çatısı altında faaliyet gösterdiğine inanılan grup tarafından sahnelenen en son izinsiz girişler, Windows sistemlerini kötü amaçlı yazılımlarla tehlikeye atmak için Rusya Federasyonu Dışişleri Bakanlığı’nı (MID) Yeni Yıl cazibeleriyle hedef almayı içeriyordu.

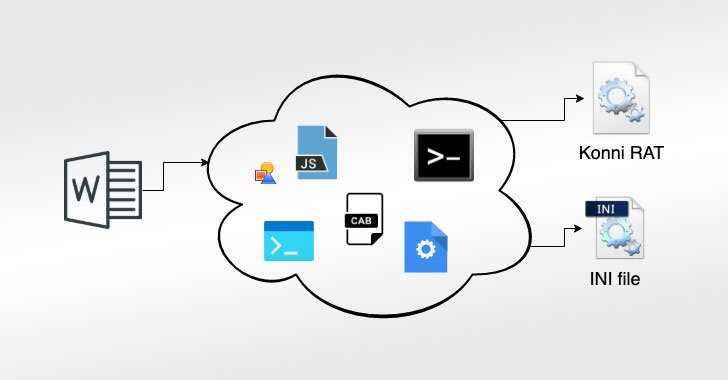

Bu tür diğer saldırılarda olduğu gibi bulaşmalar, açıldığında saldırganların ayrıcalıkları yükseltmesine, algılamadan kaçmasına ve nihayetinde Konni RAT’ı dağıtmasına yardımcı olan birkaç hareketli parça içeren çok aşamalı bir süreci başlatan kötü niyetli bir Microsoft Office belgesiyle başlar. güvenliği ihlal edilmiş sistemlerde yük.

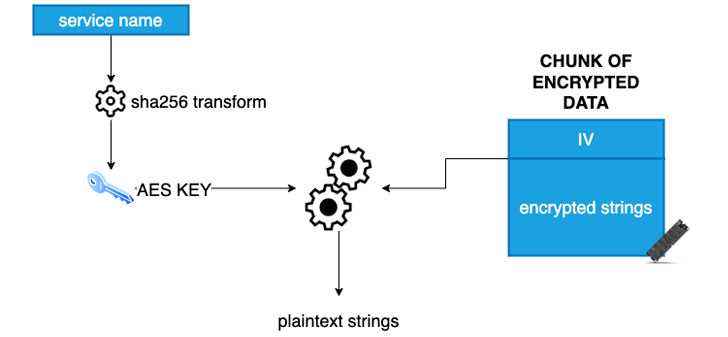

Arka kapının mevcut yeteneklerine yeni bir ekleme, dizelerini korumak ve gerçek amaçlarını karartmak için Base64 kodlamasından AES şifrelemesine geçiştir. Bunun da ötesinde, uzlaşmayı kolaylaştırmak için bırakılan çeşitli destek dosyaları da artık AES kullanılarak şifreleniyor.

Santox, “Akıllıca, dize koruması için kullanılan algoritmayı yeniden kullanarak dosya düzenini, ham bellekte göründükleri gibi korumalı dize düzeniyle aynı hale getirdiler” dedi.

Önemli güncellemeler, karmaşık aktörlerin taktiklerini ve tekniklerini, güvenlik ve algılama katmanlarını aşabilecek güçlü ve etkili bir şey yaratmak için ne kadar hızlı geliştirebileceğinin bir örneğidir.