Kötü üne sahip TrickBot kötü amaçlı yazılımının arkasındaki siber suç operatörleri, kötü amaçlı yazılımdan koruma ürünlerini geride bırakmak için birden fazla savunma katmanı ekleyerek tekniklerinde ince ayar yaparak bir kez daha çıtayı yükseltti.

IBM Trusteer, “Bu artışın bir parçası olarak, kötü amaçlı yazılım enjeksiyonları, araştırmacıları dışarıda tutmak ve güvenlik kontrollerinden geçmek için ek koruma ile donatıldı.” söz konusu bir raporda. “Çoğu durumda, bu ekstra korumalar, çevrimiçi bankacılık sahtekarlığı sürecinde kullanılan enjeksiyonlara uygulandı – TrickBot’un başlangıcından bu yana ana faaliyeti. Dyre Truva Atıölümü.”

hile botuBir bankacılık truva atı olarak başlayan , fidye yazılımı gibi ek yükler sağlamak için çeşitli aktörler tarafından kullanılan çok amaçlı bir hizmet olarak suç yazılımına (CaaS) dönüştü. Bugüne kadar 100’den fazla TrickBot varyasyonu tanımlanmıştır; bunlardan biri, güvenliği ihlal edilmiş bir cihazın UEFI donanım yazılımını değiştirebilen bir “Trickboot” modülüdür.

2020 sonbaharında Microsoft, bir avuç ABD devlet kurumu ve özel güvenlik şirketi ile birlikte TrickBot botnetiyle mücadele etmek için bir araya geldi ve operasyonlarını engellemek amacıyla dünya çapındaki altyapısının çoğunu çökertti.

Ancak, operatörlerin kimlik avı ve kötü amaçlı spam saldırıları yoluyla çok aşamalı kötü amaçlı yazılımları yaymak için tekniklerini hızla ayarlamalarıyla ve Shathak (aka TA551) gibi diğer bağlı kuruluşlarla ortaklık kurarak dağıtım kanallarını genişletmelerinden bahsetmiyorum bile, TrickBot’un kaldırma girişimlerine karşı dayanıklı olduğunu kanıtladı. ölçeği artırın ve kârları artırın.

Daha yakın zamanlarda, Emotet’i içeren kötü amaçlı yazılım kampanyaları, bir “teslimat hizmeti” olarak TrickBot’a bindi ve Cobalt Strike sonrası sömürü aracını doğrudan güvenliği ihlal edilmiş sistemlere bırakan bir enfeksiyon zincirini tetikledi. Aralık 2021 itibariyle, 149 ülkede tahmini 140.000 kurbana TrickBot bulaşmıştır.

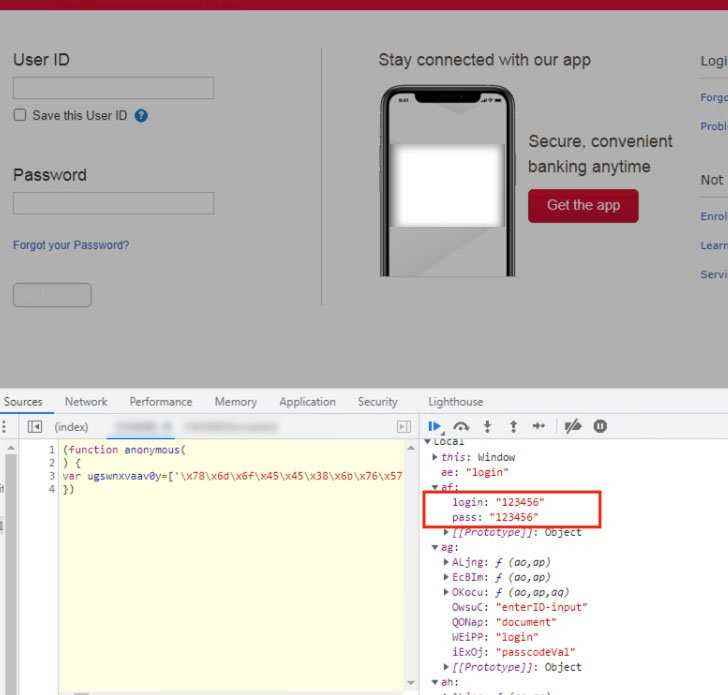

IBM Trusteer tarafından gözlemlenen yeni güncellemeler, gerçek zamanlı web enjeksiyonları bankacılık kimlik bilgilerini ve tarayıcı tanımlama bilgilerini çalmak için kullanılır. Bu, tarayıcıdaki adam (MitB) saldırısı olarak adlandırılan saldırının bir parçası olarak bir bankacılık portalına gitmeye çalışırken kurbanları etki alanlarını çoğaltmaya yönlendirerek çalışır.

Ayrıca, bir bankanın sunucusundan gelen yanıtı kesen ve onu saldırgan kontrollü bir sunucuya yönlendiren ve bu da müşteriye geri iletilmeden önce web sayfasına ek kod ekleyen bir sunucu tarafı enjeksiyon mekanizması da kullanıma sunulmuştur.

IBM’de bir güvenlik web araştırmacısı olan Michael Gal, “Doğru anda doğru enjeksiyonun getirilmesini kolaylaştırmak için yerleşik TrickBot kötü amaçlı yazılımı, enjekte sunucusuyla iletişim kurmak için bir indirici veya bir JavaScript (JS) yükleyici kullanır” dedi.

TrickBot’un en son sürümünü benimseyen diğer savunma hatları, enjeksiyonları almak için komut ve kontrol (C2) sunucusuyla şifreli HTTPS iletişiminin kullanımını gösterir; analizi engellemek için bir anti-hata giderme mekanizması; ve gereksiz kodun eklenmesi ve değişkenleri başlatmak için onaltılık gösterimin dahil edilmesi dahil olmak üzere web enjeksiyonunu gizlemenin ve gizlemenin yeni yolları.

Özellikle, kodu güzelleştirmek için yapılan herhangi bir girişimi tespit ettikten sonra, TrickBot’un hata ayıklama önleme özelliği, sayfayı kilitleyecek bir bellek aşırı yüklenmesini tetikleyerek kötü amaçlı yazılımın herhangi bir şekilde incelenmesini etkili bir şekilde engeller.

Gal, “TrickBot Truva Atı ve onu işleten çete, 2016’da bir öncül olan Dyre’nin iflas etmesiyle devraldıklarından beri siber suçların temelini oluşturdu.” dedi. “TrickBot bir gün bile dinlenmedi. Yayından kaldırma girişimleri ve küresel bir salgın arasında, para kazanma modellerini çeşitlendiriyor ve güçleniyor.”