Siber güvenlik araştırmacıları, diğerleri arasında Netgear, TP-Link, Tenda, EDiMAX, D-Link ve Western Digital’den milyonlarca son kullanıcı yönlendirici cihazına entegre edilen KCodes NetUSB bileşeninde yüksek önemdeki bir kusuru ayrıntılı olarak açıkladılar.

KKodları NetUSB yerel bir ağdaki aygıtların IP üzerinden USB tabanlı hizmetler sunmasını sağlayan bir Linux çekirdek modülüdür. Linux tabanlı yerleşik bir sisteme (örn. bir yönlendirici) takılı yazıcılar, harici sabit sürücüler ve flash sürücüler, sürücü kullanılarak ağ üzerinden kullanıma sunulur.

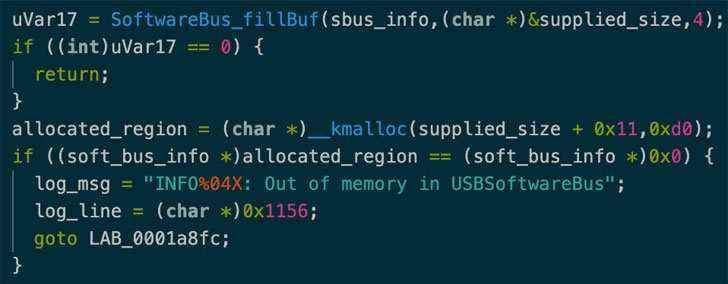

CVE-2021-45608 (CVSS puanı: 9.8), güvenlik açığı şu şekilde izlendiği için, bir arabellek taşması güvenlik açığı başarılı bir şekilde istismar edilirse, saldırganların çekirdekte uzaktan kod yürütmesine ve seçtikleri kötü niyetli etkinlikleri gerçekleştirmesine izin verebilir. bildiri SentinelOne tarafından The Hacker News ile paylaşıldı.

Bu, son yıllarda yamalanan bir dizi NetUSB güvenlik açığının en sonuncusudur. Mayıs 2015’te, SEC Consult araştırmacıları, hizmet reddi (DoS) veya kod yürütme ile sonuçlanabilecek başka bir arabellek taşması kusurunu (CVE-2015-3036) açıkladılar.

Ardından Haziran 2019’da Cisco Talos ifşa NetUSB’deki (CVE-2019-5016 ve CVE-2019-5017) bir saldırganın uygunsuz bir şekilde belirli Netgear kablosuz yönlendiricilerini hassas bilgileri ifşa etmeye zorlamasına ve hatta saldırgana uzaktan kod yürütme yeteneği vermesine izin verebilecek iki zayıflığın ayrıntıları.

20 Eylül 2021’de KCodes’a yapılan sorumlu açıklamanın ardından Tayvanlı şirket, 19 Kasım’da tüm satıcılara bir yama yayınladı ve ardından Netgear piyasaya sürülmüş güvenlik açığı için düzeltmeler içeren üretici yazılımı güncellemeleri.

SentinelOne, diğer satıcıların hala nakliye güncellemeleri sürecinde olduğu gerçeği ışığında bir kavram kanıtı (PoC) kodu yayınlamaktan kaçındı. Ancak siber güvenlik firması, içerdiği teknik karmaşıklığa rağmen vahşi doğada ortaya çıkan bir istismar olasılığı konusunda uyardı ve kullanıcıların herhangi bir potansiyel riski azaltmak için düzeltmeleri uygulamasını zorunlu hale getirdi.

Araştırmacı Max Van Amerongen, “Bu güvenlik açığı, çeşitli yönlendirici satıcılarına lisanslanmış bir üçüncü taraf bileşeninde olduğundan, bunu düzeltmenin tek yolu, bir güncelleme varsa yönlendiricinizin donanım yazılımını güncellemektir.” Dedi. “Bu güvenlik açığı için bir güncelleme alma olasılığı düşük olduğundan, yönlendiricinizin ömrünü tamamlamış bir model olmadığını kontrol etmek önemlidir.”

.

siber-2