Siber güvenlik araştırmacıları, işlem işleme sistemlerini hedef almak ve esas olarak Latin Amerika’da bulunan kuruluşlardan en az dört yıl boyunca fonları sifonlamak için sağduyulu bir aktör tarafından üstlenilen organize bir finansal hırsızlık operasyonunun örtüsünü kaldırdı.

Kötü niyetli bilgisayar korsanlığı grubuna kod adı verildi fil böceği İsrailli olay müdahale firması Sygnia tarafından, hedeflerin mali yapılarını kapsamlı bir şekilde inceledikten sonra, iyi niyetli faaliyetler arasında hileli işlemler enjekte ederek bankaları ve perakende şirketlerini hedef alan saldırılar.

Araştırmacılar, “Saldırı, herhangi bir istismar geliştirmeye gerek kalmadan, açık görüşte saklanmak için ideal bir taktik olarak hizmet eden ustaca basitliği içinde acımasızdır” dedi. bildiri The Hacker News ile paylaşıldı ve grubun Mandiant tarafından izlenen başka bir grupla örtüşmelerini şöyle dile getirdi: FIN13, 2016’ya kadar uzanan Meksika’daki veri hırsızlığı ve fidye yazılımı saldırılarıyla bağlantılı “çalışkan” bir tehdit aktörü.

Elephant Beetle’ın saldırılarını gerçekleştirmek için en az 80 benzersiz araç ve komut dosyasından oluşan bir cephanelikten yararlandığı ve aynı anda hedeflerine ulaşmak için uzun süreler boyunca kurbanın ortamına uyum sağlamak için adımlar attığı söyleniyor.

Olaydan sorumlu başkan yardımcısı Arie Zilberstein, “Fil Böceği ile ilişkilendirilen benzersiz çalışma biçimi, kurbanların finansal sistemleri ve operasyonları hakkındaki derin araştırmaları ve bilgileri ve finansal işlemleri teknik olarak enjekte etmek için savunmasız yöntemler için sürekli aramaları ve sonuçta büyük finansal hırsızlığa yol açmasıdır.” The Hacker News’e verdiği demeçte, Sygnia’daki yanıt. “Bu grubun kurbanların ağlarında uzun süre kalıcı olduğu göz önüne alındığında, ilgili olmaya devam etmek için tekniklerini ve araçlarını sık sık değiştirir ve uyarlarlar.”

Zilberstein, kampanyanın başarısını, finansal kurumların ağlarında bulunan ve giriş noktaları olarak hizmet edebilen eski sistemler tarafından sağlanan geniş saldırı yüzeyine bağladı, böylece saldırganların hedef ağlarda kalıcı bir yer edinmelerini sağladı.

Düşmanın çalışma şekli, özellikle finansal işlemleri kolaylaştırmak için kullanılan çeşitli süreçleri anlamak amacıyla kurbanın çevresini incelemek için arka kapılar yerleştirmekle başlayan ve ardından artımlı çalınan ağa kendi hileli işlemleri ekleyerek düşük profilli bir model izler. Alarmı başlatmaktan kaçınmak için hedeften para miktarları.

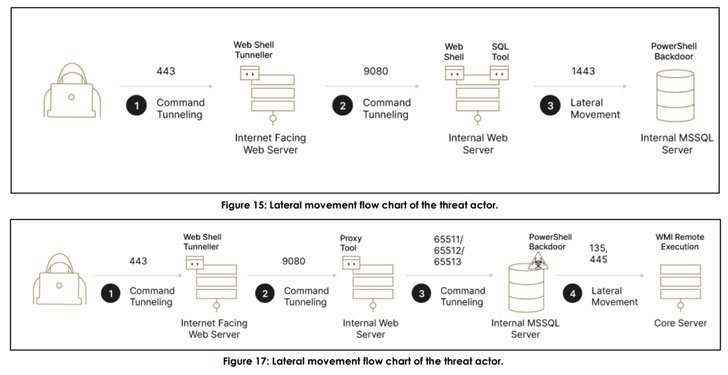

Ancak oyuncunun hileli eylemleri ortaya çıkarsa, faaliyetlerini geçici olarak durdurur ve ancak birkaç ay sonra geri döner. İlk erişim, WebSphere ve WebLogic gibi harici Java tabanlı web sunucularındaki yamalanmamış kusurlardan yararlanılarak sağlanır ve sonuçta uzaktan kod yürütme ve yanal hareketi sağlayan web kabuklarının konuşlandırılmasına yol açar —

- CVE-2017-1000486 (CVSS puanı: 9.8) – Primefaces Application Expression Language Injection

- CVE-2015-7450 (CVSS puanı: 9.8) – WebSphere Application Server SOAP Seriyi Kaldırma Exploit

- CVE-2010-5326 (CVSS puanı: 10.0) – SAP NetWeaver Invoker Servlet Exploit

- EDB-ID-24963 – SAP NetWeaver ConfigServlet Uzaktan Kod Yürütme

“Bu saldırı, karmaşık saldırganların bazen ağlarda gizlendiğini bir kez daha vurguluyor. [a] Zilberstein, uzun süredir,” dedi. “Bugün, fidye yazılımı riskinin önlenmesine ve önlenmesine çok fazla önem verilirken, diğer bazı tehdit aktörleri, uzun vadeli ve istikrarlı bir finansal kazanç elde etmek için kendilerini ağlarda gizlice çoğaltmaya devam ediyor.”

Zilberstein, “Kuruluşların, özellikle dışarıya bakan ve benzer nitelikteki saldırıları önlemek ve tespit etmek için yama ve sürekli avlanma gerçekleştiren sistemler olmak üzere bu sistemlere ekstra dikkat etmesi gerekiyor.”

.

siber-2