Les chercheurs en cybersécurité ont détaillé une faille de sécurité désormais corrigée affectant le Ollama plate-forme d’infrastructure d’intelligence artificielle (IA) open source qui pourrait être exploitée pour réaliser l’exécution de code à distance.

Suivi comme CVE-2024-37032, la vulnérabilité a été nommée Probllama par la société de sécurité cloud Wiz. Suite à la divulgation responsable du 5 mai 2024, la question a été abordée dans version 0.1.34 sorti le 7 mai 2024.

Ollama est un service permettant d’empaqueter, de déployer et d’exécuter des modèles de langage étendus (LLM) localement sur les appareils Windows, Linux et macOS.

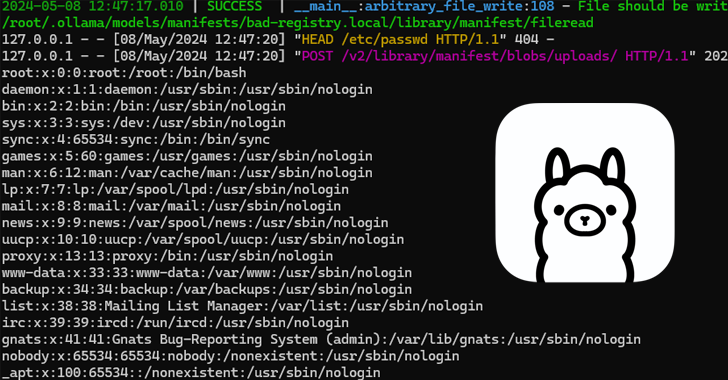

À la base, le problème concerne un cas de validation d’entrée insuffisante qui entraîne une faille de traversée de chemin qu’un attaquant pourrait exploiter pour écraser des fichiers arbitraires sur le serveur et finalement conduire à l’exécution de code à distance.

Cette lacune oblige l’acteur malveillant à envoyer des requêtes HTTP spécialement conçues au serveur API Ollama pour une exploitation réussie.

Il tire spécifiquement parti du point de terminaison de l’API « /api/pull » – qui est utilisé pour télécharger un modèle depuis le registre officiel ou depuis un référentiel privé – pour fournir un fichier manifeste de modèle malveillant qui contient une charge utile de traversée de chemin dans le champ digest.

Ce problème pourrait être exploité non seulement pour corrompre des fichiers arbitraires sur le système, mais également pour obtenir l’exécution de code à distance en écrasant un fichier de configuration (« etc/ld.so.preload ») associé au éditeur de liens dynamique (« ld.so ») pour inclure une bibliothèque partagée malveillante et la lancer à chaque fois avant d’exécuter un programme.

Bien que le risque d’exécution de code à distance soit considérablement réduit dans les installations Linux par défaut en raison du fait que le serveur API se lie à hôte localce n’est pas le cas des déploiements Docker, où le serveur API est exposé publiquement.

« Ce problème est extrêmement grave dans les installations Docker, car le serveur fonctionne avec les privilèges « root » et écoute par défaut sur « 0.0.0.0 », ce qui permet l’exploitation à distance de cette vulnérabilité », a déclaré le chercheur en sécurité Sagi Tzadik. dit.

Le problème est encore aggravé par le manque inhérent d’authentification associé à Ollama, permettant ainsi à un attaquant d’exploiter un serveur accessible au public pour voler ou falsifier des modèles d’IA et compromettre les serveurs d’inférence d’IA auto-hébergés.

Cela nécessite également que ces services soient sécurisé en utilisant un middleware comme des proxys inverses avec authentification. Wiz a déclaré avoir identifié plus de 1 000 instances exposées à Ollama hébergeant de nombreux modèles d’IA sans aucune protection.

« CVE-2024-37032 est une exécution de code à distance facile à exploiter qui affecte l’infrastructure d’IA moderne », a déclaré Tzadik. « Bien que la base de code soit relativement nouvelle et écrite dans des langages de programmation modernes, les vulnérabilités classiques telles que Path Traversal restent un problème. »

Le développement intervient alors que la société de sécurité IA Protect AI averti de plus 60 failles de sécurité affectant divers outils d’IA/ML open source, y compris des problèmes critiques pouvant conduire à la divulgation d’informations, à l’accès à des ressources restreintes, à une élévation de privilèges et à une prise de contrôle complète du système.

La plus grave de ces vulnérabilités est CVE-2024-22476 (score CVSS 10,0), une faille d’injection SQL dans le logiciel Intel Neural Compressor qui pourrait permettre à des attaquants de télécharger des fichiers arbitraires depuis le système hôte. Ce problème a été résolu dans la version 2.5.0.