Les utilisateurs parlant chinois sont la cible d’une campagne en cours qui distribue un logiciel malveillant connu sous le nom de ValleyRAT.

« ValleyRAT est un malware à plusieurs étapes qui utilise diverses techniques pour surveiller et contrôler ses victimes et déployer des plugins arbitraires pour causer davantage de dommages », expliquent Eduardo Altares et Joie Salvio, chercheurs de Fortinet FortiGuard Labs. dit.

« Une autre caractéristique notable de ce malware est son utilisation intensive de shellcode pour exécuter ses nombreux composants directement en mémoire, réduisant ainsi considérablement son empreinte de fichier dans le système de la victime. »

Les détails de la campagne sont apparus pour la première fois en juin 2024, lorsque Zscaler ThreatLabz a détaillé des attaques impliquant une version mise à jour du malware.

On ne sait pas exactement comment la dernière itération de ValleyRAT est distribuée, bien que les campagnes précédentes aient exploité des messages électroniques contenant des URL pointant vers des exécutables compressés.

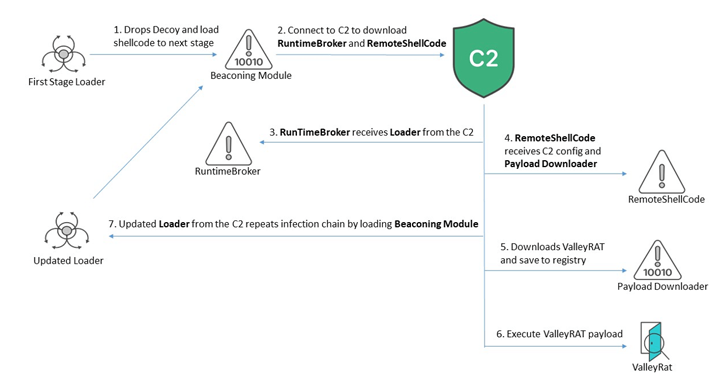

La séquence d’attaque est un processus en plusieurs étapes qui commence par un chargeur de première étape qui usurpe l’identité d’applications légitimes telles que Microsoft Office pour les faire paraître inoffensives (par exemple, « 工商年报大师.exe » ou « 补单对接更新记录txt.exe »). ).

Le lancement de l’exécutable entraîne la suppression du document leurre et le chargement du shellcode pour passer à la phase suivante de l’attaque. Le chargeur prend également des mesures pour vérifier qu’il ne s’exécute pas sur une machine virtuelle.

Le shellcode est responsable de l’initialisation d’un module de balisage qui contacte un serveur de commande et de contrôle (C2) pour télécharger deux composants – RuntimeBroker et RemoteShellcode – tout en définissant la persistance sur l’hôte et en obtenant des privilèges d’administrateur en exploitant un binaire légitime nommé fodhelper.exe et en réalisant un contournement UAC.

La deuxième méthode utilisée pour l’escalade des privilèges concerne l’abus de la Interface COM CMSTPLUAune technique précédemment adoptée par les acteurs malveillants connectés au Ransomware Avaddon et également observé dans les récentes campagnes Hijack Loader.

Dans une nouvelle tentative pour s’assurer que le logiciel malveillant s’exécute sans entrave sur la machine, il configure des règles d’exclusion pour Microsoft Defender Antivirus et procède à l’arrêt de divers processus liés à l’antivirus en fonction des noms de fichiers exécutables correspondants.

La tâche principale de RuntimeBroker est de récupérer auprès du serveur C2 un composant nommé Loader, qui fonctionne de la même manière que le chargeur de première étape et exécute le module de balisage pour répéter le processus d’infection.

La charge utile du chargeur présente également certaines caractéristiques distinctes, notamment la réalisation de vérifications pour voir si elle s’exécute dans un bac à sable et l’analyse du registre Windows à la recherche de clés liées à des applications comme Tencent WeChat et Alibaba DingTalk, renforçant l’hypothèse selon laquelle le malware cible exclusivement les systèmes chinois.

D’autre part, RemoteShellcode est configuré pour récupérer le téléchargeur ValleyRAT à partir du serveur C2, qui, ensuite, utilise des sockets UDP ou TCP pour se connecter au serveur et recevoir la charge utile finale.

ValleyRAT, attribué à un groupe de menaces appelé Silver Fox, est une porte dérobée complète capable de contrôler à distance les postes de travail compromis. Il peut prendre des captures d’écran, exécuter des fichiers et charger des plugins supplémentaires sur le système de la victime.

« Ce malware implique plusieurs composants chargés à différentes étapes et utilise principalement du shellcode pour les exécuter directement en mémoire, réduisant considérablement sa trace de fichier dans le système », ont déclaré les chercheurs.

« Une fois que le logiciel malveillant a pris pied dans le système, il prend en charge les commandes capables de surveiller les activités de la victime et de fournir des plugins arbitraires pour favoriser les intentions des acteurs de la menace. »

Ce développement intervient dans un contexte de campagnes de malspam en cours qui tentent d’exploiter une ancienne vulnérabilité de Microsoft Office (CVE-2017-0199) pour exécuter du code malveillant et diffuser GuLoader, Remcos RAT et Sankeloader.

« CVE-2017-0199 vise toujours à permettre l’exécution de code à distance à partir d’un fichier XLS », a déclaré Symantec, propriété de Broadcom. dit« Les campagnes ont livré un fichier XLS malveillant avec un lien à partir duquel un fichier HTA ou RTF distant serait exécuté pour télécharger la charge utile finale. »