Les chercheurs ont révélé les détails d’une vulnérabilité de sécurité désormais corrigée dans GitLab, un logiciel DevOps open source, qui pourrait potentiellement permettre à un attaquant distant et non authentifié de récupérer des informations relatives à l’utilisateur.

Suivie comme CVE-2021-4191 (score CVSS : 5,3), la faille de gravité moyenne affecte toutes les versions de GitLab Community Edition et Enterprise Edition à partir de 13.0 et toutes les versions à partir de 14.4 et antérieures à 14.8.

Jake Baines, chercheur principal en sécurité chez Rapid7, est crédité d’avoir découvert et signalé la faille. Suite à la divulgation responsable du 18 novembre 2021, des correctifs ont été publié dans le cadre des versions de sécurité critiques de GitLab 14.8.2, 14.7.4 et 14.6.5 livrées le 25 février 2022.

“La vulnérabilité est le résultat d’une vérification d’authentification manquante lors de l’exécution de certaines requêtes de l’API GitLab GraphQL”, a déclaré Baines. mentionné dans un rapport publié jeudi. “Un attaquant distant non authentifié peut utiliser cette vulnérabilité pour collecter des noms d’utilisateur, des noms et des adresses e-mail GitLab enregistrés.”

L’exploitation réussie de la fuite d’informations de l’API pourrait permettre à des acteurs malveillants d’énumérer et de compiler des listes de noms d’utilisateur légitimes appartenant à une cible qui peuvent ensuite être utilisées comme tremplin pour mener des attaques par force brute, y compris deviner le mot de passe, pulvérisation de mot de passeet bourrage d’informations d’identification.

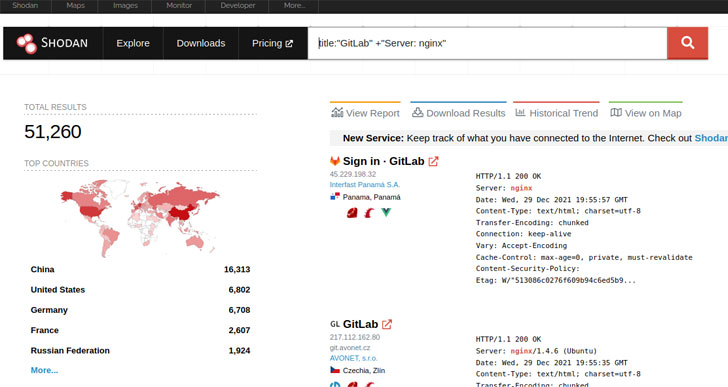

“La fuite d’informations permet également potentiellement à un attaquant de créer une nouvelle liste de mots d’utilisateur basée sur les installations de GitLab – non seulement à partir de gitlab.com mais également à partir des 50 000 autres instances de GitLab accessibles depuis Internet”, a déclaré Baines.

Outre CVE-2021-4191, le correctif corrige également six autres failles de sécurité, dont l’une est un problème critique (CVE-2022-0735, score CVSS : 9,6) qui permet à un attaquant non autorisé de siphonner le jetons d’inscription des coureurs utilisé pour authentifier et autoriser les tâches CI/CD hébergées sur des instances GitLab.