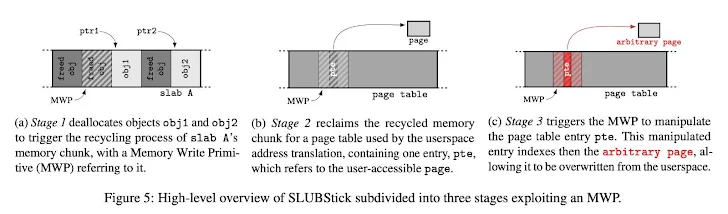

Des chercheurs en cybersécurité ont mis en lumière une nouvelle technique d’exploitation du noyau Linux baptisée Bâton SLUB cela pourrait être exploité pour élever une vulnérabilité de tas limitée à une primitive de lecture et d’écriture de mémoire arbitraire.

« Au départ, il exploite un canal auxiliaire de synchronisation de l’allocateur pour effectuer une attaque cross-cache de manière fiable », a déclaré un groupe d’universitaires de l’Université de technologie de Graz. dit [PDF]« Concrètement, l’exploitation des fuites par canal auxiliaire pousse le taux de réussite à plus de 99 % pour les caches génériques fréquemment utilisés. »

Les vulnérabilités de sécurité de la mémoire affectant le noyau Linux ont des capacités limitées et sont beaucoup plus difficiles à exploiter en raison de fonctionnalités de sécurité telles que la prévention d’accès en mode superviseur (Carte de la région de la SMAP), Randomisation de la disposition de l’espace d’adressage du noyau (KASLR) et l’intégrité du flux de contrôle du noyau (kCFI).

Bien que les attaques logicielles inter-cache aient été conçues comme un moyen de contrer les stratégies de renforcement du noyau telles que la séparation grossière des tas, des études ont montré que les méthodes existantes n’ont qu’un taux de réussite de 40 %.

SLUBStick a été démontré sur les versions 5.19 et 6.2 du noyau Linux en utilisant neuf failles de sécurité (par exemple, double libération, utilisation après libération et écriture hors limites) découvertes entre 2021 et 2023, conduisant à une escalade des privilèges vers root sans authentification et à des échappements de conteneur.

L’idée principale derrière cette approche est d’offrir la possibilité de modifier les données du noyau et d’obtenir une primitive de lecture et d’écriture de mémoire arbitraire d’une manière qui surmonte de manière fiable les défenses existantes comme KASLR.

Cependant, pour que cela fonctionne, le modèle de menace suppose la présence d’une vulnérabilité de tas dans le noyau Linux et qu’un utilisateur non privilégié dispose de capacités d’exécution de code.

« SLUBStick exploite les systèmes plus récents, notamment les versions 5.19 et 6.2, pour une grande variété de vulnérabilités de tas », ont déclaré les chercheurs.