Les acteurs malveillants exploitent une nouvelle technique d’attaque qui exploite des fichiers de console de gestion sauvegardés (MSC) spécialement conçus pour obtenir l’exécution complète du code à l’aide de Microsoft Management Console (MMC) et échapper aux défenses de sécurité.

Elastic Security Labs a nom de code l’approche GrimResource après avoir identifié un artefact (« sccm-updater.msc« ) qui a été téléchargé sur la plateforme d’analyse des logiciels malveillants VirusTotal le 6 juin 2024.

« Lorsqu’un fichier de console malveillant est importé, une vulnérabilité dans l’une des bibliothèques MMC peut conduire à l’exécution de code malveillant, y compris de logiciels malveillants », a déclaré la société dans un communiqué partagé avec The Hacker News.

« Les attaquants peuvent combiner cette technique avec DotNetVersJScript pour obtenir l’exécution de code arbitraire, ce qui peut conduire à un accès non autorisé, à une prise de contrôle du système et bien plus encore. »

L’utilisation de types de fichiers inhabituels comme vecteur de distribution de logiciels malveillants est considérée comme une tentative alternative des adversaires pour contourner les garde-fous de sécurité érigés par Microsoft ces dernières années, notamment en désactivant les macros par défaut dans les fichiers Office téléchargés sur Internet.

Le mois dernier, la société sud-coréenne de cybersécurité Genians a détaillé l’utilisation d’un fichier MSC malveillant par le groupe de piratage Kimsuky, lié à la Corée du Nord, pour diffuser des logiciels malveillants.

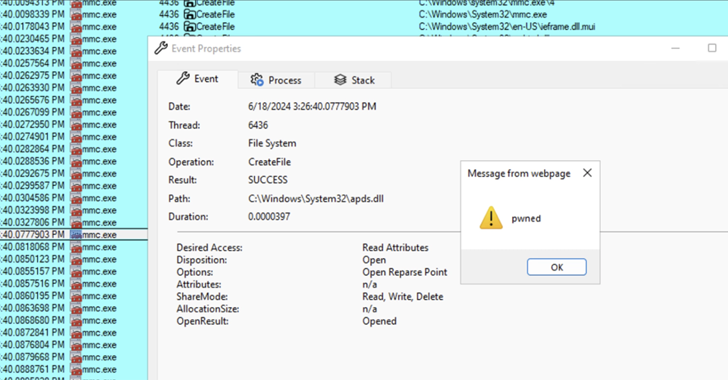

GrimResource, quant à lui, exploite une faille de cross-site scripting (XSS) présente dans la bibliothèque apds.dll pour exécuter du code JavaScript arbitraire dans le contexte de MMC. La faille XSS était signalé à l’origine à Microsoft et Adobe fin 2018, bien qu’il ne soit toujours pas corrigé à ce jour.

Ceci est accompli en ajoutant une référence à la ressource APDS vulnérable dans la section StringTable d’un fichier MSC malveillant, qui, lorsqu’il est ouvert à l’aide de MMC, déclenche l’exécution de code JavaScript.

La technique contourne non seulement les avertissements ActiveX, mais elle peut être combinée avec DotNetToJScript pour obtenir l’exécution de code arbitraire. L’échantillon analysé utilise cette approche pour lancer un composant de chargeur .NET baptisé PASTALOADER qui ouvre finalement la voie à Cobalt Strike.

« Après Microsoft Macros Office désactivées par défaut pour les documents provenant d’Internet, d’autres vecteurs d’infection comme JavaScript, les fichiers MSI, les objets LNK et les ISO ont gagné en popularité », ont déclaré les chercheurs en sécurité Joe Desimone et Samir Bousseaden.

« Cependant, ces autres techniques sont scrutées par les défenseurs et ont une forte probabilité d’être détectées. Les attaquants ont développé une nouvelle technique pour exécuter du code arbitraire dans Microsoft Management Console à l’aide de fichiers MSC contrefaits. »