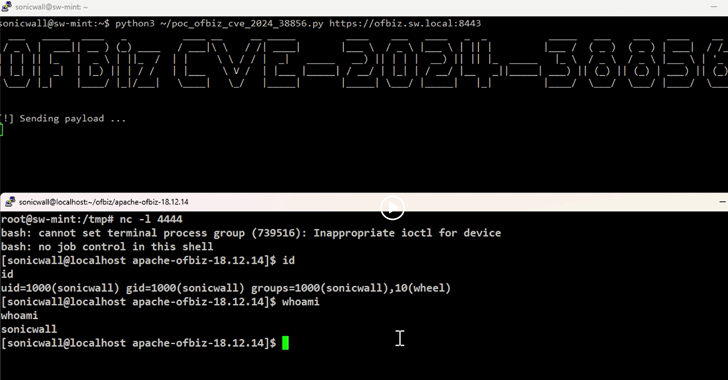

Une nouvelle vulnérabilité d’exécution de code à distance de pré-authentification zero-day a été divulguée dans le système de planification des ressources d’entreprise (ERP) open source Apache OFBiz qui pourrait permettre aux acteurs de la menace d’exécuter du code à distance sur les instances affectées.

Suivi comme CVE-2024-38856la faille a un score CVSS de 9,8 sur un maximum de 10,0. Elle affecte les versions d’Apache OFBiz antérieures au 18.12.15.

« La cause profonde de la vulnérabilité réside dans une faille dans le mécanisme d’authentification », a déclaré SonicWall, qui a découvert et signalé la faille, dans un communiqué.

« Cette faille permet à un utilisateur non authentifié d’accéder à des fonctionnalités qui nécessitent généralement que l’utilisateur soit connecté, ouvrant ainsi la voie à l’exécution de code à distance. »

CVE-2024-38856 est également un contournement de correctif pour CVE-2024-36104une vulnérabilité de traversée de chemin qui a été corrigée début juin avec la sortie de la version 18.12.14.

SonicWall a décrit la faille comme résidant dans la fonctionnalité de vue de remplacement qui expose les points de terminaison critiques à des acteurs de menaces non authentifiés, qui pourraient l’exploiter pour réaliser l’exécution de code à distance via des requêtes spécialement conçues.

« Un accès non authentifié a été autorisé au point de terminaison ProgramExport en le chaînant avec d’autres points de terminaison qui ne nécessitent pas d’authentification en abusant de la fonctionnalité d’affichage de remplacement », a déclaré le chercheur en sécurité Hasib Vhora dit.

Ce développement intervient alors qu’une autre vulnérabilité de traversée de chemin critique dans OFBiz pourrait entraîner l’exécution de code à distance (CVE-2024-32113) a depuis été activement exploité pour déployer le botnet Mirai. Il a été corrigé en mai 2024.

En décembre 2023, SonicWall a également révélé une faille zero-day dans le même logiciel (CVE-2023-51467) qui permettait de contourner les protections d’authentification. Elle a ensuite fait l’objet de nombreuses tentatives d’exploitation.