Les systèmes Linux connectés à Internet et les appareils Internet des objets (IoT) sont ciblés dans le cadre d’une nouvelle campagne conçue pour exploiter illégalement la crypto-monnaie.

« Les acteurs de la menace derrière l’attaque utilisent une porte dérobée qui déploie un large éventail d’outils et de composants tels que des rootkits et un bot IRC pour voler les ressources de l’appareil pour les opérations minières », a déclaré Rotem Sde-Or, chercheur en renseignement sur les menaces chez Microsoft. a dit.

« La porte dérobée installe également une version corrigée d’OpenSSH sur les appareils concernés, permettant aux acteurs de la menace de détourner les informations d’identification SSH, de se déplacer latéralement au sein du réseau et de dissimuler les connexions SSH malveillantes. »

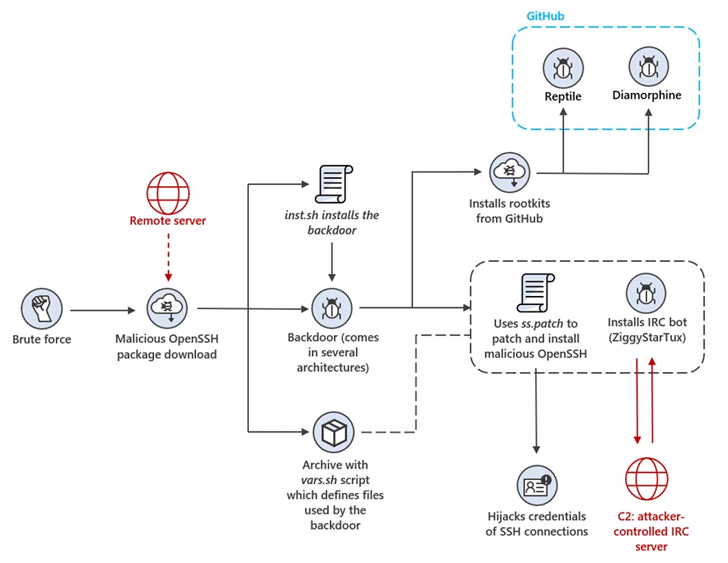

Pour réussir le schéma, les hôtes Linux mal configurés sont forcés brutalement d’obtenir un accès initial, après quoi les acteurs de la menace se déplacent pour désactiver l’historique du shell et récupérer une version trojanisée d’OpenSSH à partir d’un serveur distant.

Le package Rogue OpenSSH est configuré pour installer et lancer la porte dérobée, un script shell qui permet aux attaquants de distribuer des charges utiles supplémentaires et de mener d’autres activités post-exploitation.

Cela inclut l’exfiltration d’informations sur l’appareil, l’installation de rootkits open source appelés Diamorphine et Reptile de GitHub, et prenant des mesures pour masquer son activité en effaçant les journaux qui pourraient alerter sa présence.

« Pour garantir un accès SSH persistant à l’appareil, la porte dérobée ajoute deux clés publiques aux fichiers de configuration autorisés_keys de tous les utilisateurs du système », a déclaré le fabricant de Windows.

L’implant cherche également à monopoliser les ressources du système infecté en éliminant les processus de minage cryptographiques concurrents qui peuvent déjà être en cours d’exécution avant le lancement de son mineur.

De plus, il exécute une version modifiée de ZiggyStarTux, un client de déni de service distribué (DDoS) basé sur IRC qui est capable d’exécuter des commandes bash émises depuis le serveur de commande et de contrôle (C2). Il est basé sur un autre malware botnet appelé Kaiten (alias Tsunami).

Les attaques, a noté le géant de la technologie, exploitent le sous-domaine d’une institution financière anonyme d’Asie du Sud-Est pour les communications C2 dans le but de dissimuler le trafic malveillant.

Il convient de souligner que le modus operandi détaillé par Microsoft chevauche un rapport récent du AhnLab Security Emergency Response Center (ASEC), qui détaillait les attaques ciblant les serveurs Linux exposés avec des logiciels malveillants de crypto-minage et une variante de botnet Tsunami surnommée Ziggy.

L’opération a été attribuée à un acteur nommé asterzeu, qui a proposé la boîte à outils à la vente sur le marché des logiciels malveillants en tant que service. « La complexité et la portée de cette attaque sont révélatrices des efforts déployés par les attaquants pour échapper à la détection », a déclaré Sde-Or.

Le développement intervient alors que plusieurs failles de sécurité connues dans les routeurs, les enregistreurs vidéo numériques et d’autres logiciels de réseau sont activement exploités par des acteurs de la menace pour déployer le malware du botnet Mirai, selon Akamaï et Palo Alto Réseaux Unité 42.

« Le botnet Mirai, découvert en 2016, est toujours actif aujourd’hui », ont déclaré des chercheurs d’Uni 42. « Une partie importante de la raison de sa popularité parmi les acteurs de la menace réside dans les failles de sécurité des appareils IoT. »

« Ces vulnérabilités d’exécution de code à distance ciblant les appareils IoT présentent une combinaison de faible complexité et d’impact élevé, ce qui en fait une cible irrésistible pour les acteurs de la menace. »