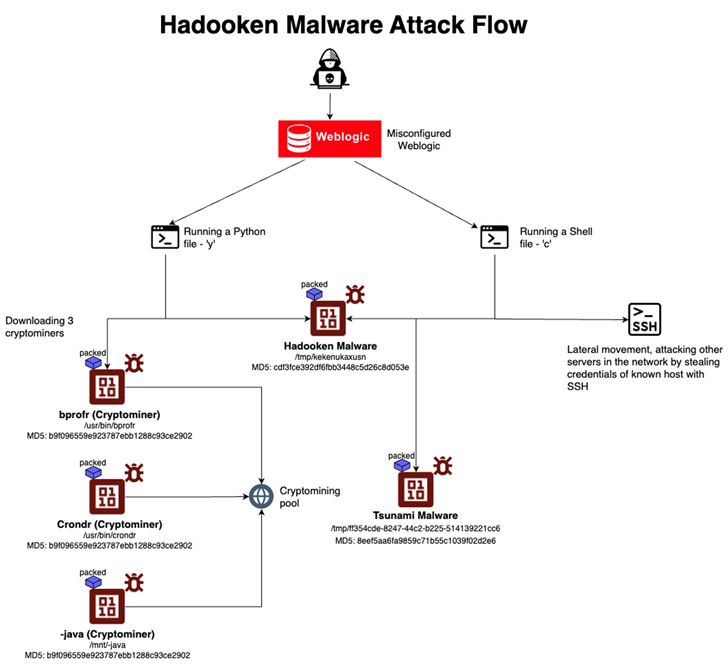

Des chercheurs en cybersécurité ont découvert une nouvelle campagne de malware ciblant les environnements Linux pour effectuer un minage illicite de cryptomonnaie.

L’activité, qui cible spécifiquement le serveur Oracle Weblogic, est conçue pour diffuser des logiciels malveillants baptisés Hadookenselon la société de sécurité cloud Aqua.

«Lorsque Hadooken est exécuté, il lance un malware Tsunami et déploie un mineur de crypto-monnaie», explique le chercheur en sécurité Assaf Moran dit.

Les chaînes d’attaque exploitent les vulnérabilités de sécurité connues et les erreurs de configuration, telles que les informations d’identification faibles, pour obtenir un point d’appui initial et exécuter du code arbitraire sur les instances sensibles.

Cela est accompli en lançant deux charges utiles presque identiques, l’une écrite en Python et l’autre, un script shell, tous deux responsables de la récupération du malware Hadooken à partir d’un serveur distant (« 89.185.85[.]102 » ou « 185.174.136[.]204« ).

« De plus, la version du script shell tente d’itérer sur différents répertoires contenant des données SSH (telles que les informations d’identification de l’utilisateur, les informations sur l’hôte et les secrets) et utilise ces informations pour attaquer des serveurs connus », a déclaré Morag.

« Il se déplace ensuite latéralement à travers l’organisation ou les environnements connectés pour propager davantage le malware Hadooken. »

Hadooken est livré avec deux composants, un mineur de crypto-monnaie et un botnet de déni de service distribué (DDoS) appelé Tsunami (alias Kaiten), qui a un histoire de cibler les services Jenkins et Weblogic déployés dans les clusters Kubernetes.

De plus, le logiciel malveillant est responsable de l’établissement de la persistance sur l’hôte en créant tâches cron pour exécuter le mineur de crypto-monnaie périodiquement à des fréquences variables.

Aqua a noté que l’adresse IP 89.185.85[.]102 est enregistré en Allemagne sous la société d’hébergement Aeza International LTD (AS210644), avec un rapport précédent d’Uptycs en février 2024 le liant à une campagne de crypto-monnaie du gang 8220 en exploitant les failles d’Apache Log4j et d’Atlassian Confluence Server et Data Center.

La deuxième adresse IP 185.174.136[.]204, bien qu’actuellement inactif, est également lié à Aeza Group Ltd. (AS216246). Comme l’ont souligné Qurium et EU DisinfoLab en juillet 2024, Aeza est un fournisseur de services d’hébergement à toute épreuve, présent à Moscou M9 et dans deux centres de données à Francfort.

« Le modus operandi d’Aeza et sa croissance rapide peuvent s’expliquer par le recrutement de jeunes développeurs affiliés à des fournisseurs d’hébergement à l’épreuve des balles en Russie offrant un abri à la cybercriminalité », ont déclaré les chercheurs dans le rapport.