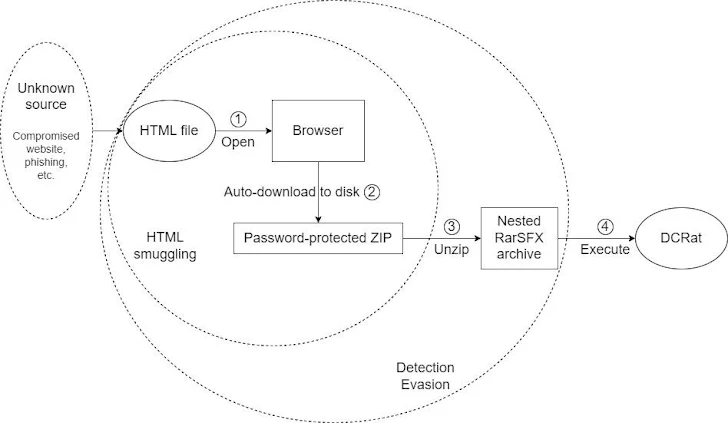

Les utilisateurs russophones ont été ciblés dans le cadre d’une nouvelle campagne de distribution d’un cheval de Troie de base appelé DCRat (alias DarkCrystal RAT) au moyen d’une technique connue sous le nom de contrebande HTML.

C’est la première fois que le logiciel malveillant est déployé à l’aide de cette méthode, ce qui s’écarte des vecteurs de diffusion précédemment observés, tels que des sites Web compromis ou faux, ou des e-mails de phishing contenant des pièces jointes PDF ou des documents Microsoft Excel contenant des macros.

« La contrebande HTML est avant tout un mécanisme de livraison de données utiles », Nikhil Hegde, chercheur chez Netskope. dit dans une analyse publiée jeudi. « La charge utile peut être intégrée au HTML lui-même ou récupérée à partir d’une ressource distante. »

Le fichier HTML, à son tour, peut être propagé via de faux sites ou des campagnes de spam. Une fois le fichier lancé via le navigateur Web de la victime, la charge utile cachée est décodée et téléchargée sur la machine.

L’attaque mise ensuite sur un certain niveau d’ingénierie sociale pour convaincre la victime d’ouvrir la charge utile malveillante.

Netskope a déclaré avoir découvert des pages HTML imitant TrueConf et VK en russe qui, lorsqu’elles sont ouvertes dans un navigateur Web, téléchargent automatiquement une archive ZIP protégée par mot de passe sur le disque pour tenter d’échapper à la détection. La charge utile ZIP contient une archive RarSFX imbriquée qui conduit finalement au déploiement du malware DCRat.

Lancé pour la première fois en 2018, DCRat est capable de fonctionner comme une porte dérobée à part entière qui peut être associée à des plugins supplémentaires pour étendre ses fonctionnalités. Il peut exécuter des commandes shell, enregistrer les frappes au clavier et exfiltrer des fichiers et des informations d’identification, entre autres.

Il est recommandé aux organisations d’examiner le trafic HTTP et HTTPS pour s’assurer que les systèmes ne communiquent pas avec des domaines malveillants.

Cette évolution intervient alors que les entreprises russes ont été ciblées par un cluster de menaces surnommé Stone Wolf pour les infecter avec Meduza Stealer en envoyant des e-mails de phishing se faisant passer pour un fournisseur légitime de solutions d’automatisation industrielle.

« Les adversaires continuent d’utiliser des archives contenant à la fois des fichiers malveillants et des pièces jointes légitimes qui servent à distraire la victime », BI.ZONE dit. En utilisant les noms et les données d’organisations réelles, les attaquants ont plus de chances d’inciter leurs victimes à télécharger et à ouvrir des pièces jointes malveillantes. »

Cela fait également suite à l’émergence de campagnes malveillantes qui ont probablement exploité l’intelligence artificielle générative (GenAI) pour écrire du code VBScript et JavaScript responsable de la propagation d’AsyncRAT via la contrebande HTML.

« La structure des scripts, les commentaires et le choix des noms de fonctions et des variables étaient des indices solides que l’auteur de la menace a utilisé GenAI pour créer le malware », HP Wolf Security dit. « Cette activité montre comment GenAI accélère les attaques et abaisse la barre pour les cybercriminels qui souhaitent infecter les points finaux. »