Une faille de sécurité récemment corrigée affectant les hyperviseurs VMware ESXi a été activement exploitée par « plusieurs » groupes de ransomware pour obtenir des autorisations élevées et déployer des logiciels malveillants de chiffrement de fichiers.

Les attaques impliquent l’exploitation de CVE-2024-37085 (Score CVSS : 6,8), un contournement d’authentification d’intégration Active Directory qui permet à un attaquant d’obtenir un accès administratif à l’hôte.

« Un acteur malveillant disposant d’autorisations Active Directory (AD) suffisantes peut obtenir un accès complet à un hôte ESXi qui a été précédemment configuré pour utiliser AD pour la gestion des utilisateurs en recréant le groupe AD configuré (« ESXi Admins » par défaut) après sa suppression d’AD », a déclaré VMware, propriété de Broadcom. noté dans un avis publié fin juin 2024.

En d’autres termes, l’escalade des privilèges sur ESXi vers l’administrateur était aussi simple que de créer un nouveau groupe AD nommé « ESX Admins » et d’y ajouter n’importe quel utilisateur, ou de renommer n’importe quel groupe du domaine en « ESX Admins » et d’ajouter un utilisateur au groupe ou d’utiliser un membre du groupe existant.

Microsoft, dans une nouvelle analyse publiée le 29 juillet, a déclaré avoir observé des opérateurs de ransomware comme Storm-0506, Storm-1175, Octo Tempest et Manatee Tempest exploitant la technique post-compromission pour déployer Akira et Black Basta.

« Les hyperviseurs VMware ESXi joints à un domaine Active Directory considèrent que tout membre d’un groupe de domaine nommé « ESX Admins » dispose par défaut d’un accès administratif complet », expliquent les chercheurs Danielle Kuznets Nohi, Edan Zwick, Meitar Pinto, Charles-Edouard Bettan et Vaibhav Deshmukh dit.

« Ce groupe n’est pas un groupe intégré dans Active Directory et n’existe pas par défaut. Les hyperviseurs ESXi ne valident pas l’existence d’un tel groupe lorsque le serveur est joint à un domaine et traitent toujours tous les membres d’un groupe portant ce nom avec un accès administratif complet, même si le groupe n’existait pas à l’origine. »

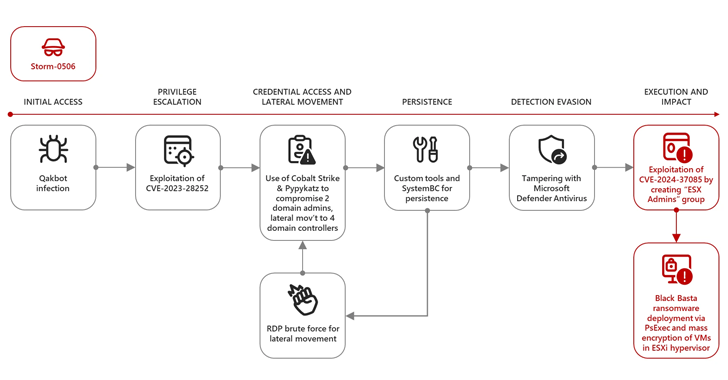

Lors d’une attaque menée par Storm-0506 contre une société d’ingénierie anonyme en Amérique du Nord, l’acteur malveillant a exploité la vulnérabilité pour obtenir des autorisations élevées sur les hyperviseurs ESXi après avoir obtenu une première prise en utilisant une infection QakBot et en exploitant une autre faille dans le pilote Windows Common Log File System (CLFS) (CVE-2023-28252, score CVSS : 7,8) pour l’escalade des privilèges.

Par la suite, les phases ont impliqué le déploiement de Cobalt Strike et Pypykatzune version Python de Mimikatz, pour voler les informations d’identification de l’administrateur de domaine et se déplacer latéralement sur le réseau, puis en abandonnant l’implant SystemBC pour la persistance et en abusant de l’accès administrateur ESXi pour déployer Black Basta.

« L’acteur a également été observé en train de tenter de forcer les connexions RDP (Remote Desktop Protocol) à plusieurs appareils comme autre méthode de déplacement latéral, puis d’installer à nouveau Cobalt Strike et SystemBC », ont déclaré les chercheurs. « L’acteur malveillant a ensuite essayé de falsifier l’antivirus Microsoft Defender à l’aide de divers outils pour éviter d’être détecté. »

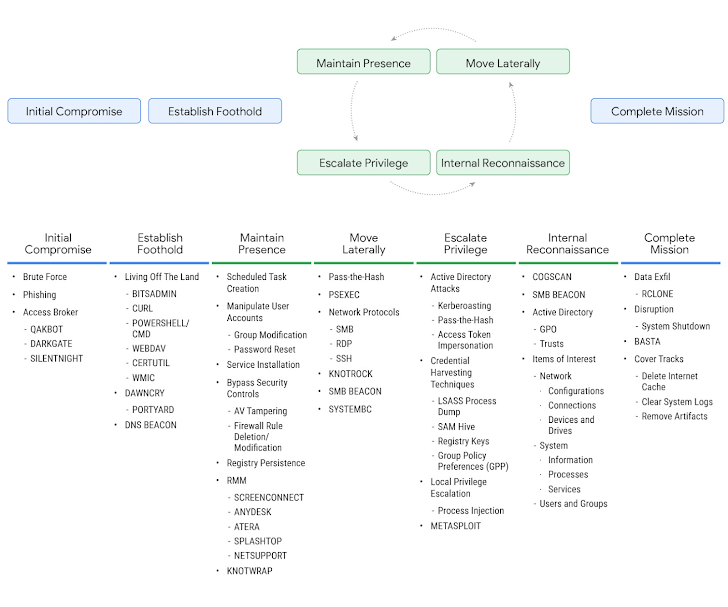

Cette évolution intervient alors que Mandiant, propriété de Google, a révélé qu’un groupe de menaces à motivation financière appelé UNC4393 utilise l’accès initial obtenu via une porte dérobée C/C++ nommée ZLoader (alias DELoader, Terdot ou Silent Night) pour diffuser Black Basta, s’éloignant ainsi de QakBot et DarkGate.

« UNC4393 a démontré sa volonté de coopérer avec plusieurs clusters de distribution pour mener à bien ses actions sur les objectifs », a déclaré la société de renseignement sur les menaces dit« Cette dernière vague d’activité de Silent Night, qui a débuté plus tôt cette année, a été principalement diffusée par le biais de publicités malveillantes. Cela a marqué un changement notable par rapport au phishing comme seul moyen d’accès initial connu d’UNC4393. »

La séquence d’attaque implique l’utilisation de l’accès initial pour larguer Cobalt Strike Beacon et une combinaison d’outils personnalisés et facilement disponibles pour effectuer une reconnaissance, sans oublier le recours à RDP et Server Message Block (SMB) pour le mouvement latéral. La persistance est obtenue au moyen de SystemBC.

ZLoader, qui a refait surface après une longue interruption à la fin de l’année dernière, est en cours de développement actif, avec de nouvelles variantes du malware propagées via une porte dérobée PowerShell appelée PowerDashpar découvertes récentes de l’équipe de cyber-renseignement de Walmart.

Au cours des dernières années, les acteurs du ransomware ont démontré leur volonté de s’accrocher à de nouvelles techniques pour maximiser l’impact et échapper à la détection, en ciblant de plus en plus les hyperviseurs ESXi et en profitant de failles de sécurité récemment révélées dans les serveurs connectés à Internet pour violer les cibles d’intérêt.

Qilin (alias Agenda), par exemple, a été développé à l’origine dans le langage de programmation Go, mais a depuis été redéveloppé à l’aide de Rust, ce qui indique une évolution vers la construction de logiciels malveillants utilisant des langages sécurisés en mémoire. Il a été découvert que des attaques récentes impliquant des ransomwares exploitaient des faiblesses connues des logiciels Fortinet et Veeam Backup & Replication pour l’accès initial.

« Le ransomware Qilin est capable de se propager automatiquement sur un réseau local », a déclaré Group-IB dit dans une analyse récente, ajoutant qu’il est également équipé pour « effectuer une auto-distribution à l’aide de VMware vCenter ».

Un autre malware notable utilisé dans les attaques de ransomware Qilin est un outil baptisé Tueur Ultra il est conçu pour désactiver les logiciels de détection et de réponse aux points de terminaison (EDR) populaires exécutés sur l’hôte infecté ainsi que pour effacer tous les journaux d’événements Windows pour supprimer tous les indicateurs de compromission.

Il est recommandé aux organisations d’installer les dernières mises à jour logicielles, de respecter les règles d’hygiène des informations d’identification, d’appliquer l’authentification à deux facteurs et de prendre des mesures pour protéger les actifs critiques à l’aide de procédures de surveillance et de plans de sauvegarde et de récupération appropriés.