Une faille de sécurité critique a été révélée dans le plugin multilingue WordPress WPML qui pourrait permettre aux utilisateurs authentifiés d’exécuter du code arbitraire à distance dans certaines circonstances.

La vulnérabilité, suivie comme CVE-2024-6386 (Score CVSS : 9,9), impacte toutes les versions du plugin antérieures à la 4.6.13, sortie le 20 août 2024.

Survenant en raison de l’absence de validation et de nettoyage des entrées, le problème permet aux attaquants authentifiés, avec un accès de niveau contributeur et supérieur, d’exécuter du code sur le serveur.

WPML est un plugin populaire utilisé pour créer des sites WordPress multilingues. Il compte plus d’un million d’installations actives.

Le chercheur en sécurité Stealthcopter, qui a découvert et signalé le CVE-2024-6386, a déclaré que le problème réside dans la gestion du plugin codes courts qui sont utilisés pour insérer du contenu de publication tel que de l’audio, des images et des vidéos.

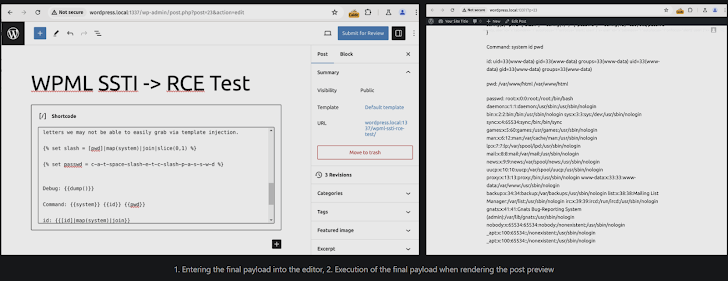

« Plus précisément, le plugin utilise des modèles Twig pour restituer le contenu dans les codes courts, mais ne parvient pas à nettoyer correctement les entrées, ce qui conduit à une injection de modèles côté serveur (SSTI) », a déclaré le chercheur. dit.

SSTI, comme son nom l’indique, se produit lorsqu’un attaquant est en mesure d’utiliser la syntaxe native d’un modèle pour injecter une charge malveillante dans un modèle Web, qui est ensuite exécuté sur le serveur. Un attaquant pourrait alors exploiter cette faille pour exécuter des commandes arbitraires, lui permettant ainsi de prendre le contrôle du site.

« Cette version de WPML corrige une vulnérabilité de sécurité qui pourrait permettre aux utilisateurs disposant de certaines autorisations d’effectuer des actions non autorisées », ont déclaré les responsables du plugin, OnTheGoSystems, dit« Il est peu probable que ce problème se produise dans des scénarios réels. Il nécessite que les utilisateurs disposent d’autorisations de modification dans WordPress et que le site utilise une configuration très spécifique. »

Il est recommandé aux utilisateurs du plugin d’appliquer les derniers correctifs pour atténuer les menaces potentielles.