Une vulnérabilité de contournement de sécurité de haute gravité a été révélée dans les dispositifs Rockwell Automation ControlLogix 1756 qui pourrait être exploitée pour exécuter des commandes de programmation et de configuration du protocole industriel commun (CIP).

La faille à laquelle est attribué l’identifiant CVE CVE-2024-6242porte un score CVSS v3.1 de 8,4.

« Une vulnérabilité existe dans les produits concernés qui permet à un acteur malveillant de contourner la fonction Trusted Slot dans un contrôleur ControlLogix », a déclaré l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA). dit dans un avis consultatif.

« Si cette faille est exploitée sur un module affecté dans un châssis 1756, un acteur malveillant pourrait potentiellement exécuter des commandes CIP qui modifient les projets utilisateur et/ou la configuration des périphériques sur un contrôleur Logix dans le châssis. »

La société de sécurité technologique opérationnelle Claroty, qui a découvert et signalé la vulnérabilité, a déclaré avoir développé une technique permettant de contourner la fonction d’emplacement de confiance et d’envoyer des commandes malveillantes au processeur du contrôleur logique de programmation (PLC).

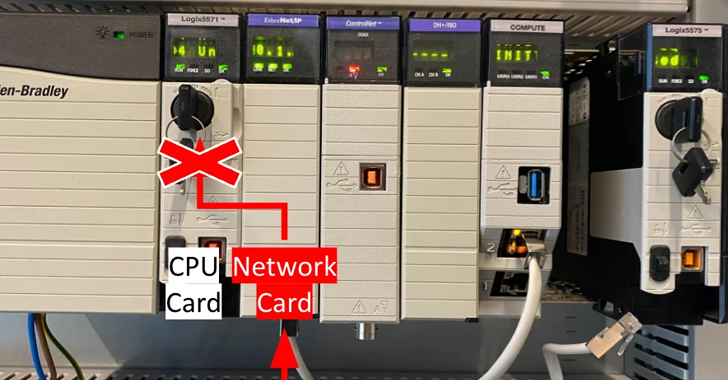

La fonction d’emplacement de confiance « applique les politiques de sécurité et permet au contrôleur de refuser la communication via des chemins non fiables sur le châssis local« , Sharon Brizinov, chercheuse en sécurité dit.

« La vulnérabilité que nous avons découverte, avant qu’elle ne soit corrigée, permettait à un attaquant de passer d’un emplacement de fond de panier local à l’autre dans un châssis 1756 en utilisant le routage CIP, traversant ainsi la limite de sécurité censée protéger le processeur des cartes non fiables. »

Bien qu’un exploit réussi nécessite un accès réseau à l’appareil, un attaquant pourrait profiter de la faille pour envoyer des commandes élevées, y compris le téléchargement d’une logique arbitraire sur le processeur de l’automate, même si l’attaquant se trouve derrière une carte réseau non fiable.

Suite à une divulgation responsable, la lacune a été adressé dans les versions suivantes –

- ControlLogix 5580 (1756-L8z) – Mise à jour vers les versions V32.016, V33.015, V34.014, V35.011 et ultérieures.

- GuardLogix 5580 (1756-L8zS) – Mise à jour vers les versions V32.016, V33.015, V34.014, V35.011 et ultérieures.

- 1756-EN4TR – Mise à jour vers les versions V5.001 et ultérieures.

- 1756-EN2T Série D, 1756-EN2F Série C, 1756-EN2TR Série C, 1756-EN3TR Série B et 1756-EN2TP Série A – Mise à jour vers la version V12.001 et ultérieure

« Cette vulnérabilité avait le potentiel d’exposer des systèmes de contrôle critiques à un accès non autorisé via le protocole CIP provenant d’emplacements de châssis non fiables », a déclaré Brizinov.