Des chercheurs en cybersécurité ont mis en lumière une nouvelle campagne de phishing qui cible des personnes au Pakistan à l’aide d’une porte dérobée personnalisée.

Doublé FANTÔME#SPIKE par Securonix, les acteurs inconnus derrière l’activité ont exploité des documents de phishing liés à l’armée pour activer la séquence d’infection.

« Bien qu’il existe aujourd’hui de nombreuses méthodes pour déployer des logiciels malveillants, les auteurs de la menace ont utilisé des fichiers ZIP contenant une archive de charge utile protégée par mot de passe », ont déclaré les chercheurs Den Iuzvyk, Tim Peck et Oleg Kolesnikov dans un article. rapport partagé avec The Hacker News.

La campagne se distingue par son manque de sophistication et l’utilisation de charges utiles simples pour accéder à distance aux machines cibles.

Les messages électroniques sont accompagnés d’une archive ZIP qui prétend être des procès-verbaux de réunions liés au Forum militaire et technique international Army 2024, un événement légitime organisé par le ministère de la Défense de la Fédération de Russie. Elle devrait se tenir à Moscou à la mi-août 2024.

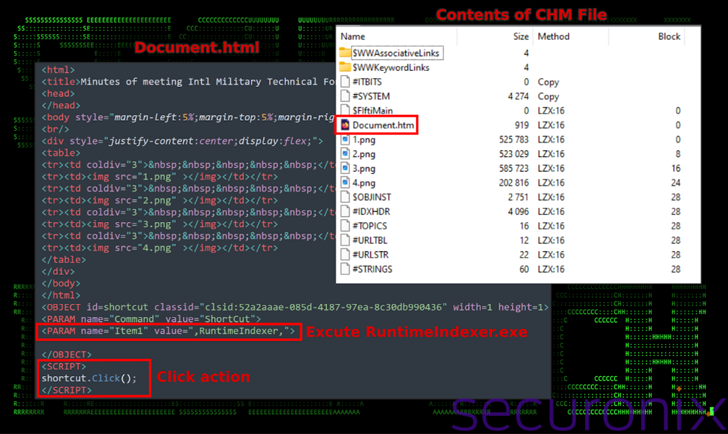

Le fichier ZIP contient un fichier d’aide HTML compilé Microsoft (CHM) et un exécutable caché (« RuntimeIndexer.exe »), dont le premier, une fois ouvert, affiche le compte rendu de la réunion ainsi que quelques images, mais s’exécute furtivement. le binaire fourni dès que l’utilisateur clique n’importe où sur le document.

L’exécutable est conçu pour fonctionner comme une porte dérobée qui établit des connexions avec un serveur distant via TCP afin de récupérer les commandes qui sont ensuite exécutées sur l’hôte compromis.

En plus de transmettre les informations système, il exécute les commandes via cmd.exe, rassemble le résultat de l’opération et l’exfiltre vers le serveur. Cela inclut l’exécution de commandes telles que information système, liste de tâchescurl pour extraire l’adresse IP publique à l’aide d’ip-api[.]com, et tâches sch pour configurer la persistance.

« Cette porte dérobée fonctionne essentiellement comme un cheval de Troie d’accès à distance (RAT) basé sur une ligne de commande qui fournit à l’attaquant un accès persistant, secret et sécurisé au système infecté », ont expliqué les chercheurs.

« La possibilité d’exécuter des commandes à distance et de relayer les résultats au serveur C2 permet à l’attaquant de contrôler le système infecté, de voler des informations sensibles ou d’exécuter des charges utiles de logiciels malveillants supplémentaires. »