Des chercheurs en cybersécurité ont découvert une campagne de publicité malveillante en cours qui abuse de la plateforme publicitaire de Meta et détourne des comptes Facebook pour diffuser des informations connue sous le nom de SYS01stealer.

« Les pirates derrière la campagne utilisent des marques de confiance pour étendre leur portée », Bitdefender Labs dit dans un rapport partagé avec The Hacker News.

« La campagne de publicité malveillante exploite près d’une centaine de domaines malveillants, utilisés non seulement pour distribuer le logiciel malveillant, mais également pour des opérations de commande et de contrôle (C2), permettant aux acteurs malveillants de gérer l’attaque en temps réel. »

SYS01stealer a été documenté pour la première fois par Morphisec début 2023, décrivant des campagnes d’attaque ciblant les comptes professionnels Facebook à l’aide de publicités Google et de faux profils Facebook faisant la promotion de jeux, de contenus pour adultes et de logiciels piratés.

Comme d’autres logiciels malveillants voleurs, l’objectif final est de voler les informations de connexion, l’historique de navigation et les cookies. Mais il vise également à obtenir des données sur les publicités Facebook et les comptes professionnels, qui sont ensuite utilisées pour propager le malware via de fausses publicités.

« Les comptes Facebook piratés servent de base pour étendre l’ensemble de l’opération », a noté Bitdefender. « Chaque compte compromis peut être réutilisé pour promouvoir des publicités malveillantes supplémentaires, amplifiant ainsi la portée de la campagne sans que les pirates aient besoin de créer eux-mêmes de nouveaux comptes Facebook. »

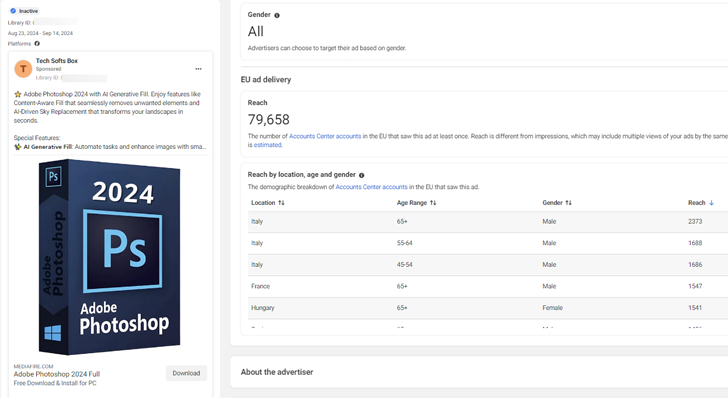

Le principal vecteur par lequel SYS01stealer est distribué est la publicité malveillante sur des plateformes telles que Facebook, YouTube et LinkedIn, avec des publicités faisant la promotion de thèmes Windows, de jeux, de logiciels d’IA, d’éditeurs de photos, de VPN et de services de streaming de films. La majorité des publicités Facebook sont conçues pour cibler les hommes âgés de 45 ans et plus.

« Cela incite efficacement les victimes à cliquer sur ces publicités et à se faire voler les données de leur navigateur », a déclaré Trustwave dans une analyse du malware en juillet 2024.

« S’il y a des informations liées à Facebook dans les données, il est possible non seulement que les données de leur navigateur soient volées, mais également que leurs comptes Facebook soient contrôlés par les acteurs malveillants afin de propager davantage de publicités malveillantes et de poursuivre le cycle. »

Les utilisateurs qui finissent par interagir avec les publicités sont redirigés vers des sites trompeurs hébergés sur Google Sites ou True Hosting qui usurpent l’identité de marques et d’applications légitimes pour tenter de lancer l’infection. Les attaques sont également connues pour utiliser des comptes Facebook piratés pour publier des publicités frauduleuses.

La charge utile de première étape téléchargée à partir de ces sites est une archive ZIP qui comprend un exécutable inoffensif, utilisé pour charger une DLL malveillante responsable du décodage et du lancement du processus en plusieurs étapes.

Cela inclut l’exécution de commandes PowerShell pour empêcher le logiciel malveillant de s’exécuter dans un environnement sandbox, la modification des paramètres de Microsoft Defender Antivirus pour exclure certains chemins afin d’éviter la détection et la configuration d’un environnement d’exploitation pour exécuter le voleur basé sur PHP.

Dans les dernières chaînes d’attaque observées par la société roumaine de cybersécurité, les archives ZIP sont intégrées à une application Electron, ce qui suggère que les acteurs de la menace font évoluer continuellement leurs stratégies.

Un fichier JavaScript (« main.js ») est également présent dans Atom Shell Archive (ASAR) qui exécute désormais les commandes PowerShell pour effectuer des vérifications sandbox et exécuter le voleur. La persistance sur l’hôte est obtenue en configurant des tâches planifiées.

« La capacité d’adaptation des cybercriminels à l’origine de ces attaques rend la campagne de vol d’informations SYS01 particulièrement dangereuse », a déclaré Bitdefender. « Le logiciel malveillant utilise la détection sandbox, interrompant ses opérations s’il détecte qu’il est exécuté dans un environnement contrôlé, souvent utilisé par les analystes pour examiner les logiciels malveillants. Cela lui permet de ne pas être détecté dans de nombreux cas. »

« Lorsque les entreprises de cybersécurité commencent à signaler et à bloquer une version spécifique du chargeur, les pirates informatiques réagissent rapidement en mettant à jour le code. Ils diffusent ensuite de nouvelles publicités contenant des logiciels malveillants mis à jour qui échappent aux dernières mesures de sécurité. »

Abus des campagnes de phishing Eventbrite

Ce développement intervient dans le cadre des campagnes de phishing détaillées de Perception Point qui utilisent à mauvais escient la plateforme d’événements et de billetterie Eventbrite pour voler des informations financières ou personnelles.

Les e-mails, envoyés via [email protected][.]com, invite les utilisateurs à cliquer sur un lien pour payer une facture impayée ou à confirmer l’adresse de livraison de leur colis, après quoi il leur est demandé de saisir leurs informations de connexion et de carte de crédit.

L’attaque elle-même est rendue possible par le fait que les auteurs de la menace s’inscrivent pour des comptes légitimes sur le service et créent de faux événements en abusant de la réputation d’une marque connue, en intégrant le lien de phishing dans la description de l’événement ou dans la pièce jointe. L’invitation à l’événement est ensuite envoyée à leurs cibles.

« Étant donné que l’e-mail est envoyé via le domaine et l’adresse IP vérifiés d’Eventbrite, il est plus susceptible de passer les filtres de messagerie et d’atteindre avec succès la boîte de réception du destinataire », Perception Point dit.

« Le domaine de l’expéditeur Eventbrite augmente également la probabilité que les destinataires ouvrent l’e-mail et cliquent sur le lien de phishing. Cet abus de la plateforme Eventbrite permet aux attaquants d’échapper à la détection, garantissant ainsi des taux de livraison et d’ouverture plus élevés.

Une boucherie porcine d’un autre genre

Les chasseurs de menaces sont également attirer l’attention à une augmentation de la fraude aux cryptomonnaies qui usurpe l’identité de diverses organisations pour cibler les utilisateurs avec de faux leurres d’emploi qui leur permettent prétendument de gagner de l’argent tout en travaillant à domicile. Les messages non sollicités prétendent également représenter des marques légitimes comme Spotify, TikTok et Temu.

L’activité commence via les réseaux sociaux, les SMS et les applications de messagerie comme WhatsApp et Telegram. Les utilisateurs qui acceptent d’accepter ces emplois sont invités par les escrocs à s’inscrire sur un site Web malveillant à l’aide d’un code de parrainage, après quoi il leur est demandé d’effectuer diverses tâches : soumettre de fausses critiques, passer des commandes de produits, écouter des chansons spécifiques sur Spotify ou réserver. hôtels.

L’arnaque se produit lorsque le faux solde du compte de commission des victimes devient soudainement négatif et qu’elles sont invitées à recharger en investissant leur propre crypto-monnaie afin de gagner des bonus sur les tâches.

« Ce cercle vicieux continuera aussi longtemps que les escrocs penseront que la victime continuera à cotiser au système », ont déclaré les chercheurs de Proofpoint. « S’ils soupçonnent que leur victime est devenue consciente de l’arnaque, ils verrouillent leur compte et la fantôme. »

Ce stratagème illicite a été attribué avec une grande confiance à des acteurs menaçants qui se livrent également à l’abattage de porcs, également connu sous le nom de fraude à l’investissement en crypto-monnaie basée sur la romance.

« La fraude à l’emploi génère des gains moindres mais plus fréquents pour les fraudeurs par rapport à l’abattage de porcs », a déclaré Proofpoint. « L’activité exploite la reconnaissance populaire d’une marque au lieu d’une longue arnaque à la confiance basée sur la romance. »