Les chercheurs en cybersécurité ont mis en garde contre une campagne de cryptojacking en cours ciblant les clusters Kubernetes mal configurés pour exploiter la crypto-monnaie Dero.

La société de sécurité cloud Wiz, qui a fait la lumière sur cette activité, a déclaré qu’il s’agissait d’une variante mise à jour d’une opération à motivation financière qui a été documentée pour la première fois par CrowdStrike en mars 2023.

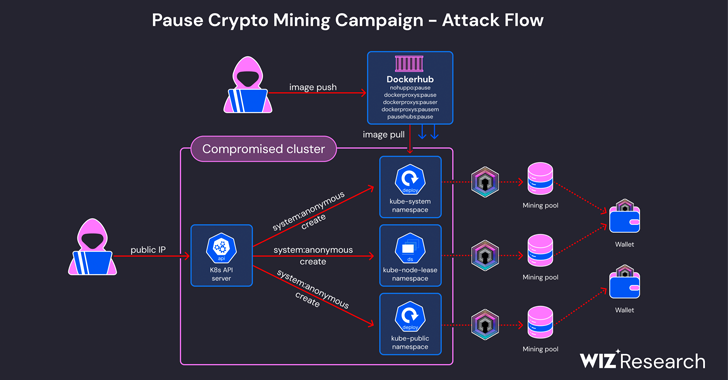

« Dans cet incident, l’auteur de la menace a abusé de l’accès anonyme à un cluster connecté à Internet pour lancer des images de conteneurs malveillants hébergés sur Docker Hub, dont certains ont plus de 10 000 extractions », ont déclaré les chercheurs de Wiz Avigayil Mechtinger, Shay Berkovich et Gili Tikochinski. dit. « Ces images Docker contiennent un mineur DERO packé UPX nommé ‘pause’. »

L’accès initial est réalisé en ciblant les serveurs API Kubernetes accessibles en externe avec une authentification anonyme activée pour fournir les charges utiles du mineur.

Contrairement à la version 2023 qui déployait un DaemonSet Kubernetes nommé « proxy-api », la dernière version utilise des DaemonSets apparemment inoffensifs appelés « k8s-device-plugin » et « pytorch-container » pour finalement exécuter le mineur sur tous les nœuds du cluster. .

De plus, l’idée derrière le nom du conteneur « pause » est une tentative de se faire passer pour le conteneur « pause » réel qui est utilisé pour amorcer un pod et appliquer l’isolation du réseau.

Le mineur de crypto-monnaie est un binaire open source écrit en Go qui a été modifié pour coder en dur l’adresse du portefeuille et les URL personnalisées du pool de minage Dero. Il est également obscurci à l’aide de l’open source Emballeur UPX résister à l’analyse.

L’idée principale est qu’en intégrant la configuration de minage dans le code, il est possible d’exécuter le mineur sans aucun argument de ligne de commande qui est généralement surveillé par des mécanismes de sécurité.

Wiz a déclaré avoir identifié des outils supplémentaires développés par l’acteur malveillant, notamment un échantillon Windows d’un mineur Dero contenant UPX ainsi qu’un script shell dropper conçu pour mettre fin aux processus mineurs concurrents sur un hôte infecté et supprimer GMineur depuis GitHub.

« [The attacker] « Des domaines enregistrés avec des noms d’apparence innocente pour éviter d’éveiller des soupçons et pour mieux se fondre dans le trafic Web légitime, tout en masquant la communication avec des pools miniers par ailleurs bien connus », ont déclaré les chercheurs.

« Ces tactiques combinées démontrent les efforts continus de l’attaquant pour adapter ses méthodes et garder une longueur d’avance sur les défenseurs. »