Des chercheurs en cybersécurité mettent en garde contre une nouvelle campagne de phishing qui cible les utilisateurs de Microsoft OneDrive dans le but d’exécuter un script PowerShell malveillant.

« Cette campagne s’appuie fortement sur des tactiques d’ingénierie sociale pour tromper les utilisateurs et les amener à exécuter un script PowerShell, compromettant ainsi leurs systèmes », a déclaré Rafael Pena, chercheur en sécurité chez Trellix. dit dans une analyse du lundi.

La société de cybersécurité traque la campagne de phishing et de téléchargement « astucieuse » sous le nom de OneDrive Pastejacking.

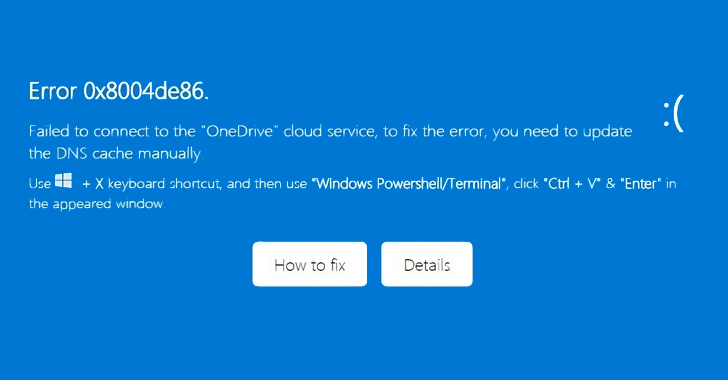

L’attaque se déroule via un e-mail contenant un fichier HTML qui, une fois ouvert, affiche une image simulant une page OneDrive et inclut le message d’erreur suivant : « Échec de la connexion au service cloud ‘OneDrive’. Pour corriger l’erreur, vous devez mettre à jour le cache DNS manuellement. »

Le message contient également deux options, à savoir « Comment résoudre le problème » et « Détails », cette dernière dirigeant le destinataire de l’e-mail vers une page Microsoft Learn légitime sur le dépannage DNS.

Cependant, en cliquant sur « Comment résoudre le problème », l’utilisateur est invité à suivre une série d’étapes, notamment en appuyant sur « Touche Windows + X » pour ouvrir le menu Lien rapide, en lançant le terminal PowerShell et en collant une commande codée en Base64 pour soi-disant résoudre le problème.

« La commande […] « Il exécute d’abord ipconfig /flushdns, puis crée un dossier sur le lecteur C: nommé ‘downloads' », a expliqué Pena. « Ensuite, il télécharge un fichier d’archive à cet emplacement, le renomme, extrait son contenu (‘script.a3x’ et ‘AutoIt3.exe’) et exécute script.a3x en utilisant AutoIt3.exe. »

La campagne a été observée ciblant des utilisateurs aux États-Unis, en Corée du Sud, en Allemagne, en Inde, en Irlande, en Italie, en Norvège et au Royaume-Uni.

Cette révélation s’appuie sur des conclusions similaires de ReliaQuest, Proofpoint et McAfee Labs, indiquant que les attaques de phishing utilisant cette technique – également suivie sous le nom de ClickFix – deviennent de plus en plus courantes.

Cette évolution intervient suite à la découverte d’une nouvelle campagne d’ingénierie sociale par courrier électronique distribution de faux fichiers de raccourci Windows qui conduisent à l’exécution de charges utiles malveillantes hébergées sur l’infrastructure du réseau de diffusion de contenu (CDN) de Discord.

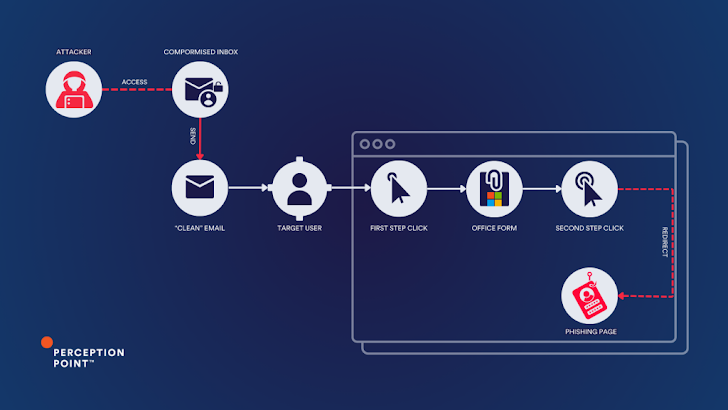

Des campagnes de phishing ont également été observées de plus en plus fréquemment, envoyant des courriers électroniques contenant des liens vers des formulaires Microsoft Office à partir de comptes de messagerie légitimes précédemment compromis pour inciter les cibles à divulguer leurs identifiants de connexion Microsoft 365 sous prétexte de restaurer leurs messages Outlook.

« Les attaquants créent des formulaires d’apparence légitime sur Microsoft Office Forms, en intégrant des liens malveillants dans les formulaires », Perception Point dit« Ces formulaires sont ensuite envoyés en masse à des cibles par courrier électronique sous couvert de demandes légitimes telles que la modification de mots de passe ou l’accès à des documents importants, imitant des plateformes et des marques de confiance comme Adobe ou la visionneuse de documents Microsoft SharePoint. »

De plus, d’autres vagues d’attaque ont utilisé des leurres sur le thème des factures pour inciter les victimes à partager leurs informations d’identification sur des pages de phishing hébergées sur Cloudflare R2 qui sont ensuite exfiltrées vers l’acteur de la menace via un bot Telegram.

Il n’est pas surprenant que les adversaires soient constamment à la recherche de différents moyens pour introduire furtivement des logiciels malveillants au-delà des passerelles de messagerie sécurisées (SEG) afin d’augmenter les chances de succès de leurs attaques.

Selon un rapport récent de Cofense, les mauvais acteurs abusent de la manière dont les SEG analysent les pièces jointes des archives ZIP pour transmettre le voleur d’informations Formbook au moyen de DBatLoader (alias ModiLoader et NatsoLoader).

Plus précisément, cela implique de faire passer la charge utile HTML pour un fichier MPEG pour échapper à la détection en tirant parti du fait que de nombreux extracteurs d’archives et SEG courants analysent les informations d’en-tête de fichier mais ignorent le pied de page du fichier qui peut contenir des informations plus précises sur le format de fichier.

« Les acteurs de la menace ont utilisé une pièce jointe d’archive .ZIP et lorsque le SEG a analysé le contenu du fichier, l’archive a été détectée comme contenant un fichier vidéo .MPEG et n’a pas été bloquée ou filtrée », a déclaré la société. noté.

« Lorsque cette pièce jointe a été ouverte avec des outils d’extraction d’archives courants/populaires tels que 7-Zip ou Power ISO, elle semblait également contenir un fichier vidéo .MPEG, mais il ne pouvait pas être lu. Cependant, lorsque l’archive a été ouverte dans un client Outlook ou via le gestionnaire d’archives de l’Explorateur Windows, le fichier .MPEG est (correctement) détecté comme étant un fichier .HTML [file] » . «