L’acteur du cyberespionnage lié à la Chine, lié à l’exploitation zero-day des failles de sécurité des appareils Fortinet, Ivanti et VMware, a été observé en train d’utiliser plusieurs mécanismes de persistance afin de maintenir un accès sans entrave aux environnements compromis.

« Les mécanismes de persistance englobaient les périphériques réseau, les hyperviseurs et les machines virtuelles, garantissant que les canaux alternatifs restent disponibles même si la couche principale est détectée et éliminée », chercheurs Mandiant. dit dans un nouveau rapport.

L’acteur menaçant en question est UNC3886que la société de renseignement sur les menaces appartenant à Google a qualifié de « sophistiqué, prudent et évasif ».

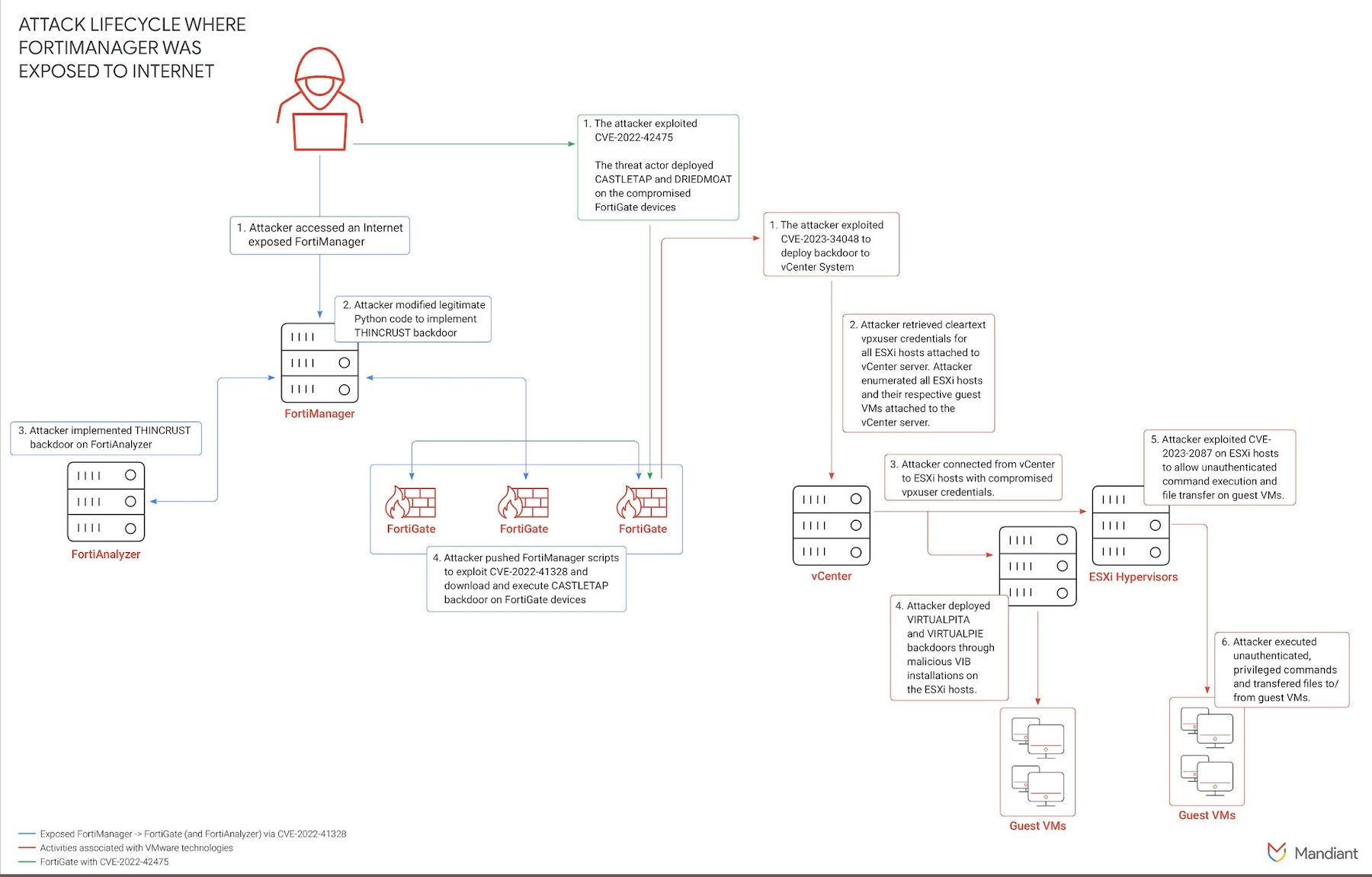

Les attaques orchestrées par l’adversaire ont exploité des failles zero-day telles que CVE-2022-41328 (Fortinet FortiOS), CVE-2022-22948 (VMware vCenter), et CVE-2023-20867 (VMware Tools) pour effectuer diverses actions malveillantes, allant du déploiement de portes dérobées à l’obtention d’informations d’identification pour un accès plus approfondi.

Il a également été observé qu’il exploitait CVE-2022-42475, une autre lacune affectant Fortinet FortiGate, peu de temps après sa divulgation publique par la société de sécurité réseau.

Ces intrusions ont principalement ciblé des entités en Amérique du Nord, en Asie du Sud-Est et en Océanie, avec des victimes supplémentaires identifiées en Europe, en Afrique et dans d’autres régions d’Asie. Les industries ciblées couvrent les secteurs des gouvernements, des télécommunications, de la technologie, de l’aérospatiale et de la défense, ainsi que de l’énergie et des services publics.

Une tactique notable de l’arsenal de l’UNC3886 consiste à développer des techniques qui échappent aux logiciels de sécurité et leur permettent de s’infiltrer dans les réseaux gouvernementaux et commerciaux et d’espionner les victimes pendant de longues périodes sans être détectées.

Cela implique l’utilisation de rootkits accessibles au public comme Reptile et Méduse sur des machines virtuelles (VM) invitées, ces dernières étant déployées à l’aide d’un composant d’installation baptisé SEAELF.

« Contrairement à REPTILE, qui fournit uniquement un accès interactif avec des fonctionnalités de rootkit, MEDUSA présente des capacités d’enregistrement des informations d’identification des utilisateurs à partir des authentifications réussies, localement ou à distance, et des exécutions de commandes », a noté Mandiant. « Ces capacités sont avantageuses pour l’UNC3886 en tant que mode opératoire pour se déplacer latéralement en utilisant des informations d’identification valides. »

Les systèmes sont également livrés avec deux portes dérobées nommées MOPSLED et RIFLESPINE qui tirent parti de services de confiance tels que GitHub et Google Drive en tant que canaux de commande et de contrôle (C2).

MOPSLED, une évolution probable du malware Crosswalk, est un implant modulaire basé sur un shellcode qui communique via HTTP pour récupérer des plugins à partir d’un serveur GitHub C2, tandis que RIFLESPINE est un outil multiplateforme qui utilise Google Drive pour transférer des fichiers et exécuter des commandes. .

Mandiant a déclaré avoir également repéré UNC3886 déployant des clients SSH de porte dérobée pour récolter des informations d’identification après l’exploitation de 2023-20867, ainsi que tirer parti de Medusa pour configurer des serveurs SSH personnalisés dans le même but.

« La première tentative de l’acteur malveillant d’étendre son accès aux appareils réseau en ciblant les Serveur TACACS « LOOKOVER est un renifleur écrit en C qui traite les paquets d’authentification TACACS+, effectue le décryptage et écrit son contenu dans un chemin de fichier spécifié. »

Certaines des autres familles de logiciels malveillants diffusées au cours d’attaques visant les instances VMware sont ci-dessous :

- Une version trojanisée d’un démon TACACS légitime avec une fonctionnalité de journalisation des informations d’identification

- VIRTUALSHINE, une porte dérobée basée sur des sockets VMware VMCI qui donne accès à un shell bash

- VIRTUALPIE, une porte dérobée Python qui prend en charge le transfert de fichiers, l’exécution de commandes arbitraires et les capacités de shell inversé

- VIRTUALSPHERE, un module contrôleur associé à une porte dérobée basée sur VMCI

Au fil des années, les machines virtuelles sont devenues des cibles lucratives pour les acteurs malveillants en raison de leur utilisation généralisée dans les environnements cloud.

« Une VM compromise peut fournir aux attaquants un accès non seulement aux données de l’instance de VM, mais également aux autorisations qui lui sont attribuées », Palo Alto Networks Unit 42. dit. « Étant donné que les charges de travail de calcul telles que les machines virtuelles sont généralement éphémères et immuables, le risque posé par une identité compromise est sans doute plus grand que celui des données compromises au sein d’une machine virtuelle. »

Il est conseillé aux organisations de suivre les recommandations de sécurité dans le Fortinet et VMware des conseils pour vous protéger contre les menaces potentielles.