Un nouveau type de malware appelé UULoader est utilisé par les acteurs malveillants pour diffuser des charges utiles de niveau supérieur telles que Gh0st RAT et Mimiquitas.

L’équipe de recherche de Cyberint, qui a découvert le malware, a déclaré qu’il était distribué sous la forme d’installateurs malveillants pour des applications légitimes ciblant les locuteurs coréens et chinois.

Il existe des preuves indiquant que UULoader est l’œuvre d’un locuteur chinois en raison de la présence de chaînes chinoises dans les fichiers de base de données du programme (PDB) intégrés dans le fichier DLL.

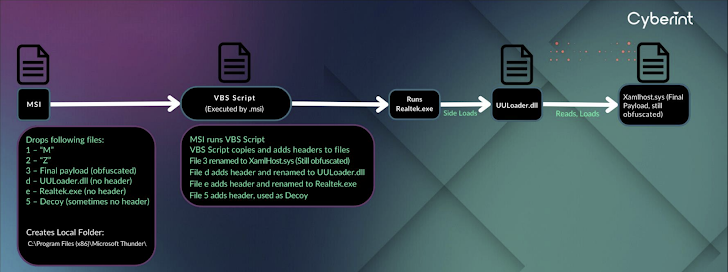

« Les fichiers « de base » d’UULoader sont contenus dans un fichier d’archive Microsoft Cabinet (.cab) qui contient deux exécutables principaux (un .exe et un .dll) dont l’en-tête de fichier a été supprimé », a déclaré la société. dit dans un rapport technique partagé avec The Hacker News.

L’un des exécutables est un binaire légitime susceptible de chargement latéral de DLL, qui est utilisé pour charger latéralement le fichier DLL qui charge finalement l’étape finale, un fichier d’obscurcissement nommé « XamlHost.sys » qui n’est rien d’autre qu’un outil d’accès à distance tel que Gh0st RAT ou le collecteur d’informations d’identification Mimikatz.

Le fichier d’installation MSI contient un script Visual Basic (.vbs) chargé de lancer l’exécutable (par exemple Realtek) avec quelques exemples UULoader exécutant également un fichier leurre comme mécanisme de distraction.

« Cela correspond généralement à ce que le fichier .msi prétend être », a déclaré Cyberint. « Par exemple, s’il essaie de se faire passer pour une « mise à jour de Chrome », le leurre sera une véritable mise à jour légitime de Chrome. »

Ce n’est pas la première fois que des installateurs Google Chrome fictifs conduisent au déploiement du RAT Gh0st. Le mois dernier, eSentire a décrit une chaîne d’attaque ciblant les utilisateurs chinois de Windows qui utilisaient un faux site Google Chrome pour diffuser le cheval de Troie d’accès à distance.

Cette évolution intervient alors que des acteurs malveillants ont été observés en train de créer des milliers de sites de leurres sur le thème des cryptomonnaies, utilisés pour des attaques de phishing ciblant les utilisateurs de services de portefeuille de cryptomonnaies populaires comme Coinbase, Exodus et MetaMask, entre autres.

« Ces acteurs utilisent des services d’hébergement gratuits tels que Gitbook et Webflow pour créer des sites de leurre sur des sous-domaines de portefeuilles cryptographiques typosquatteurs », a déclaré Symantec, propriété de Broadcom. dit« Ces sites attirent les victimes potentielles avec des informations sur les portefeuilles de crypto-monnaies et des liens de téléchargement qui mènent en réalité à des URL malveillantes. »

Ces URL servent de système de distribution du trafic (TDS) redirigeant les utilisateurs vers du contenu de phishing ou vers des pages inoffensives si l’outil détermine que le visiteur est un chercheur en sécurité.

Des campagnes de phishing ont également été mascarade en tant qu’entités gouvernementales légitimes en Inde et aux États-Unis pour rediriger les utilisateurs vers de faux domaines qui collectent des informations sensibles, qui peuvent être exploitées dans de futures opérations pour d’autres escroqueries, l’envoi d’e-mails de phishing, la diffusion de désinformation/mésinformation ou la distribution de logiciels malveillants.

Certaines de ces attaques se distinguent par l’utilisation abusive de la plateforme Dynamics 365 Marketing de Microsoft pour créer des sous-domaines et envoyer des e-mails de phishing, échappant ainsi aux filtres de messagerie. Ces attaques ont été baptisées Arnaque de l’oncle étant donné que ces courriels usurpent l’identité de la General Services Administration (GSA) des États-Unis.

Les efforts d’ingénierie sociale ont encore profité de la popularité de la vague d’intelligence artificielle générative (IA) pour mettre en place des domaines frauduleux imitant OpenAI ChatGPT afin de faire proliférer les activités suspectes et malveillantes, notamment le phishing, les graywares, les ransomwares et le commandement et contrôle (C2).

« Il est remarquable de constater que plus de 72 % des domaines s’associent à des applications GenAI populaires en incluant des mots-clés tels que gpt ou chatgpt », Palo Alto Networks Unit 42 dit dans une analyse le mois dernier. « Parmi tout le trafic vers ces [newly registered domains]35 % étaient dirigés vers des domaines suspects.