Des chercheurs en cybersécurité ont révélé une nouvelle campagne qui cible potentiellement les utilisateurs du Moyen-Orient via un logiciel malveillant se faisant passer pour Palo Alto Networks Protection globale outil de réseau privé virtuel (VPN).

« Le logiciel malveillant peut exécuter des commandes PowerShell à distance, télécharger et exfiltrer des fichiers, crypter les communications et contourner les solutions sandbox, ce qui représente une menace importante pour les organisations ciblées », a déclaré Mohamed Fahmy, chercheur chez Trend Micro. dit dans un rapport technique.

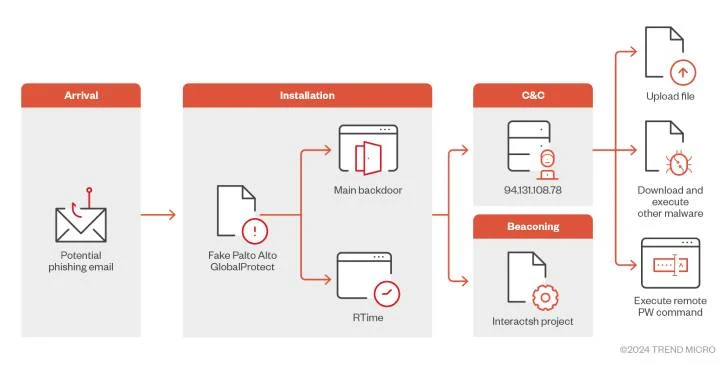

L’échantillon de malware sophistiqué a été observé en utilisant un processus en deux étapes et implique la configuration de connexions à une infrastructure de commande et de contrôle (C2) qui prétend être un portail VPN d’entreprise, permettant aux acteurs de la menace d’opérer librement sans déclencher aucune alarme.

Le vecteur d’intrusion initial de la campagne est actuellement inconnu, mais on soupçonne qu’il s’agit de techniques de phishing pour tromper les utilisateurs en leur faisant croire qu’ils installent l’agent GlobalProtect. L’activité n’a pas été attribuée à un acteur ou à un groupe de menaces spécifique.

Le point de départ est un binaire setup.exe qui déploie le composant de porte dérobée principal appelé GlobalProtect.exe, qui, une fois installé, lance un processus de balisage qui alerte les opérateurs de la progression.

L’exécutable de la première étape est également responsable de la suppression de deux fichiers de configuration supplémentaires (RTime.conf et ApProcessId.conf) qui sont utilisés pour exfiltrer les informations système vers un serveur C2 (94.131.108[.]78), y compris l’adresse IP de la victime, les informations sur le système d’exploitation, le nom d’utilisateur, le nom de la machine et la séquence de temps de veille.

« Le malware met en œuvre une technique d’évasion pour contourner l’analyse du comportement et les solutions sandbox en vérifiant le chemin du fichier de processus et le fichier spécifique avant d’exécuter le bloc de code principal », a noté Fahmy.

La porte dérobée sert de canal pour télécharger des fichiers, télécharger des charges utiles de l’étape suivante et exécuter des commandes PowerShell. Le balisage vers le serveur C2 s’effectue au moyen de Interagir projet open source.

« Le malware pivote vers une URL nouvellement enregistrée, ‘sharjahconnect’ (faisant probablement référence à l’émirat des Émirats arabes unis de Sharjah), conçue pour ressembler à un portail VPN légitime pour une entreprise basée aux Émirats arabes unis », a déclaré Fahmy.

« Cette tactique est conçue pour permettre aux activités malveillantes du logiciel malveillant de se fondre dans le trafic réseau régional attendu et d’améliorer ses caractéristiques d’évasion. »