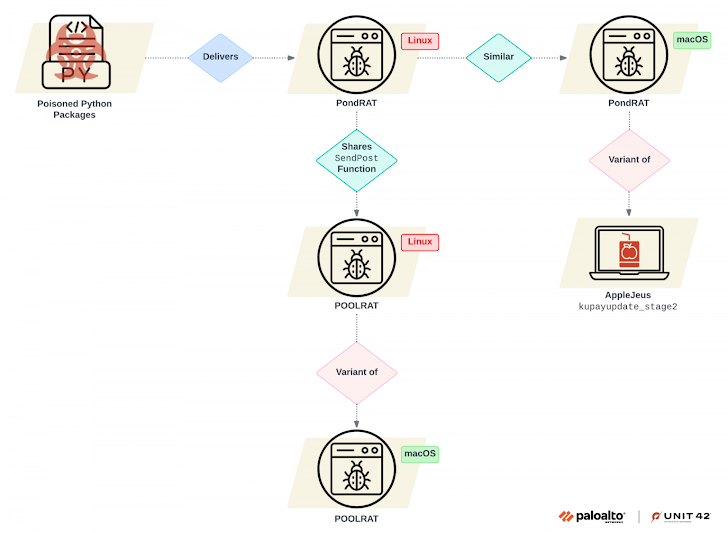

Des acteurs malveillants ayant des liens avec la Corée du Nord ont été observés en train d’utiliser des packages Python empoisonnés comme moyen de diffuser un nouveau malware appelé PondRAT dans le cadre d’une campagne en cours.

PondRAT, selon de nouvelles découvertes de Palo Alto Networks Unit 42, est considéré comme une version allégée de POOLRAT (alias SIMPLESEA), une porte dérobée macOS connue qui a été précédemment attribuée au groupe Lazarus et déployée dans des attaques liées à la compromission de la chaîne d’approvisionnement 3CX l’année dernière.

Certaines de ces attaques font partie d’une campagne de cyberattaques persistante baptisée Operation Dream Job, dans laquelle les cibles potentielles sont attirées par des offres d’emploi alléchantes dans le but de les inciter à télécharger des logiciels malveillants.

« Les attaquants derrière cette campagne ont téléchargé plusieurs packages Python empoisonnés sur PyPI, un référentiel populaire de packages Python open source », a déclaré Yoav Zemah, chercheur à l’Unité 42. ditreliant l’activité avec une confiance modérée à un acteur menaçant appelé Gleaming Pisces.

L’adversaire est également suivi par la communauté plus large de la cybersécurité sous les noms de Citrine Sleet, Labyrinth Chollima, Nickel Academy et UNC4736, un sous-cluster au sein du groupe Lazarus également connu pour distribuer le malware AppleJeus.

On pense que l’objectif final des attaques est de « sécuriser l’accès aux fournisseurs de la chaîne d’approvisionnement via les terminaux des développeurs et d’accéder ensuite aux terminaux des clients des fournisseurs, comme observé lors d’incidents précédents ».

La liste des packages malveillants, désormais supprimés du référentiel PyPI, est ci-dessous –

La chaîne d’infection est assez simple dans la mesure où les packages, une fois téléchargés et installés sur les systèmes des développeurs, sont conçus pour exécuter une étape suivante codée qui, à son tour, exécute les versions Linux et macOS du malware RAT après les avoir récupérées à partir d’un serveur distant.

Une analyse plus approfondie de PondRAT a révélé des similitudes avec POOLRAT et AppleJeus, les attaques distribuant également de nouvelles variantes Linux de POOLRAT.

« Les versions Linux et macOS [of POOLRAT] « Utilisez une structure de fonction identique pour charger leurs configurations, avec des noms de méthodes et des fonctionnalités similaires », a déclaré Zemah.

« De plus, les noms des méthodes dans les deux variantes sont étonnamment similaires et les chaînes sont presque identiques. Enfin, le mécanisme qui gère les commandes de la [command-and-control server] est presque identique. »

PondRAT, une version allégée de POOLRAT, est doté de fonctionnalités permettant de télécharger et de charger des fichiers, de suspendre les opérations pendant un intervalle de temps prédéfini et d’exécuter des commandes arbitraires.

« Les preuves de variantes Linux supplémentaires de POOLRAT ont montré que Gleaming Pisces a amélioré ses capacités sur les plates-formes Linux et macOS », a déclaré l’unité 42.

« L’utilisation de packages Python apparemment légitimes comme armes sur plusieurs systèmes d’exploitation représente un risque important pour les entreprises. L’installation réussie de packages tiers malveillants peut entraîner une infection par un logiciel malveillant qui compromet l’ensemble d’un réseau. »

Cette révélation intervient alors que KnowBe4, qui a été dupé en embauchant un acteur de la menace nord-coréen comme employé, dit plus d’une douzaine d’entreprises « ont embauché des employés nord-coréens ou ont été assiégées par une multitude de faux CV et de candidatures soumis par des Nord-Coréens espérant obtenir un emploi dans leur organisation ».

L’entreprise a décrit cette activité, suivie par CrowdStrike sous le nom de Famous Chollima, comme une « opération complexe, industrielle et à l’échelle d’un État-nation » et a déclaré qu’elle représentait un « risque sérieux pour toute entreprise dont les employés travaillent uniquement à distance ».