Une campagne de malwares en cours et à grande échelle a été observée, installant des extensions malveillantes pour Google Chrome et Microsoft Edge via un cheval de Troie distribué via de faux sites Web se faisant passer pour des logiciels populaires.

« Le malware trojan contient différents éléments livrables allant de simples extensions d’adware qui détournent les recherches à des scripts malveillants plus sophistiqués qui fournissent des extensions locales pour voler des données privées et exécuter diverses commandes », a déclaré l’équipe de recherche de ReasonLabs. dit dans une analyse.

« Ce malware trojan, existant depuis 2021, provient d’imitations de sites de téléchargement avec des modules complémentaires pour des jeux et des vidéos en ligne. »

Le logiciel malveillant et les extensions ont une portée combinée d’au moins 300 000 utilisateurs de Google Chrome et Microsoft Edge, ce qui indique que l’activité a un impact considérable.

Au cœur de la campagne se trouve l’utilisation de publicités malveillantes pour promouvoir des sites Web similaires faisant la promotion de logiciels connus comme Roblox FPS Unlocker, YouTube, VLC Media Player, Steam ou KeePass pour inciter les utilisateurs à la recherche de ces programmes à télécharger un cheval de Troie, qui sert de canal pour l’installation des extensions de navigateur.

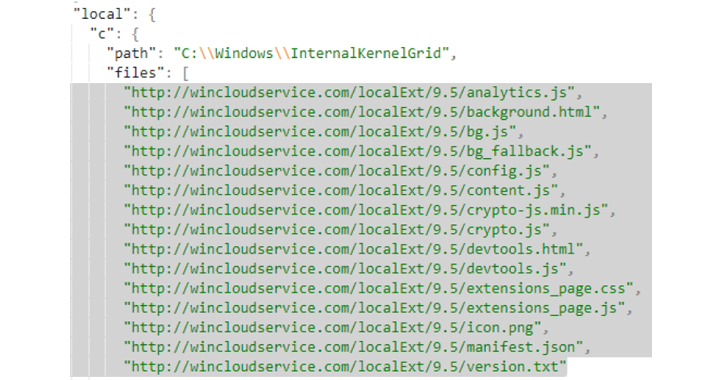

Les programmes d’installation malveillants signés numériquement enregistrent une tâche planifiée qui, à son tour, est configurée pour exécuter un script PowerShell chargé de télécharger et d’exécuter la charge utile de l’étape suivante récupérée à partir d’un serveur distant.

Cela inclut la modification du registre Windows pour forcer l’installation d’extensions du Chrome Web Store et des modules complémentaires Microsoft Edge capables de détourner les requêtes de recherche sur Google et Microsoft Bing et de les rediriger via des serveurs contrôlés par des attaquants.

« L’extension ne peut pas être désactivée par l’utilisateur, même avec le mode développeur activé », a déclaré ReasonLabs. « Les versions plus récentes du script suppriment les mises à jour du navigateur. »

Il lance également une extension locale qui est téléchargée directement à partir d’un serveur de commande et de contrôle (C2) et est dotée de capacités étendues pour intercepter toutes les requêtes Web et les envoyer au serveur, recevoir des commandes et des scripts cryptés, et injecter et charger des scripts dans toutes les pages.

En plus de cela, il détourne les requêtes de recherche d’Ask.com, Bing et Google, et les canalise via ses serveurs, puis vers d’autres moteurs de recherche.

Ce n’est pas la première fois que des campagnes similaires sont observées dans la nature. En décembre 2023, l’entreprise de cybersécurité détaillé un autre programme d’installation de Troie diffusé via des torrents qui installe des extensions Web malveillantes se faisant passer pour des applications VPN mais qui sont en réalité conçues pour exécuter un « piratage d’activité de cashback ».